Microsoft acaba con los piratas informáticos rusos Midnight Blizzard que apuntan a los servidores de TeamCity

No es el primer ataque del grupo.

1 minuto. leer

Publicado el

Lea nuestra página de divulgación para descubrir cómo puede ayudar a MSPoweruser a sostener el equipo editorial. Leer más

Notas clave

- El actor de amenazas del estado-nación ruso Midnight Blizzard intentó ingresar a los servidores de TeamCity.

- Microsoft intervino en el intento y mitigó la campaña.

- Midnight Blizzard se une a las filas de otros actores de amenazas de estados-nación, incluidos los grupos norcoreanos Diamond Sleet y Onyx Sleet.

El actor de amenazas del estado-nación ruso llamado Midnight Blizzard está explotando un exploit disponible públicamente para CVE-2023-42793 para apuntar a los servidores de TeamCity.

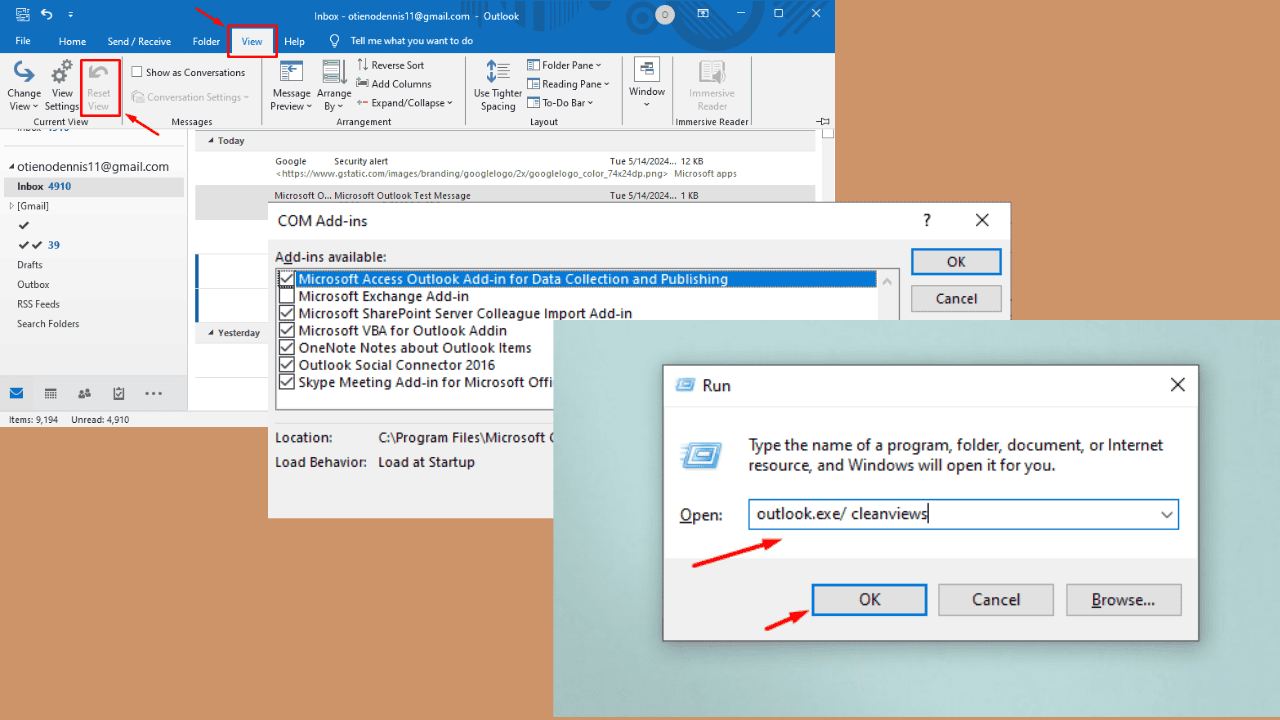

Microsoft ha tomado medidas para interrumpir y mitigar esta campaña y recomienda que las organizaciones solucionen la vulnerabilidad, habiliten la segmentación de la red, implementen la autenticación multifactor, supervisen el tráfico de la red y utilicen soluciones de seguridad para protegerse contra esta amenaza.

Esta vulnerabilidad, que se descubrió a principios de noviembre, afecta a la popular plataforma de integración y entrega continua (CI/CD) TeamCity.

Midnight Blizzard se une a las filas de otros actores de amenazas de estados-nación, incluidos los grupos norcoreanos Diamond Sleet y Onyx Sleet, a los que se ha observado explotando la vulnerabilidad CVE-2023-42793 en octubre.

Después de explotar con éxito la vulnerabilidad, Midnight Blizzard instala una variante del malware VaporRage y utiliza tareas programadas para mantener su persistencia en el sistema comprometido.

Esta variante, que es similar al malware utilizado en campañas de phishing anteriores por el actor de la amenaza, se comunica con el servidor de comando y control (C2) mediante Microsoft OneDrive o Dropbox.

Microsoft Defender Antivirus y Microsoft Defender for Endpoint brindan protección contra este y otros programas maliciosos de Midnight Blizzard, incluida la interrupción del abuso de Microsoft OneDrive para C2.