Microsoft Defender for Endpoint ahora puede detectar dispositivos no administrados en su red

2 minuto. leer

Publicado el

Lea nuestra página de divulgación para descubrir cómo puede ayudar a MSPoweruser a sostener el equipo editorial. Más información

Microsoft ha anunciado que la capacidad de detectar dispositivos no administrados, como teléfonos de empleados o hardware fraudulento en la red de su empresa, ahora está disponible en Microsoft Defender para Endpoint.

Microsoft dice que estos dispositivos presentan algunos de los mayores riesgos para la postura de ciberseguridad de una organización.

“La amenaza más riesgosa es la que no conoces. Los dispositivos no administrados son literalmente uno de sus eslabones más débiles. Los atacantes inteligentes van allí primero”, dijo David Weston, director de Microsoft Enterprise and OS Security.

La nueva versión ofrece las siguientes nuevas capacidades:

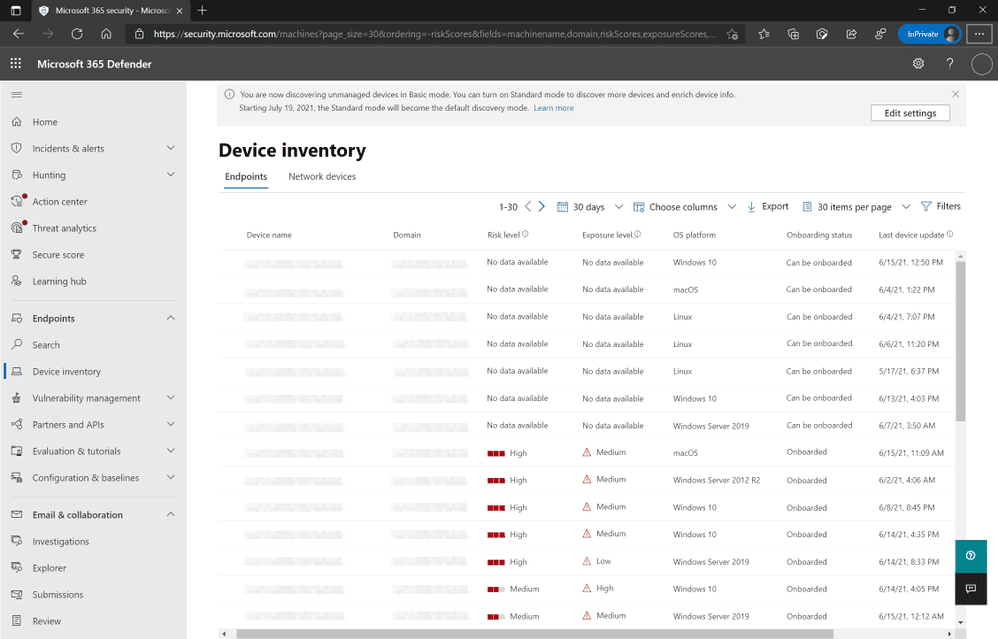

- Descubrimiento de terminales y dispositivos de red conectados a su red corporativa

Esta capacidad proporciona a Defender for Endpoint la capacidad de descubrir estaciones de trabajo, servidores y puntos finales móviles no administrados (Windows, Linux, macOS, iOS y Android) que no se han incorporado ni protegido. Además, los dispositivos de red (p. ej., conmutadores, enrutadores, cortafuegos, controladores WLAN, puertas de enlace VPN y otros) se pueden descubrir y agregar al inventario de dispositivos mediante escaneos autenticados periódicos de dispositivos de red preconfigurados.

- Incorpore los dispositivos descubiertos y asegúrelos mediante flujos de trabajo integrados

Una vez descubiertos, los dispositivos de red y de punto final no administrados conectados a sus redes se pueden incorporar a Defender for Endpoint. Los nuevos flujos de trabajo integrados y las nuevas recomendaciones de seguridad en la experiencia de gestión de amenazas y vulnerabilidades facilitan la incorporación y la seguridad de estos dispositivos.

- Revise las evaluaciones y aborde las amenazas y vulnerabilidades en los dispositivos recién descubiertos

Una vez que se han descubierto los puntos finales y los dispositivos de red, las evaluaciones se pueden ejecutar utilizando las capacidades de gestión de amenazas y vulnerabilidades de Defender for Endpoint. Estas recomendaciones de seguridad se pueden utilizar para abordar problemas en dispositivos que ayuden a reducir la exposición a amenazas y riesgos de una organización.

Las nuevas capacidades están habilitadas de forma predeterminada y se indican mediante un banner que aparece en la Endpoints\Inventario de dispositivos sección de la consola de Microsoft 365 Defender.

Para obtener más información, revise el Hola y deteccion de redes documentaciones sobre Microsoft Docs.

Foro de usuarios

mensajes de 0