Google explica el aumento de exploits en estado salvaje

3 minuto. leer

Publicado el

Lea nuestra página de divulgación para descubrir cómo puede ayudar a MSPoweruser a sostener el equipo editorial. Leer más

Parece haber un aumento de la frase "explotación para CVE-1234-567 existe en la naturaleza" en los blogs recientes de Chrome. Es comprensiblemente alarmante para la mayoría de los usuarios de Chrome. Sin embargo, aunque el aumento de los exploits podría ser realmente preocupante, Chrome Security explicó que la tendencia también podría ser indicativa de una mayor visibilidad de los exploits. Entonces, ¿cuál es?

Es probable que la tendencia se deba a ambas razones, según Adrian Taylor de Chrome Security en un blog para aclarar algunos conceptos erróneos al respecto.

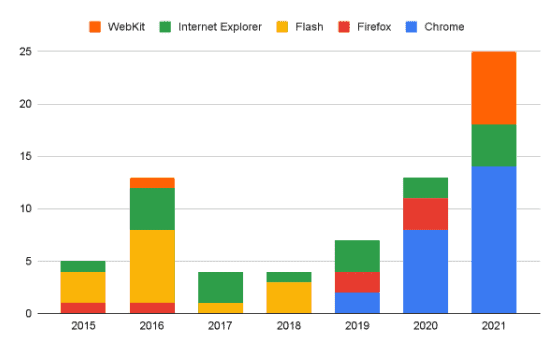

Project Zero rastreó todos los errores de día cero identificados en estado salvaje para los navegadores, incluidos WebKit, Internet Explorer, Flash, Firefoxy cromo.

El aumento de estas explotaciones en Chrome es bastante notable de 2019 a 2021. Por el contrario, no se registraron errores de día cero en Chrome de 2015 a 2018. Chrome Security aclara que esto puede no significar que no hubo ninguna explotación. en navegadores basados en Chromium durante estos años. Reconoce no tener una visión completa de la explotación activa y los datos disponibles podrían tener un sesgo de muestreo.

Entonces, ¿por qué hay muchos exploits ahora? Chrome Security atribuye esto a cuatro posibles razones: transparencia del proveedor, enfoque de atacante evolucionado, finalización del proyecto de aislamiento del sitio y relación de complejidad con errores de software.

Primero, muchos de los fabricantes de navegadores ahora publican detalles sobre tales explotaciones a través de sus comunicados de lanzamiento. Esta no era la práctica en el pasado en la que los fabricantes de navegadores no anunciaban que se estaba atacando un error, incluso si lo sabían.

En segundo lugar, hay una evolución en el enfoque del atacante. A principios de 2020, Edge cambió al motor de renderizado Chromium. Naturalmente, los atacantes buscan el objetivo más popular porque así podrían atacar a más usuarios.

En tercer lugar, el aumento de errores podría deberse a la reciente finalización del proyecto de aislamiento de sitios de varios años, lo que hace que un error sea casi insuficiente para causar mucho daño. Como tal, los ataques del pasado que solo requerían un único error ahora necesitaban más. Antes de 2015, varias páginas web solo se encuentran en un único proceso de renderizado, lo que hace posible robar los datos de los usuarios de otras webs con un solo error. Con el proyecto Site Isolation, los rastreadores deben encadenar dos errores o más para comprometer el proceso de representación y saltar al proceso o sistema operativo del navegador Chrome.

Finalmente, esto podría deberse al simple hecho de que el software tiene errores, y una fracción de ellos podría explotarse. Los navegadores reflejan la complejidad del sistema operativo, y una alta complejidad equivale a más errores.

Estas cosas significan que la cantidad de errores explotados no es una medida exacta del riesgo de seguridad. Sin embargo, el equipo de Chrome asegura que están trabajando arduamente para detectar y corregir errores antes del lanzamiento. En términos de ataques de n-day (explotación de errores que ya se habían corregido), hubo una marcada reducción en su "brecha de parches" de 35 días en Chrome (76 a 18 días en promedio). También esperan reducir aún más esto.

No obstante, Chrome reconoció que, independientemente de la velocidad con la que intentan solucionar la explotación en estado salvaje, estos ataques son malos. Como tal, están haciendo un gran esfuerzo para hacer que el ataque sea costoso y complicado para el enemigo. Los proyectos específicos que está tomando Chrome incluyen el fortalecimiento continuo del aislamiento del sitio, especialmente para Android, caja de arena de montón V8, Proyectos MiraclePtr y Scan, lenguajes seguros para la memoria en la escritura de nuevas partes de Chrome y mitigaciones posteriores a la explotación.

Chrome está trabajando arduamente para garantizar la seguridad a través de estos importantes proyectos de ingeniería de seguridad. Sin embargo, los usuarios pueden hacer algo sencillo para ayudar. Si Chrome te recuerda que actualices, hazlo.