Los archivos falsos en Github pueden ser malware, incluso de "Microsoft"

2 minuto. leer

Publicado el

Lea nuestra página de divulgación para descubrir cómo puede ayudar a MSPoweruser a sostener el equipo editorial. Leer más

Notas clave

- Los piratas informáticos aprovechan los comentarios de GitHub para cargar malware disfrazado de archivos confiables.

- Los enlaces de descarga parecen legítimos al incluir el nombre de quien los subió (por ejemplo, Microsoft).

- No hay ninguna solución actual para los desarrolladores; deshabilitar los comentarios perjudica la colaboración.

Los investigadores de seguridad han identificado una vulnerabilidad en el sistema de carga de archivos de comentarios de GitHub que los actores maliciosos están aprovechando para difundir malware.

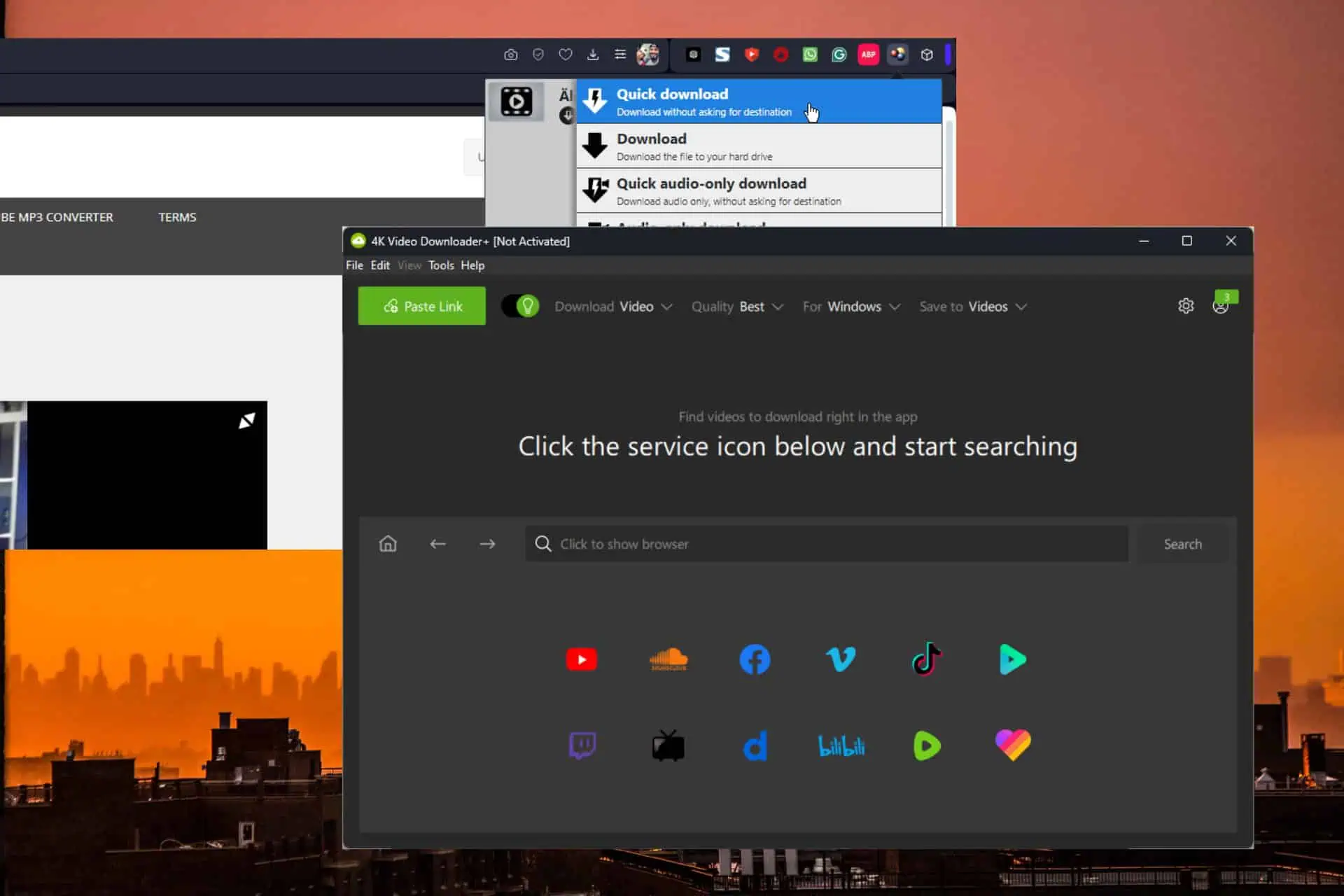

Así es como funciona: cuando un usuario carga un archivo en un Comentario de GitHub (incluso si el comentario en sí nunca se publica), se genera automáticamente un enlace de descarga. Este enlace incluye el nombre del repositorio y su propietario, lo que podría engañar a las víctimas haciéndoles creer que el archivo es legítimo debido a la afiliación a la fuente confiable.

Por ejemplo, los piratas informáticos podrían cargar malware en un repositorio aleatorio y el enlace de descarga podría parecer ser de un desarrollador o empresa conocida como Microsoft.

Las URL de los instaladores de malware indican que pertenecen a Microsoft, pero no hay ninguna referencia a ellos en el código fuente del proyecto.

https://github[.]com/microsoft/vcpkg/files/14125503/Cheat.Lab.2.7.2.zip

https://github[.]com/microsoft/STL/files/14432565/Cheater.Pro.1.6.0.zip

Esta vulnerabilidad no requiere ninguna experiencia técnica; basta con cargar un archivo malicioso en un comentario.

Por ejemplo, un actor de amenazas podría cargar un ejecutable de malware en el repositorio de instalación de controladores de NVIDIA que pretende ser un nuevo controlador que soluciona problemas en un juego popular. O un actor de amenazas podría cargar un archivo en un comentario en el código fuente de Google Chromium y pretender que es una nueva versión de prueba del navegador web.

Estas URL también parecerían pertenecer a los repositorios de la empresa, lo que las hace mucho más confiables.

Desafortunadamente, actualmente no hay forma para que los desarrolladores eviten este uso indebido además de deshabilitar los comentarios por completo, lo que dificulta la colaboración en el proyecto.

Si bien GitHub ha eliminado algunas campañas de malware identificadas en los informes, la vulnerabilidad subyacente sigue sin parchearse y no está claro si se implementará una solución o cuándo.

Más haga clic aquí