Ο Ερευνητής Ασφαλείας επιδεικνύει το Thunderspy, μια μη ανιχνεύσιμη επίθεση υλικού που απενεργοποιεί όλη την ασφάλεια Thunderbolt

3 λεπτό. ανάγνωση

Δημοσιεύθηκε στις

Διαβάστε τη σελίδα αποκάλυψης για να μάθετε πώς μπορείτε να βοηθήσετε το MSPoweruser να διατηρήσει τη συντακτική ομάδα Διάβασε περισσότερα

Το ακούσαμε πρόσφατα Η Microsoft δεν ήταν οπαδός του Thunderbolt καθώς θεωρούν ότι προσφέρει ανασφαλή άμεση πρόσβαση στη μνήμη RAM ενός υπολογιστή, η οποία θα μπορούσε να οδηγήσει σε κάθε είδους παραπλανήσεις.

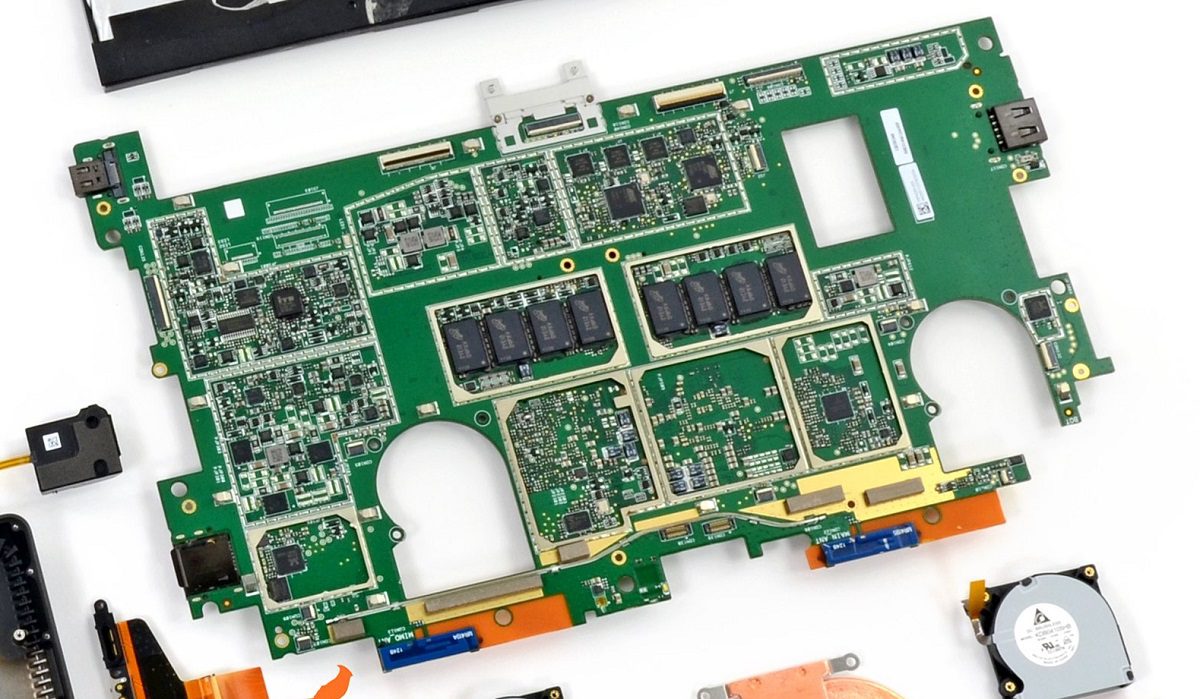

Τώρα ο ερευνητής ασφαλείας Björn Ruytenberg έχει επιδείξει μια μη ανιχνεύσιμη και γρήγορη επίθεση υλικού που παρακάμπτει εύκολα τα χαρακτηριστικά ασφαλείας Thunderbolt της Intel και η οποία επιτρέπει σε έναν εισβολέα να αντιγράψει τη μνήμη από έναν κλειδωμένο και κρυπτογραφημένο υπολογιστή για παράδειγμα ή να παρακάμψει εύκολα την οθόνη κλειδώματος.

Επέδειξε ένα εργαλείο που ονομάζεται Thunderspy το οποίο εκμεταλλεύεται τα ακόλουθα τρωτά σημεία:

- Ανεπαρκή σχήματα επαλήθευσης υλικολογισμικού

- Αδύναμο σχήμα ελέγχου ταυτότητας συσκευής

- Χρήση μεταδεδομένων συσκευής χωρίς έλεγχο ταυτότητας

- Υποβάθμιση επίθεσης χρησιμοποιώντας συμβατότητα προς τα πίσω

- Χρήση διαμορφώσεων ελεγκτή χωρίς έλεγχο ταυτότητας

- Ελλείψεις διασύνδεσης φλας SPI

- Δεν υπάρχει ασφάλεια Thunderbolt στο Boot Camp

Το εργαλείο επιτρέπει στους εισβολείς με φυσική πρόσβαση στον υπολογιστή σας να επαναπρογραμματίζουν μόνιμα τον ελεγκτή Thunderbolt και από τότε να επιτρέπουν σε οποιονδήποτε να έχει άμεση πρόσβαση στη μνήμη χωρίς μέτρα ασφαλείας, το εφιαλτικό σενάριο της Microsoft.

Ο Ruytenberg δείχνει την επίθεση στο παρακάτω βίντεο:

Το εργαλείο του επιτρέπει τη δυνατότητα δημιουργίας αυθαίρετων ταυτοτήτων συσκευών Thunderbolt, κλωνοποίησης συσκευών Thunderbolt εξουσιοδοτημένων από τον χρήστη και, τέλος, απόκτησης συνδεσιμότητας PCIe για την εκτέλεση επιθέσεων DMA. Επιπλέον, επιτρέπει την παράκαμψη χωρίς έλεγχο ταυτότητας των διαμορφώσεων επιπέδου ασφαλείας, συμπεριλαμβανομένης της δυνατότητας εξ ολοκλήρου απενεργοποίησης της ασφάλειας Thunderbolt και επαναφοράς της συνδεσιμότητας Thunderbolt εάν το σύστημα περιορίζεται αποκλειστικά στη διέλευση μέσω USB ή/και DisplayPort και τέλος, μόνιμα απενεργοποίηση της ασφάλειας Thunderbolt και αποκλεισμού όλων μελλοντικές ενημερώσεις υλικολογισμικού.

Ο Ruytenberg σημειώνει ότι όλα τα συστήματα εξοπλισμένα με Thunderbolt που αποστέλλονται μεταξύ 2011-2020 είναι ευάλωτα. Ορισμένα συστήματα που παρέχουν προστασία Kernel DMA, η οποία αποστέλλεται από το 2019, είναι μερικώς ευάλωτα.

Τα τρωτά σημεία του Thunderspy δεν μπορούν να επιδιορθωθούν σε λογισμικό και θα επηρεάσουν μελλοντικά πρότυπα όπως το USB 4 και το Thunderbolt 4, και τελικά θα απαιτηθεί επανασχεδιασμός με πυρίτιο.

Σε νεότερους υπολογιστές (2019 και μετά) Προστασία DMA πυρήνα της Intel προσφέρει κάποια προστασία, αλλά είναι ενδιαφέρον όταν οι φορητοί υπολογιστές Apple MacOS εκκινούν στο Bootcamp όλη η ασφάλεια Thunderbolt είναι απενεργοποιημένη.

Η Ruytenberg παρέχει ένα εργαλείο ανοιχτού κώδικα, το Spycheck, το οποίο επαληθεύει εάν τα συστήματά σας είναι ευάλωτα στο Thunderspy. Εάν διαπιστωθεί ότι είναι ευάλωτο, το Spycheck θα καθοδηγήσει τους χρήστες σε συστάσεις σχετικά με το πώς να βοηθήσουν στην προστασία του συστήματός τους.

Εάν έχετε ένα επηρεασμένο σύστημα, ο Ruytenberg προτείνει:

- Συνδέστε μόνο τα δικά σας περιφερειακά Thunderbolt. Μην τα δανείζετε ποτέ σε κανέναν.

- Αποφύγετε να αφήνετε το σύστημά σας χωρίς επίβλεψη όταν είναι ενεργοποιημένο, ακόμα και όταν είναι κλειδωμένο.

- Αποφύγετε να αφήνετε τα περιφερειακά Thunderbolt χωρίς επίβλεψη.

- Διασφαλίστε την κατάλληλη φυσική ασφάλεια κατά την αποθήκευση του συστήματός σας και οποιωνδήποτε συσκευών Thunderbolt, συμπεριλαμβανομένων των οθονών που τροφοδοτούνται από Thunderbolt.

- Εξετάστε το ενδεχόμενο να χρησιμοποιήσετε την αδρανοποίηση (Suspend-to-Disk) ή να απενεργοποιήσετε πλήρως το σύστημα. Συγκεκριμένα, αποφύγετε τη χρήση της λειτουργίας αναστολής λειτουργίας (Suspend-to-RAM).

Δείτε το πλήρες κείμενο στον ιστότοπο του Ruytenberg εδώ.

Πάντα ήταν αληθές ότι εάν ένας εισβολέας έχει φυσική πρόσβαση στον υπολογιστή σας, ουσιαστικά τελειώνει το παιχνίδι, αν και φαίνεται ότι η Microsoft λαμβάνει σοβαρά υπόψη ακόμη και αυτό το σενάριο όταν σχεδιάζει τα προϊόντα Surface της. Αλλάζει αυτή η είδηση τις απόψεις των αναγνωστών μας σχετικά με τη σημασία της ύπαρξης μιας πολύ ευέλικτης θύρας όπως το Thunderbolt στον υπολογιστή σας; Ενημερώστε μας παρακάτω.

φόρουμ χρηστών

μηνύματα 0