PortSmash: Neu entdeckter Seitenkanalangriff bei Intel-Prozessoren mit HyperThreading

2 Minute. lesen

Veröffentlicht am

Lesen Sie unsere Offenlegungsseite, um herauszufinden, wie Sie MSPoweruser dabei helfen können, das Redaktionsteam zu unterstützen Lesen Sie weiter

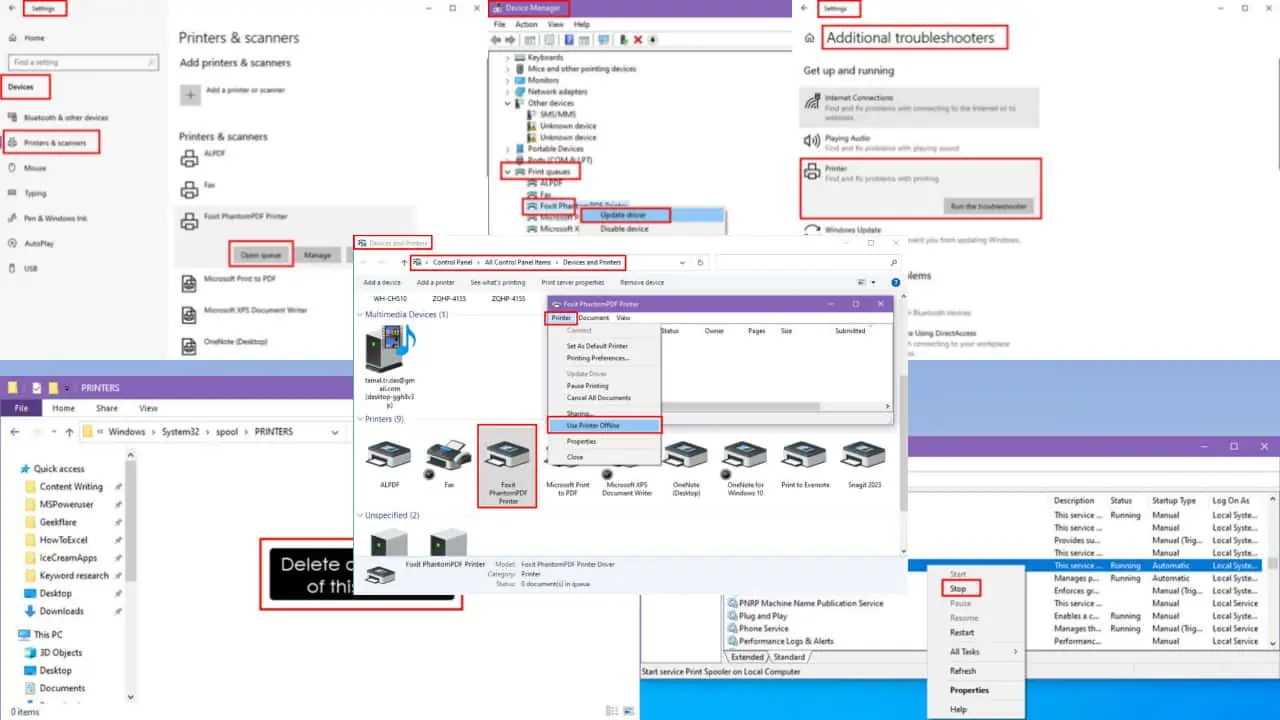

Es wurde eine neue Schwachstelle entdeckt, die Intel-Prozessoren mit HyperThreading. Es wurde als PortSmash bezeichnet und als neuer Seitenkanalangriff identifiziert, der eine andere Methode als die Anfang dieses Jahres gefundene Speculative Execution-Schwachstelle verwendet.

Für diejenigen, die es nicht wissen, ein Seitenkanal ist ein Angriff, der auf Informationen basiert, die aus der Implementierung eines Computersystems gewonnen wurden, und nicht auf Schwächen im implementierten Algorithmus selbst. Timing-Informationen, Stromverbrauch, elektromagnetische Streuungen oder sogar Geräusche können eine zusätzliche Informationsquelle darstellen, die ausgenutzt werden kann. Die Schwachstelle wurde von einem Team aus fünf Wissenschaftlern der Technischen Universität Tampere in Finnland und der Technischen Universität Havanna, Kuba, entdeckt. Forscher sagten, dass PortSmash alle CPUs betrifft, die die SMT-Architektur (Simultaneous Multithreading) verwenden. Die Forscher sagten, dass die Schwachstelle CPUs betrifft, die von Intel hergestellt werden, sind aber skeptisch, dass sie auch die von AMD hergestellten betreffen könnte.

Unser Angriff hat nichts mit dem Speichersubsystem oder dem Caching zu tun. Die Art des Lecks ist auf die gemeinsame Nutzung von Ausführungsmodulen auf SMT-Architekturen (z. B. Hyper-Threading) zurückzuführen. Genauer gesagt erkennen wir Portkonflikte, um einen Timing-Seitenkanal zu konstruieren, um Informationen aus Prozessen zu extrahieren, die parallel auf demselben physischen Kern laufen.

Das Team hat PoC auf veröffentlicht GitHub das zeigt einen PortSmash-Angriff auf Intel Skylake- und Kaby Lake-CPUs. Intel hingegen hat eine Erklärung veröffentlicht, in der die Schwachstelle anerkannt wird.

Intel erhielt eine Benachrichtigung über die Forschung. Dieses Problem ist nicht auf eine spekulative Ausführung angewiesen und hat daher nichts mit Spectre, Meltdown oder L1 Terminal Fault zu tun. Wir gehen davon aus, dass es nicht nur für Intel-Plattformen gilt. Die Forschung zu Seitenkanal-Analysemethoden konzentriert sich häufig auf die Manipulation und Messung der Eigenschaften, wie z. B. des Timings, gemeinsam genutzter Hardware-Ressourcen. Software oder Softwarebibliotheken können vor solchen Problemen geschützt werden, indem sichere Entwicklungspraktiken für Seitenkanäle eingesetzt werden. Der Schutz der Daten unserer Kunden und die Gewährleistung der Sicherheit unserer Produkte haben für Intel oberste Priorität, und wir werden weiterhin mit Kunden, Partnern und Forschern zusammenarbeiten, um identifizierte Schwachstellen zu verstehen und zu mindern.

- Intel

Letztes Jahr fand ein anderes Forscherteam eine ähnliche Seitenkanal-Schwachstelle, die sich auf Intels Hyper-Threading-Technologie auswirkte. Es ist möglicherweise an der Zeit, dass Benutzer HT/SMT auf ihren Geräten deaktivieren und zu einer Architektur wechseln, die SMT/HT nicht verwendet.

Via: Windows vereint