10 Verwaltungs- und Sicherheitstipps für Microsoft Office 365 für die Hochschulbildung

7 Minute. lesen

Veröffentlicht am

Lesen Sie unsere Offenlegungsseite, um herauszufinden, wie Sie MSPoweruser dabei helfen können, das Redaktionsteam zu unterstützen Lesen Sie weiter

Sponsored

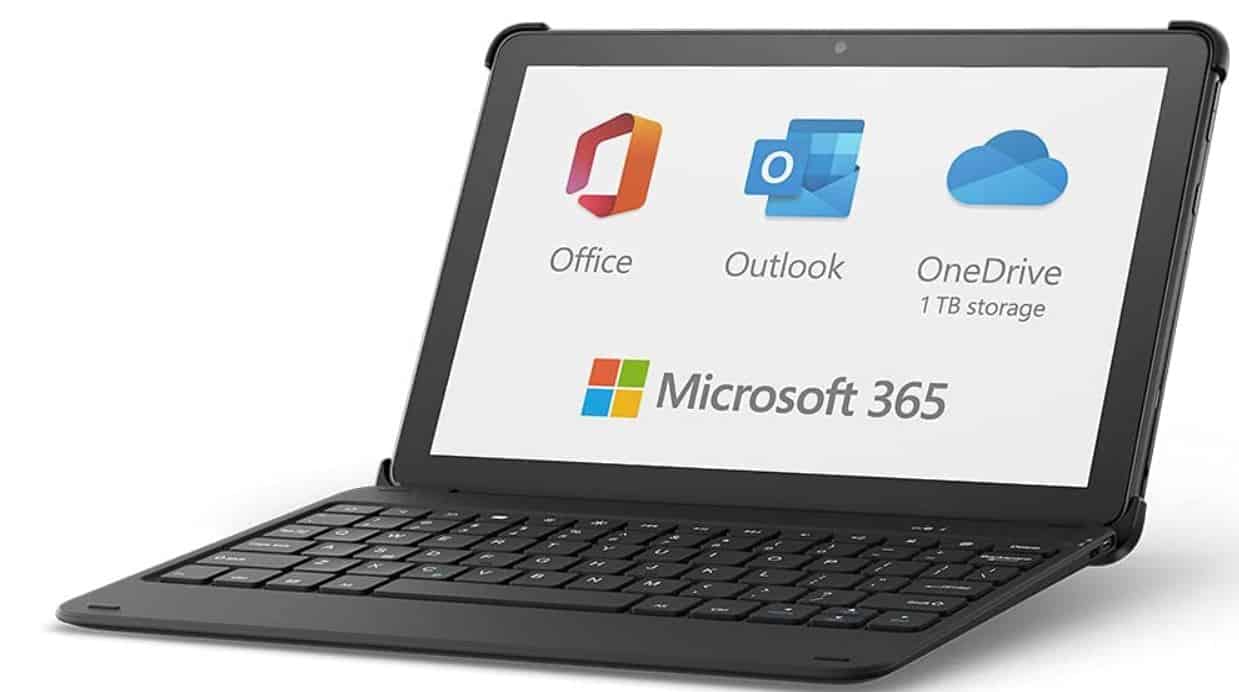

Office 365 ist für Unternehmen von unschätzbarem Wert geworden, die digitale Technologien einsetzen müssen, um wettbewerbsfähig zu bleiben. Hochschulen und Universitäten stehen jedoch ständig vor IT-Herausforderungen, da Studenten kommen und gehen. Und während Microsoft 365 die Notwendigkeit für IT-Teams überflüssig macht, Software auf jedem Computer zu verwalten, stellen Fernunterricht und Remote-Arbeitsaufträge größere Herausforderungen dar. Dennoch können Sie Hindernisse überwinden und die Vorteile von Office 365 für die Hochschulbildung maximieren.

1. Studenten können Insider-Bedrohungen darstellen

Hochschulen sind eine Brutstätte für Hacking-Aktivitäten, da Studenten der Informationstechnologie oft fortgeschrittene IT-Techniken erlernen. Die Schüler werden oft neugierig und versuchen zu sehen, ob sie Sicherheitskontrollen umgehen können. Daher können Studenten zu einer potenziellen Insider-Bedrohung für die Cloud-Sicherheit werden.

Während Sicherheitsverletzungen von Insidern selten hervorgehoben werden, zeigen Studien, dass Insider-Bedrohungen etwa 14 % aller Sicherheitsverletzungen ausmachen. Insider sind in der Regel gefährlicher als Außenstehende, da sie Zugriffsrechte auf Ihr Netzwerk und System haben.

Um Insider-Bedrohungen abzuschwächen, benötigen Sie einen ganzheitlichen IT-Sicherheitsansatz für ein besseres Management von Office 365-Schwachstellen. Im Idealfall sollten Sie sich bewusst sein, was in Ihrem Netzwerk passiert, um mit verdächtigen Aktivitäten fertig zu werden. IT-Sicherheitsexperten empfehlen die Implementierung ausreichender Zugriffskontrollen und die Zuweisung von Zugriffsebenen basierend auf Anforderungen, Verantwortlichkeiten und Vertrauen.

Am wichtigsten ist, dass Sie externe und interne Bedrohungen identifizieren, bevor Sie Ihre Sicherheitsstrategie entwickeln. Sie können Zugriffs- und Bedrohungswarnsysteme einrichten, um Sie zu warnen, wenn verdächtige Aktivitäten in Ihrer Microsoft 365-Umgebung auftreten.

2. Verwalten von Remote-Geräten

Microsoft 365-Benutzer verwenden einen Cloud-Dienst, aber Best Practices für die IT-Sicherheit erfordern eine konsistente Geräteverwaltungsstrategie. Kürzlich haben Homeland Security und NSA alle US-Regierungsbehörden angewiesen, die Windows-Version auf ihren Geräten zu berücksichtigen und Patch-Protokolle zu implementieren, um größere Schwachstellen zu verwalten.

Sie können eine geeignete Geräteverwaltungsstrategie implementieren, indem Sie ein Technologietool verwenden, um alle mit Ihrer Microsoft 365-Umgebung verknüpften Geräte zu inventarisieren. In der Regel sollten Sie wissen, welche Geräte auf den Clouddienst zugreifen, welche Softwareversion auf dem Gerät vorhanden ist und welche Aktivitäten auf jedem Gerät ausgeführt werden. Während die Daten aus dem Microsoft-Ökosystem stammen, kann das Isolieren und Konsolidieren der Daten zum Erstellen eines Berichts mühsam sein. Daher sollten Sie eine Sicherheitsüberwachungslösung nutzen, um einen klaren Überblick über alle Geräte zu erhalten, die auf Ihre Cloud-Umgebung zugreifen.

3. Umgang mit Cloud-Risiken aus dem Fernunterricht

Die Verlagerung der Funktionen und Prozesse Ihres Unternehmens in die Cloud bringt neue Bedrohungen und Risiken mit sich. Außerdem, Fernunterricht und Fernarbeit können zusätzliche Bedrohungen darstellen zum System. Der Fernzugriff ermöglicht Studenten und Mitarbeitern den Zugriff auf Ihr Cloud-System und Ihre Datenbestände. Dies bedeutet auch, dass die Schüler über persönliche Netzwerke und Geräte auf das Cloud-Ökosystem zugreifen.

Während die Verwaltung mehrerer BYOD-Benutzer hektisch sein kann, ist dies ein notwendiger Schritt, um Sicherheit und Compliance zu gewährleisten. Idealerweise sollten Institutionen ein gutes Identitätsmanagementsystem implementieren, um zu verstehen, wo sich Benutzer befinden, und ihre Aktivitäten in der Cloud im Auge zu behalten.

4. Umgang mit Microsoft 365-Sicherheitsfehlern

Microsoft 365 speichert eine beträchtliche Menge vertraulicher institutioneller Daten. Die Daten müssen gesichert werden, um sensible Informationen zu schützen und die Einhaltung gesetzlicher Vorschriften zu gewährleisten. Und für die meisten Cloud-Benutzer ist die Sicherheit ein wachsendes Problem, da böswillige Bedrohungsakteure alle erdenklichen Schwachstellen ausnutzen, um einen Angriff auszuführen.

Unabhängig vom Kompetenzniveau Ihrer IT-Sicherheitsteams ist es wichtig, über ein Sicherheitstool zu verfügen, das alle Aktivitäten innerhalb der Office 365-Umgebung protokolliert und alle Inkonsistenzen meldet. Wann immer ein Sicherheitsereignis auftritt, können Sie die Protokolle überprüfen, feststellen, was passiert ist, und Ihrem Team helfen, die Schwachstellen zu beheben.

5. Implementierung von Governance-Protokollen

Die IT-Governance gewährleistet eine effiziente und effektive Nutzung von IT-Ressourcen, um Unternehmen beim Erreichen ihrer Ziele zu unterstützen. Und während Office 365 Schritte unternommen hat, um eine bessere Governance von Collaboration- und Produktivitätsanwendungen zu gewährleisten, kann Higher Ed IT Ihre Governance-Position verbessern.

Die IT kann Ihnen dabei helfen, die Bereitstellung von Microsoft 365 in Ihrer Einrichtung zu optimieren. In der Regel ist SaaS einfacher bereitzustellen als Lösungen vor Ort, aber IT-Abteilungen sollten sicherstellen, dass alle Benutzer über die entsprechenden Services, Schulungen, Support und nahtlosen Zugriff verfügen.

Da die meisten Hochschulen über IT-Abteilungen mit begrenzten Budgets verfügen, sind Asset-Management und -Optimierung oft ein wichtiges Anliegen. Sie können den Wert Ihres Cloud-Dienstes jedoch mit einem zuverlässigen SaaS-Verwaltungstool einfach verwalten und maximieren, um den sicheren Zugriff und die Verwendung von institutionellen Daten zu gewährleisten. Anstatt granulare IT-Lösungen bereitzustellen, entscheiden Sie sich am besten für eine einzelne Lösung, die eine nahtlose Transparenz und Verwaltung Ihrer Cloud-Assets bietet.

6. Übernahme von Change Management, Produktivität zur Maximierung des Investitionswerts

Eine angemessene Verwaltung der Hochschulbildung erfordert ein sorgfältiges Ressourcenmanagement, um die Produktivität zu maximieren. Statistiken zeigen, dass etwa 56 % der Office 365-Lizenzen nicht zugewiesen, inaktiv oder nicht ausgelastet sind.

Um den Investitionswert und die Produktivität in Ihrer Einrichtung zu maximieren, müssen Sie das volle Potenzial von Office 365 nutzen. Idealerweise sollten Sie Nutzungsdaten nutzen, um festzustellen, welche Anwendungen am häufigsten verwendet werden. Dies bringt auch Ihre Teams und Studenten dazu, die richtige Anwendung für einen bestimmten Zweck zu verwenden.

7. Die Herausforderungen bei der Bereitstellung von Office 365

Hochschulen und Universitäten stehen oft vor der Herausforderung, Benutzer bereitzustellen und zu entziehen. Und da Schulen mit Tausenden von Schülern zu tun haben, ist die Bereitstellung eine große Herausforderung. Die Zyklen sind zyklisch und selten über das akademische Jahr verteilt.

Obwohl es immer noch wichtig ist, die Bereitstellung aufrechtzuerhalten, sollte sie abhängig davon, wo sich die Benutzer im Metrikprozess der Schule befinden, eingeschränkt werden. Anstatt den vollen Zugriff auf Dienste aufrechtzuerhalten, sollte das IT-Team die Bereitstellung für alle Benutzer aufheben, die einen Dienst nicht mehr benötigen.

8. Einhaltung gesetzlicher Bestimmungen

Hochschulen müssen sich wie jede andere Organisation mit Regulierungsmaßnahmen abfinden. Insbesondere fordert das FERPA-Gesetz Schulen dazu auf, sensible Schülerdaten zu schützen. Compliance wird zu einem großen Problem mit Sicherheits- und finanziellen Auswirkungen. Und obwohl es immer mehr Fälle von Datenschutzverletzungen und Strafen gibt, reagieren die IT-Abteilungen nicht schnell genug.

Wenn Sie die Best Practices für die Cybersicherheit nicht einhalten, ist Ihre Sicherheitslage schwach. Idealerweise sollten Sie sich ansehen, was Kollegen tun, und einen ganzheitlichen Ansatz für Sicherheit und Compliance verfolgen. Versuchen Sie, die Leistung von Office 365 basierend auf Peer-Daten und -Bewertungen zu bewerten, indem Sie sich auf Konfigurationsverwaltung, Zugriffskontrollen und Compliance konzentrieren.

Die meisten Compliance-Agenturen und Frameworks verlangen Datenprotokolle für einen bestimmten Zeitraum, aber Microsoft kann Protokolle nur für die letzten 30 Tage aufbewahren. Sie können eine Drittanbieterlösung verwenden, die Ihre Daten mindestens ein Jahr lang speichert, um die Einhaltung zu gewährleisten.

9. Maximierung der Zusammenarbeit, wenn IT-Administratoren remote arbeiten

Als Office 365 zum ersten Mal veröffentlicht wurde, waren die meisten IT-Administratoren physisch auf dem Campus anwesend. Aber heute arbeiten die meisten Teams aus der Ferne, müssen aber immer noch ihre administrativen Aufgaben erledigen. Wenn alle Systemadministratoren vor Ort sind und ausschließlich für die Bereitstellung von Benutzern und das Ändern von Passwörtern verantwortlich sind, haben Sie wahrscheinlich ein Problem. Sie können die Administratorzuständigkeiten jedoch mithilfe eines sicheren und granularen Modells auf die gesamte Organisation verteilen.

Remote-Arbeitsszenarien erfordern einen spezifischen Zugriff, selbst wenn der Administrator meilenweit entfernt ist. Sie können dies erreichen, indem Sie neuen Administratorberechtigungen gewähren, um bestimmte Aufgaben in Ihrer Cloud-Umgebung auszuführen. Am wichtigsten ist, dass Sie auch begrenzen können, wie lange ein neu delegierter Administrator die Berechtigungen behalten kann, um Sicherheitsvorfälle zu minimieren.

10. Verwalten von virtuellen privaten Netzwerken (VPNs)

Die meisten Institutionen setzen VPNs ein, um einen sicheren Fernzugriff zu unterstützen. Aber das ist vielleicht nicht immer das Richtige. Die Unterstützung eines VPN kann hektisch sein, da die Endbenutzer über unterschiedliche Geräte verfügen, die gleichzeitig Zugriff anfordern.

VPNs neigen dazu, die Sicherheitskontrollen innerhalb von Microsoft für Bedrohungsinformationen und sicheren Zugriff zu umgehen. Und da VPNs als Hintertür zu Ihrem Netzwerk fungieren, können sie den Netzwerkzugriff durch unsichere Geräte erleichtern. Die Benutzer scheinen aus dem Netzwerk zu kommen, was es Ihrem IT-Team erschwert, IP-Adressen, Ursprünge und Geräteidentität zu ermitteln, wenn ein Vorfall auftritt.

Zusammenfassung

Cloud-Technologie ist eine wichtige treibende Kraft für moderne Organisationen. Die Bereitstellung und Nutzung sind jedoch nicht immer einfach. Und da es zahlreiche Möglichkeiten gibt, die Sicherheit von Office 365 anzugehen, ist es wichtig, eine geeignete Strategie zu entwickeln, um sicherzustellen, dass Sie die entsprechenden Maßnahmen umsetzen.