Windows Hello-godkendelse omgået med falsk kamera

2 min. Læs

Udgivet den

Læs vores oplysningsside for at finde ud af, hvordan du kan hjælpe MSPoweruser med at opretholde redaktionen Læs mere

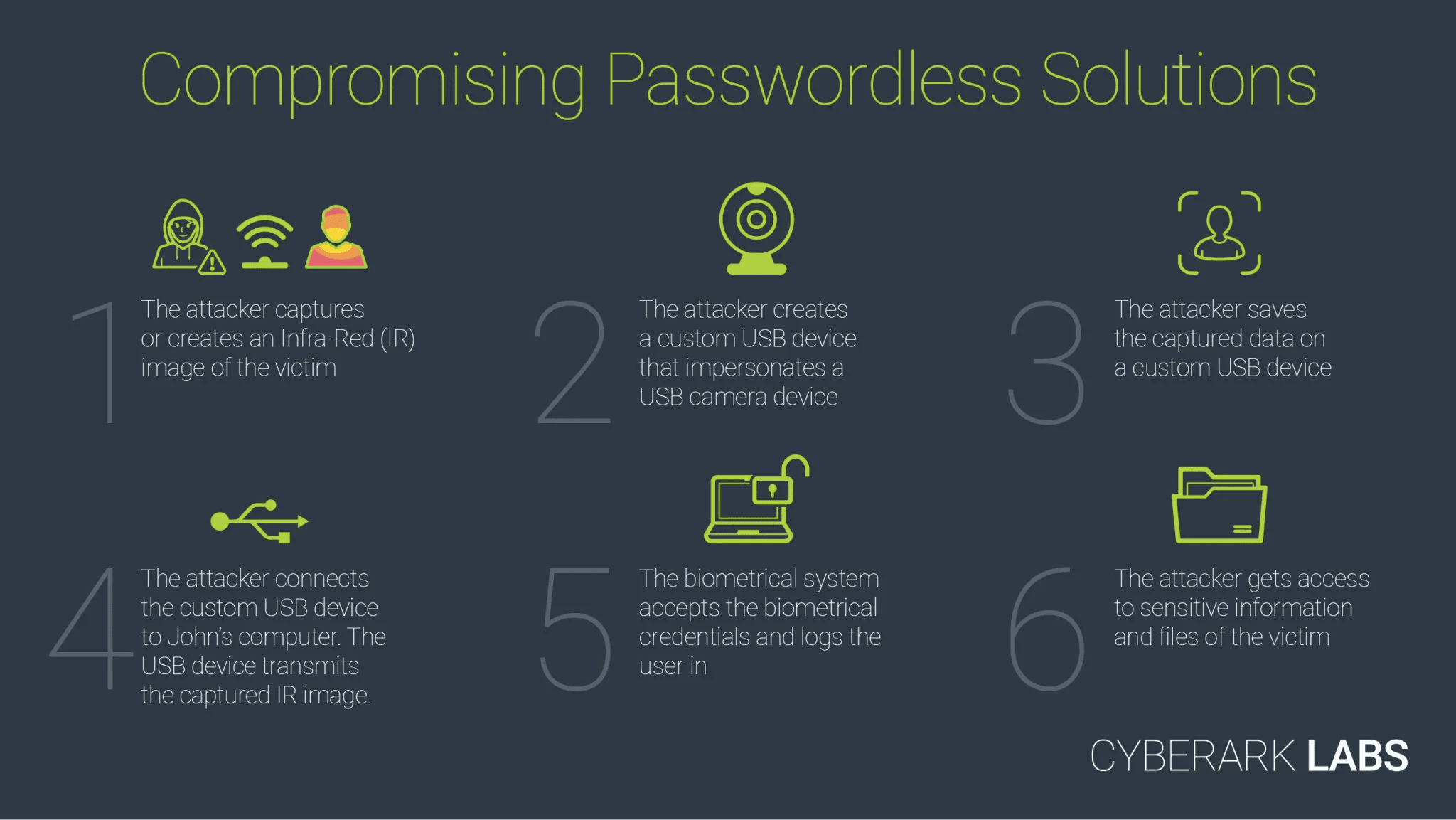

Hackere har vist, at de er i stand til at omgå Windows Hello-sikkerheden ved at bruge et falsk USB-kamera, der transmitterede optagne infrarøde billeder af et mål, som det ser ud til, at Windows Hello er meget glade for at acceptere.

Problemet ser ud til at være Windows Hellos vilje til at acceptere ethvert IR-kompatibelt kamera som et Windows Hello-kamera, hvilket giver hackere mulighed for at tilbyde en manipuleret snarere end ægte datadamp til pc'en.

Derudover viser det sig, at hackere kun skal sende to rammer til pc'en - en rigtig IR-optagelse af målet og en tom sort ramme. Det ser ud til, at den anden frame er nødvendig for at narre Windows Hellos liveness-tests.

CyberArk Labs siger, at IR-billedet kan optages af specielle IR-kameraer med lang rækkevidde eller af kameraer, der er placeret i det skjulte i målets omgivelser, såsom en lift.

Microsoft har erkendt sårbarheden i en rådgivende CVE-2021-34466 og har tilbudt Windows Hello Enhanced Sign-in Security som afhjælpning. Dette tillader kun Windows Hello-kameraer, som er en del af den kryptografiske tillidskæde fra OEM'en, at blive brugt som en datakilde, noget som CyberArk bemærker ikke understøttes af alle enheder.

Læs alle detaljerne på CyberArk her.