PortSmash: Nyopdaget sidekanalangreb fundet med Intel-processorer med HyperThreading

2 min. Læs

Udgivet den

Læs vores oplysningsside for at finde ud af, hvordan du kan hjælpe MSPoweruser med at opretholde redaktionen Læs mere

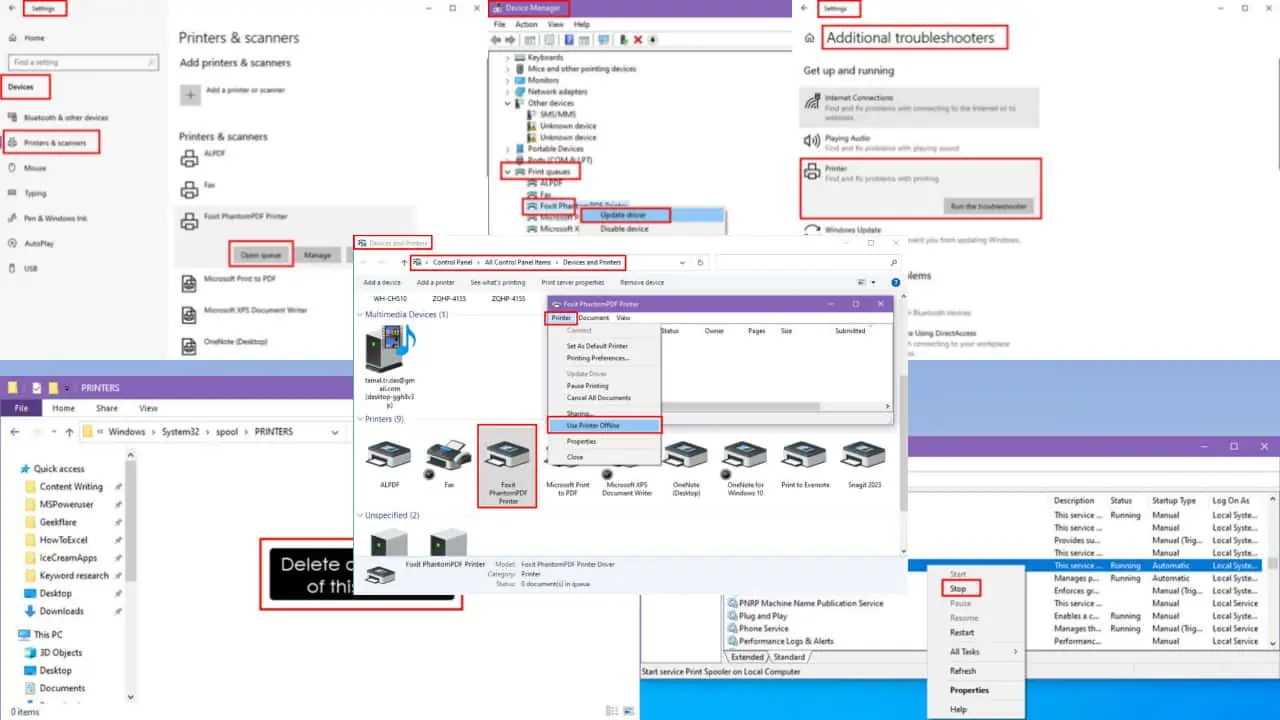

En ny sårbarhed er blevet opdaget, som Intel-processorer med HyperThreading. Døbt som PortSmash, er det blevet identificeret som et nyt sidekanalangreb, der bruger en metode, der er forskellig fra den Spekulative Execution-sårbarhed, der blev fundet tidligere i år.

For dem, der ikke ved det, er en sidekanal ethvert angreb baseret på information opnået fra implementeringen af et computersystem, snarere end svagheder i selve den implementerede algoritme. Tidsinformation, strømforbrug, elektromagnetiske lækager eller endda lyd kan give en ekstra kilde til information, som kan udnyttes. Sårbarheden blev opdaget af et hold på fem akademikere fra Tampere University of Technology i Finland og Technical University of Havana, Cuba. Forskere sagde, at PortSmash påvirker alle de CPU'er, der bruger SMT-arkitektur (Simultaneous Multithreading). Forskere sagde, at sårbarheden påvirker CPU'er fremstillet af Intel, men er skeptiske over, at det også kan påvirke dem, der er fremstillet af AMD.

Vores angreb har intet at gøre med hukommelsesundersystemet eller caching. Karakteren af lækagen skyldes execution engine sharing på SMT (f.eks. Hyper-Threading) arkitekturer. Mere specifikt detekterer vi portkonflikt for at konstruere en timing side-kanal til at udskille information fra processer, der kører parallelt på den samme fysiske kerne.

Holdet har offentliggjort PoC på GitHub der demonstrerer et PortSmash-angreb på Intel Skylake og Kaby Lake CPU'er. Intel har på den anden side udgivet en erklæring, der anerkender sårbarheden.

Intel modtog meddelelse om undersøgelsen. Dette problem er ikke afhængigt af spekulativ udførelse og er derfor ikke relateret til Spectre, Meltdown eller L1 Terminal Fault. Vi forventer, at det ikke er unikt for Intel-platforme. Forskning i sidekanalanalysemetoder fokuserer ofte på at manipulere og måle egenskaberne, såsom timing, af delte hardwareressourcer. Software- eller softwarebiblioteker kan beskyttes mod sådanne problemer ved at anvende sikker udviklingspraksis på sidekanalen. Beskyttelse af vores kunders data og sikring af vores produkters sikkerhed er en topprioritet for Intel, og vi vil fortsætte med at arbejde med kunder, partnere og forskere for at forstå og afbøde eventuelle sårbarheder, der er identificeret.

– Intel

Sidste år fandt et andet team af forskere en lignende sidekanalsårbarhed, der påvirker Intels Hyper-Threading-teknologi. Det kan være på tide for brugere at deaktivere HT/SMT på deres enheder og flytte til en arkitektur, der ikke bruger SMT/HT.

via: Windows United