Ny FARGO ransomware-distribution retter sig mod sårbare Microsoft SQL-servere

3 min. Læs

Udgivet den

Læs vores oplysningsside for at finde ud af, hvordan du kan hjælpe MSPoweruser med at opretholde redaktionen Læs mere

En nylig rapport fra sikkerhedsanalyseteamet AhnLab Security Emergency Response Center (ASEC) afslører en ny cyberkriminel aktivitet, der distribuerer FARGO ransomware, der er rettet mod sårbare Microsoft SQL-servere.

"Sammen med GlobeImposter er FARGO en af de fremtrædende ransomware, der retter sig mod sårbare MS-SQL-servere," sagde ASEC. "Tidligere blev det også kaldt Mallox, fordi det brugte filtypenavnet .mallox."

MS-SQL-servere henviser til microsoft's relationelle databasestyringssystem til lagring og hentning af data til andre softwareapplikationer og internettjenester. Med dette kan det betyde store problemer for virksomhederne at påføre det problemer.

Ifølge ASEC kommer infektionen, når MS-SQL-processen downloader en .NET-fil via cmd.exe og powershell.exe. Denne fil downloader og indlæser derefter yderligere malware, hvilket resulterer i generering og eksekvering af en BAT-fil, der afslutter specifikke processer og tjenester.

"Ransomwares adfærd begynder med at blive injiceret i AppLaunch.exe, et normalt Windows-program," forklarede ASEC. "Den forsøger at slette en registreringsnøgle på en bestemt sti og udfører gendannelsesdeaktiveringskommandoen og lukker visse processer."

Forskerne siger, at ransomwaren krypterer filer, men udelukker nogle af dem, inklusive stier og udvidelser, for at gøre systemet delvist tilgængeligt. "Det karakteristiske aspekt er, at det ikke inficerer filer med en filtypenavn forbundet med Globeimposter, og denne ekskluderingsliste inkluderer ikke kun den samme type filtypenavne .FARGO .FARGO2 og .FARGO3, men inkluderer også .FARGO4, som menes at være en fremtidig version af ransomware,” tilføjede ASEC.

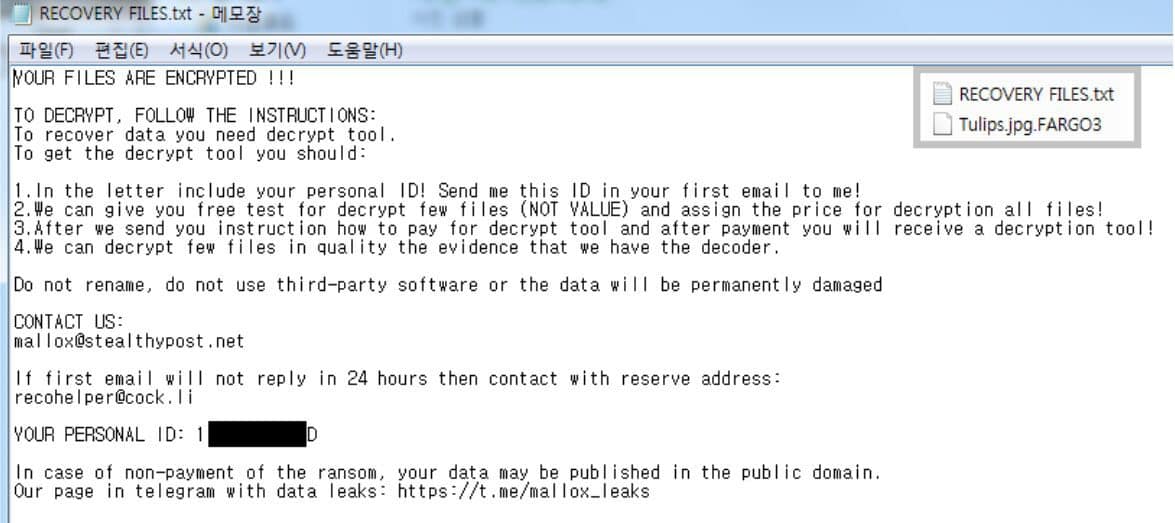

Herefter vil cyberkriminelle vil omdøbe de krypterede filer ved hjælp af filtypenavnet .Fargo3 (f.eks. OriginalFileName.FileExtension.Fargo3), mens løsesumsedlen, der genereres af malwaren, vises med filnavnet "RECOVERY FILES.txt." I meddelelsen vil ofrene se trusler om at få slettet deres systems fil permanent, hvis de bruger tredjepartssoftware til at løse det på egen hånd. Derudover siger cyberkriminelle, at de ville offentliggøre dataene i det offentlige domæne, hvis ofrene nægter at betale løsesummen.

Bortset fra uoprettede sårbarheder, forklarede ASEC, at databaseservere som MS-SQL og MySQL-servere ofte er mål for brute force-angreb og ordbogsangreb på grund af svage kontooplysninger. Med dette sagde analyseholdet, at det kunne forhindres ved blot at tage fat på problemerne og udvise ekstra forsigtighed med at beskytte adgangskoder. "Administratorer af MS-SQL-servere bør bruge adgangskoder, der er svære at gætte til deres konti, og ændre dem med jævne mellemrum for at beskytte databaseserveren mod brute force-angreb og ordbogsangreb og opdatere til den seneste patch for at forhindre sårbarhedsangreb," foreslog ASEC.