Hackere bruger gamle Microsoft Office-sårbarheder til at distribuere FELIXROOT og stjæle filer

2 min. Læs

Opdateret den

Læs vores oplysningsside for at finde ud af, hvordan du kan hjælpe MSPoweruser med at opretholde redaktionen Læs mere

En ny malware er dukket op, og den bruger olf Microsft Office-sårbarhederne til at få adgang til og stjæle data. Med navnet Felixroot bliver malwaren leveret til enkeltpersoner i Ukraine ved hjælp af en våbenbeskyttet phishing-e-mail, der hævder at indeholde seminaroplysninger om miljøbeskyttelse.

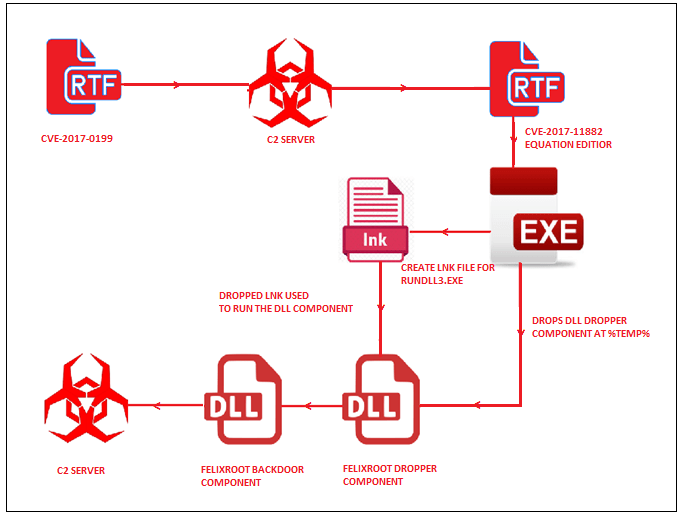

Bagdøren blev opdaget tilbage i 2017, men blev stille i et par måneder. Den nye udnyttelse blev identificeret af forskere hos FireEye, som oprettede forbindelsen tilbage til den gamle malware, der blev brugt i Ukraine sidste år. Malwaren udnytter to af Microsoft Office-sårbarhederne, nemlig CVE-2017-0199 , CVE-2017-11882. Malwaren distribueres ved hjælp af en fil med navnet "Seminar.rtf".

Når filen først er kommet ind, taber filen en indlejret binær fil i %temp%, som bruges til at udføre FELIXROOT-dropperen. Dropperen vil derefter oprette to filer, en LNK-fil, der peger på %system32%\rundll32.exe, og FELIXROOT-loader-komponenten. LNK-filen vil derefter udføre loader-komponenten af FELIXROOT og bagdørskomponenten, som er fuldstændig krypteret ved hjælp af brugerdefineret kryptering, der bruger XOR med en 4-byte nøgle. Når den er installeret i hukommelsen, vil den sove i 10 minutter, før den leder efter kommandoen, der skal startes, og forbinder den med C&C-serveren, som stjålne data i hemmelighed sendes til. Ifølge FireEye, bruger malwaren Windows API til at få computernavn, brugernavn, volumens serienummer, Windows-version, processorarkitektur og to yderligere værdier.

Når dataene er stjålet, stopper FELIXROOT udførelsen og sletter det digitale fodaftryk fra ofrets computer. Malwaren er designet til at sikre, at ingen kan spore den tilbage til gruppen bag den. FireEye sagde, at de stadig arbejder på malwaren, og da det er en igangværende undersøgelse, har FireEye endnu ikke afsløret nogen detaljer.

Den gode nyhed er dog, at Microsoft har udrullet patches sidste år, så den bedste måde at beskytte data på er at holde alting opdateret. Desværre anvender organisationerne normalt ikke patches til tiden, hvilket tillader malwaren at virke og endda sprede sig. Microsoft har advaret alle flere gange om farerne ved ikke at holde alt opdateret. Når det er sagt, er det meget få, der rent faktisk downloader og installerer sikkerhedsopdateringer til tiden, og virksomheder er normalt sene med at anvende patches, som resulterer i hacks eller malware-angreb.

via: GB hackere