Google forklarer øgede i-the-wild udnyttelser

3 min. Læs

Udgivet den

Læs vores oplysningsside for at finde ud af, hvordan du kan hjælpe MSPoweruser med at opretholde redaktionen Læs mere

Der ser ud til at være en stigning i udtrykket "udnyttelse af CVE-1234-567 findes i naturen" i de seneste Chrome-blogs. Det er forståeligt nok alarmerende for de fleste Chrome-brugere. Men selvom stigningen i udnyttelser faktisk kunne være bekymrende, forklarede Chrome Security, at tendensen også kunne være et tegn på den øgede synlighed i udnyttelse. Så hvad er det?

Tendensen skyldes sandsynligvis begge årsager, ifølge Adrian Taylor fra Chrome Security i en blog for at afklare nogle misforståelser om dette.

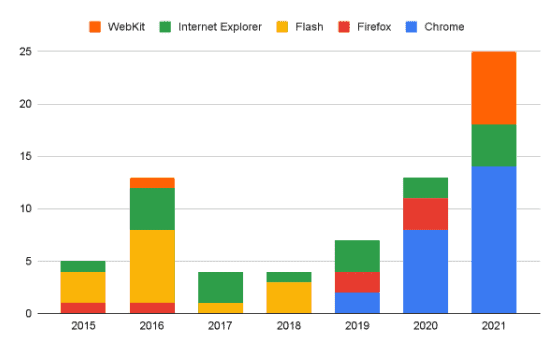

Project Zero sporede alle identificerede in-the-wild zero-day fejl til browsere, inklusive WebKit, Internet Explorer, Flash, Firefox, og Chrome.

Stigningen i disse udnyttelser i Chrome er ret mærkbar fra 2019 til 2021. Tværtimod var der ingen registrerede nul-dage-fejl i Chrome fra 2015 til 2018. Chrome Security præciserer, at dette muligvis ikke betyder, at der var fuldstændig "ingen" udnyttelse i Chromium-baserede browsere i disse år. Den anerkender, at man ikke har et fuldstændigt overblik over aktiv udnyttelse, og de tilgængelige data kan have stikprøveskævhed.

Så hvorfor er der mange bedrifter nu? Chrome Security tilskriver dette fire mulige årsager: leverandørgennemsigtighed, udviklet angriberfokus, færdiggørelse af webstedsisoleringsprojekt og forholdet mellem kompleksitet og softwarefejl.

For det første offentliggør mange af browserproducenterne nu detaljer om sådanne udnyttelser gennem deres udgivelseskommunikation. Dette var ikke praksis i fortiden, hvor browserproducenter ikke annoncerede, at en fejl blev angrebet, selvom de var klar over dette.

For det andet er der en udvikling i angriberfokus. I begyndelsen af 2020 skiftede Edge til Chromium-gengivelsesmotoren. Naturligvis går angribere efter det mest populære mål, fordi de så kan angribe flere brugere.

For det tredje kan stigningen i fejl skyldes den nylige afslutning af det flerårige Site Isolation-projekt, hvilket gør en fejl næsten utilstrækkelig til at gøre meget skade. Som sådan havde angreb tidligere, der kun krævede en enkelt fejl, nu brug for mere. Før 2015 var flere websider kun i en enkelt gengivelsesproces, hvilket gør det muligt at stjæle brugernes data fra andre webs med kun en enkelt fejl. Med Site Isolation-projektet skal trackere kæde to fejl eller flere for at kompromittere gengivelsesprocessen og springe ind i Chrome-browserprocessen eller -operativsystemet.

Endelig kan dette skyldes det simple faktum, at software har fejl, og en brøkdel af dem kan udnyttes. Browserne afspejler operativsystemets kompleksitet, og høj kompleksitet er lig med flere fejl.

Disse ting betyder, at antallet af udnyttede fejl ikke er et nøjagtigt mål for sikkerhedsrisikoen. Chrome-teamet forsikrer dog, at de arbejder hårdt på at opdage og rette fejl inden udgivelsen. Med hensyn til n-dages angreb (udnyttelse af fejl, der allerede var blevet rettet), havde der været en markant reduktion i deres "patch gap" fra 35 dage i Chrome (76 til 18 dage i gennemsnit). De ser også frem til at reducere dette yderligere.

Ikke desto mindre erkendte Chrome, at uanset den hastighed, hvormed de forsøger at rette op på den vilde udnyttelse, er disse angreb dårlige. Som sådan prøver de virkelig hårdt på at gøre angrebet dyrt og kompliceret for fjenden. Specifikke projekter, som Chrome påtager sig, omfatter den løbende styrkelse af webstedsisoleringen, især til Android, V8 heap sandkasse, MiraclePtr og Scan projekter, hukommelsessikre sprog i at skrive nye Chrome-dele og begrænsninger efter udnyttelse.

Chrome arbejder hårdt på at sikre sikkerhed gennem disse store sikkerhedstekniske projekter. Brugere kan dog gøre noget ligetil for at hjælpe. Hvis Chrome minder dig om at opdatere, skal du gøre det.