Excel bliver brugt som frisk lokkemad for phishere - her er hvordan.

2 min. Læs

Opdateret den

Læs vores oplysningsside for at finde ud af, hvordan du kan hjælpe MSPoweruser med at opretholde redaktionen Læs mere

Evil Corp har fundet en ny måde at phishe deres ofre på - ved hjælp af Microsoft Excel-dokumenter.

Cyberkriminalitetsgruppen, også kendt som TA505 og SectorJo4, er økonomisk motiverede cyberkriminelle. De er kendt for at målrette detailvirksomheder og finansielle institutioner med ondsindede spamkampagner i store størrelser ved at bruge Necurs botnet; men nu har de taget en ny teknik i brug.

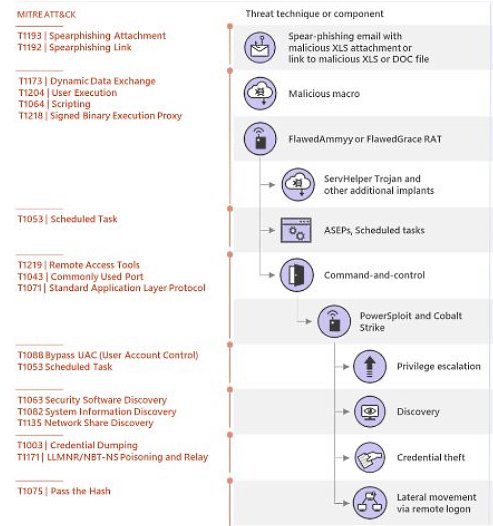

I deres seneste svindelnummer sender de vedhæftede filer med HTML-omdirigerere med ondsindede Excel-dokumenter. Gennem linkene distribuerer de fjernadgang trojanske heste (RAT'er), såvel som malware-downloadere der leverede Dridex- og Trick-banktrojanerne. Dette inkluderer også Locky, BitPaymer, Philadelphia, GlobeImposter, Jaff ransomware-stammer.

"Den nye kampagne bruger HTML-omdirigerere, der er knyttet til e-mails. Når den åbnes, fører HTML til download af Dudear, en ondsindet makroladet Excel-fil, der slipper nyttelasten."

"I modsætning hertil har tidligere Dudear-e-mailkampagner bragt malwaren som en vedhæftet fil eller brugte ondsindede URL'er." -Microsoft Security Intelligences forskere.

Dudear (alias TA505/SectorJ04/Evil Corp), der bruges i nogle af de største malware-kampagner i dag, er tilbage i drift i denne måned efter en kort pause. Mens vi så nogle ændringer i taktikken, forsøger den genoplivede Dudear stadig at implementere den info-stjælende trojanske GraceWire.

— Microsoft Threat Intelligence (@MsftSecIntel) Januar 30, 2020

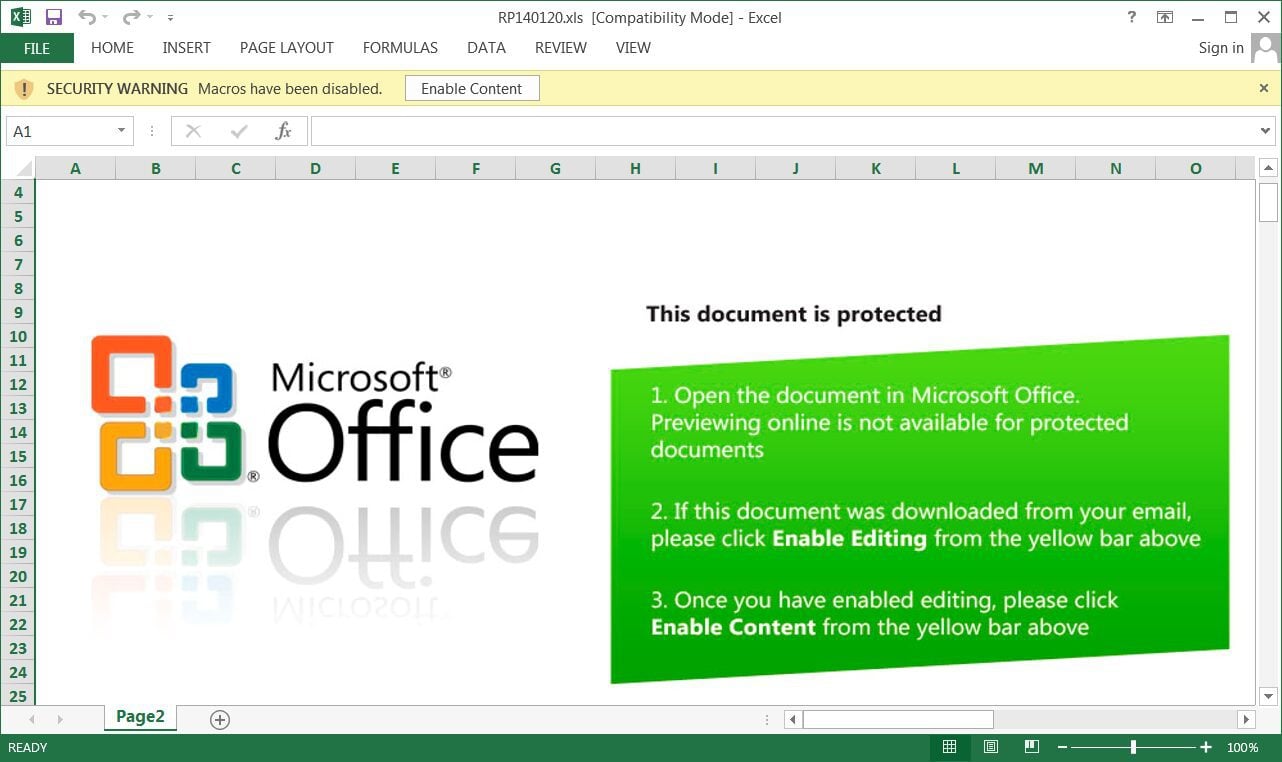

Ved åbning af HTML-vedhæftningen vil offeret automatisk downloade Excel-filen. Når de åbner den, er dette, hvad de bliver mødt med:

Når målet klikker på "Aktiver redigering", som de bliver bedt om i dokumentet, vil de frigive malwaren på deres system.

Efter dette tidspunkt vil deres enhed også blive inficeret med en IP-sporingstjeneste, som "sporer(er) IP-adresserne på maskiner, der downloader den ondsindede Excel-fil."

Trusselsanalyserapport (microsoft)

Ud over dette inkluderer malwaren GraceWire - en info-stjælende trojaner, som indsamler følsomme oplysninger og videresender dem tilbage til gerningsmændene via en kommando-og-kontrol-server.

Se den fulde liste over Indicators of Compromise (IOC'er), inklusive SHA-256-hash af de malware-prøver, der blev brugt i kampagnen, link. , link..

Kilde: blødende computer