Politikker for Azure AD betinget adgang og netværksplacering er nu tilgængelige

1 min. Læs

Udgivet den

Læs vores oplysningsside for at finde ud af, hvordan du kan hjælpe MSPoweruser med at opretholde redaktionen Læs mere

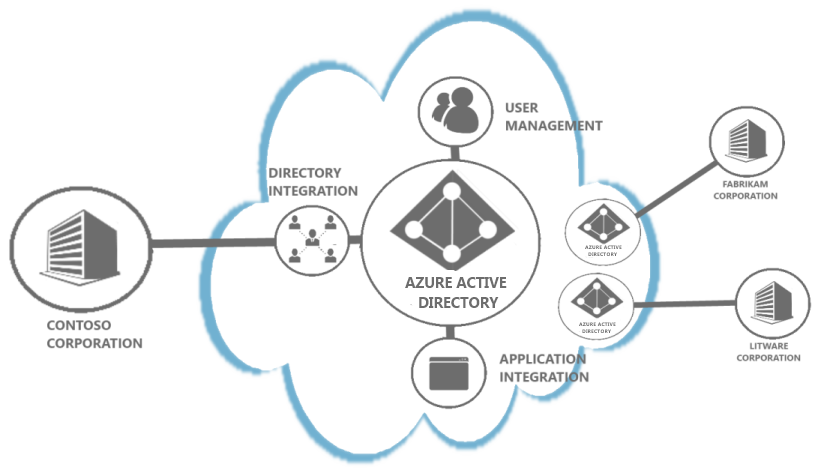

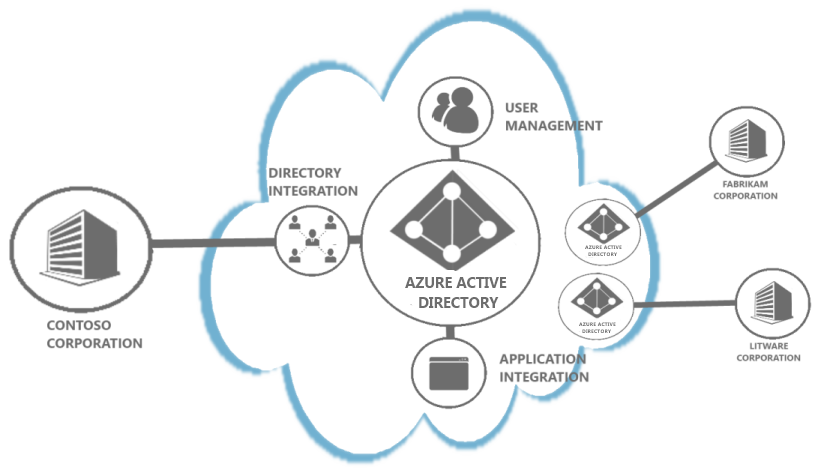

Microsoft i går annoncerede tilgængeligheden af Azure AD Conditional Access pr. app MFA og politikker for netværksplacering. Den nye politikmotor med betinget adgang giver administratorer mulighed for at bevare kontrollen. Evaluering af politikken for betinget adgang kan være baseret på enhedens sundhed, MFA, placering og opdaget risiko. Det understøtter følgende politikker, der skal indstilles pr. applikation:

- Kræver altid MFA

- Kræv MFA, når du ikke er på arbejde

- Bloker adgang, når du ikke er på arbejde.

Politikkerne for MFA og netværksplacering anvendes på tværs af alle enheder. Administratorer kan nu oprette en betinget adgangspolitik til SharePoint, der kræver, at brugere er på deres firmanetværk for at få adgang til tjenesten. Hvis en bruger forsøger at få adgang til SharePoint uden for deres iPhone, når de er væk fra virksomhedens netværk, mislykkes deres godkendelse, og de bliver blokeret.

Betinget adgang er en premium-funktion i Azure AD, der kræver per-bruger-licenser for brugere, der får adgang til apps, der har fået anvendt en politik. Find mere info om det link..