En ny sårbarhed kan udløse Kernel Exploit i MacOS

2 min. Læs

Udgivet den

Læs vores oplysningsside for at finde ud af, hvordan du kan hjælpe MSPoweruser med at opretholde redaktionen Læs mere

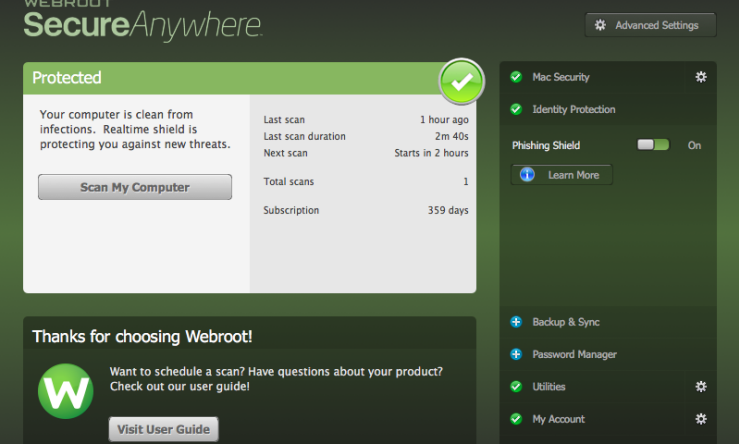

En ny sårbarhed er blevet opdaget, og denne gang er det et antivirus. For nylig opdagede forskere, at Mac-versionen af Webroot Anti-virus har en kritisk sårbarhed.

Kaldet Webroot SecureAnywhere-sårbarheden, vil det give en angriber mulighed for at udføre vilkårlige koder på kerneniveau i MacOS. Sårbarheden blev først opdaget af forskerne ved Trustwave SpiderLabs.

Der findes en brugerkontrollerbar pointer-dereference i kernedriveren til Webroot SecureAnywhere-løsningen til macOS, hvis hovedårsag er en vilkårlig brugerleveret pointer, der læses fra og potentielt også skrives. Som sådan bevæbner problemet en angriber med en skrive-hvad-hvor-kernegadget med det forbehold, at den oprindelige værdi af hukommelsen, der refereres til af markøren, skal være lig med (int) -1.

Det gode er dog, at malwaren kun kan injiceres lokalt, så angriberen skal have adgang til enheden.

Da en angriber kun er lokal, skal han have malware, der udføres lokalt eller overbevise en logget bruger til at åbne udnyttelsen via social engineering.

Sårbarheden blev først opdaget den 29. juni 2018, og Webroot udgav en patch til denne fejl den 24. juli 2018. Virksomheden delte også nogle detaljer om patchen i et blogindlæg.

Vores kunders sikkerhed er af afgørende betydning for Webroot. Denne sårbarhed blev afhjulpet i softwareversion 9.0.8.34, som har været tilgængelig for vores kunder siden den 24. juli 2018. Vi har ingen beviser for nogen kompromiser fra denne sårbarhed.

Brugerne rådes til at opgradere til version 9.0.8.34 for at sikre, at sårbarheden er rettet.