Nová chyba zabezpečení by mohla spustit Kernel Exploit v MacOS

2 min. číst

Publikované dne

Přečtěte si naši informační stránku a zjistěte, jak můžete pomoci MSPoweruser udržet redakční tým Dozvědět se více

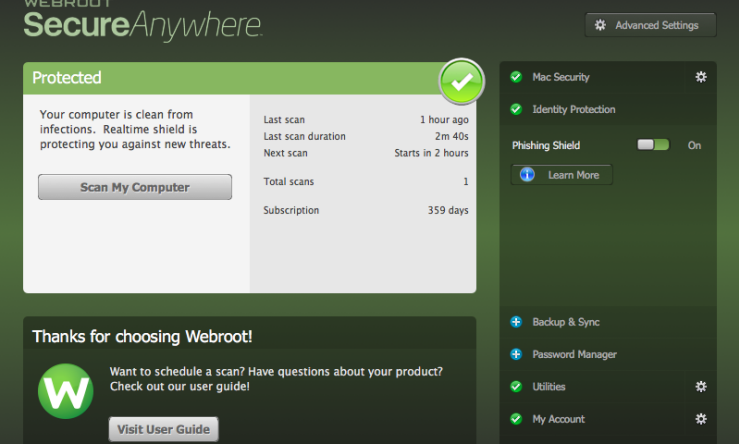

Byla objevena nová chyba zabezpečení a tentokrát je to antivirus. Nedávno výzkumníci zjistili, že verze Webroot Anti-virus pro Mac má kritickou zranitelnost.

Nazývá se zranitelnost Webroot SecureAnywhere a umožní útočníkovi spouštět libovolné kódy na úrovni jádra v MacOS. Tuto zranitelnost poprvé objevili vědci z Trustwave SpiderLabs.

V ovladači jádra řešení Webroot SecureAnywhere pro macOS existuje uživatelsky ovladatelná dereference ukazatele, jehož hlavní příčinou je libovolný ukazatel dodaný uživatelem, ze kterého je čten a případně také zapisován. Tento problém jako takový vyzbrojí útočníka modulem jádra typu write-what-where s upozorněním, že původní hodnota paměti, na kterou odkazuje ukazatel, musí být rovna (int) -1.

Dobrá věc však je, že malware lze injektovat pouze lokálně, takže útočník by měl mít přístup k zařízení.

Vzhledem k tomu, že je útočník pouze místní, bude potřebovat, aby se malware spouštěl lokálně, nebo by přesvědčil přihlášeného uživatele, aby otevřel exploit prostřednictvím sociálního inženýrství.

Chyba zabezpečení byla poprvé objevena 29. června 2018 a Webroot vydal opravu pro tuto chybu 24. července 2018. Společnost také sdílela některé podrobnosti o opravě v příspěvku na blogu.

Bezpečnost našich zákazníků je pro Webroot prvořadá. Tato chyba zabezpečení byla odstraněna ve verzi softwaru 9.0.8.34, která je pro naše zákazníky k dispozici od 24. července 2018. Nemáme žádné důkazy o tom, že by tato chyba zabezpečení mohla být kompromitována.

Uživatelům se doporučuje upgradovat na verzi 9.0.8.34, aby se ujistili, že je chyba zabezpečení opravena.