安全研究員演示 Thunderspy,一種無法檢測到的硬件攻擊,它會禁用所有 Thunderbolt 安全性

3分鐘讀

發表於

我們最近聽說 微軟不是 Thunderbolt 的粉絲 因為他們認為它提供了對 PC RAM 的不安全直接訪問,這可能導致各種惡作劇。

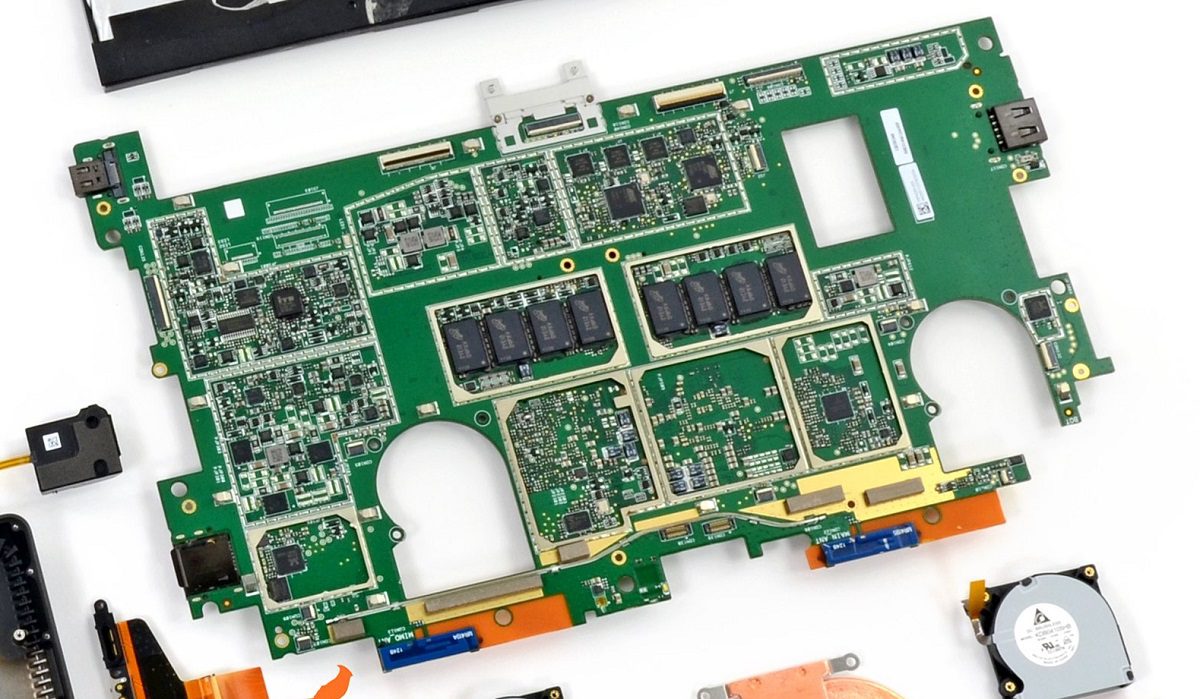

現在,安全研究員 Björn Ruytenberg 展示了一種無法檢測到的快速硬件攻擊,它可以輕鬆繞過英特爾的 Thunderbolt 安全功能,並允許攻擊者從鎖定和加密的 PC 複製內存或輕鬆繞過鎖定屏幕。

他展示了一個名為 Thunderspy 的工具,該工具利用了以下漏洞:

- 固件驗證方案不足

- 弱設備認證方案

- 使用未經身份驗證的設備元數據

- 使用向後兼容性降級攻擊

- 使用未經身份驗證的控制器配置

- SPI flash接口缺陷

- Boot Camp 上沒有 Thunderbolt 安全性

該工具允許對您的 PC 進行物理訪問的攻擊者永久地重新編程您的 Thunderbolt 控制器,然後允許任何人在沒有任何安全措施的情況下直接訪問內存,這是微軟的噩夢場景。

Ruytenberg 在下面的視頻中演示了攻擊:

他的工具允許創建任意 Thunderbolt 設備身份、克隆用戶授權的 Thunderbolt 設備,並最終獲得 PCIe 連接以執行 DMA 攻擊。 此外,它還允許在未經身份驗證的情況下覆蓋安全級別配置,包括完全禁用 Thunderbolt 安全性的能力,以及在系統被限制為僅通過 USB 和/或 DisplayPort 時恢復 Thunderbolt 連接的能力,最後永久禁用 Thunderbolt 安全性並阻止所有未來的固件更新。

Ruytenberg 指出,在 2011 年至 2020 年間發貨的所有配備 Thunderbolt 的系統都容易受到攻擊。 一些提供內核 DMA 保護的系統(自 2019 年開始發布)存在部分漏洞。

Thunderspy 漏洞無法在軟件中修復,並且會影響 USB 4 和 Thunderbolt 4 等未來標準,最終需要重新設計芯片。

在較新的 PC 上(2019 年以後) Intel 的內核 DMA 保護 提供了一些保護,但有趣的是,當 Apple MacOS 筆記本電腦啟動到 Bootcamp 時,所有 Thunderbolt 安全都被禁用。

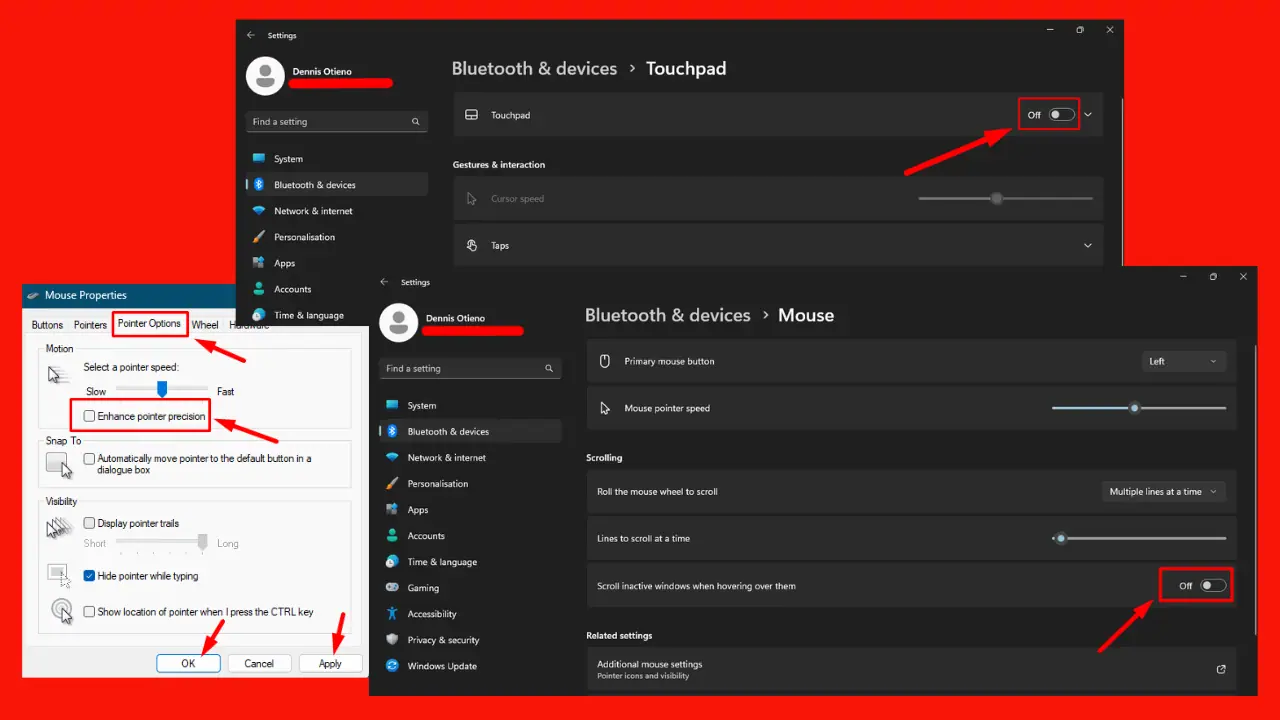

Ruytenberg 提供了一個開源工具 Spycheck,它可以驗證您的系統是否容易受到 Thunderspy 的攻擊。 如果發現它易受攻擊,Spycheck 將指導用戶提供有關如何幫助保護其係統的建議。

如果您的系統受到影響,Ruytenberg 建議:

- 僅連接您自己的 Thunderbolt 外圍設備。 永遠不要把它們藉給任何人。

- 避免在開機時讓您的系統無人看管,即使在屏幕鎖定時也是如此。

- 避免讓您的 Thunderbolt 外圍設備無人看管。

- 在存儲系統和任何 Thunderbolt 設備(包括 Thunderbolt 供電的顯示器)時確保適當的物理安全性。

- 考慮使用休眠(Suspend-to-Disk)或完全關閉系統。 具體來說,避免使用睡眠模式(Suspend-to-RAM)。

在 Ruytenberg 的網站上查看完整的文章 這裡.

一個不言而喻的事實是,如果攻擊者可以物理訪問您的 PC,則本質上是遊戲結束,儘管微軟在設計 Surface 產品時似乎確實認真對待了這種情況。 這個消息是否改變了我們的讀者對在 PC 上擁有像 Thunderbolt 這樣的多功能端口的重要性的看法? 請在下面告訴我們。

使用者論壇

0消息