微軟修補海量 MSHTML 遠程代碼執行漏洞

1分鐘讀

發表於

在過去的幾周里,公司一直在努力應對 MSHTML Internet Explorer 瀏覽器渲染引擎中一個容易被利用的漏洞,黑客在網絡釣魚活動中使用該漏洞來入侵公司網絡。

在 CVE-2021-40444 中描述,Microsoft 筆記:

攻擊者可以製作惡意 ActiveX 控件,供託管瀏覽器呈現引擎的 Microsoft Office 文檔使用。 然後攻擊者必須說服用戶打開惡意文檔。 與使用管理用戶權限操作的用戶相比,帳戶配置為在系統上擁有較少用戶權限的用戶受到的影響較小。

該黑客攻擊的嚴重程度為 8.8/10,黑客能夠繞過微軟建議的緩解措施。

今天,微軟宣布他們已經發布了針對該漏洞的修復程序,作為 Patch Tuesday 的一部分,並表示:

14 年 2021 月 XNUMX 日:Microsoft 已發布安全更新以解決此漏洞。 請參閱安全更新表,了解適用於您系統的更新。 我們建議您立即安裝這些更新。

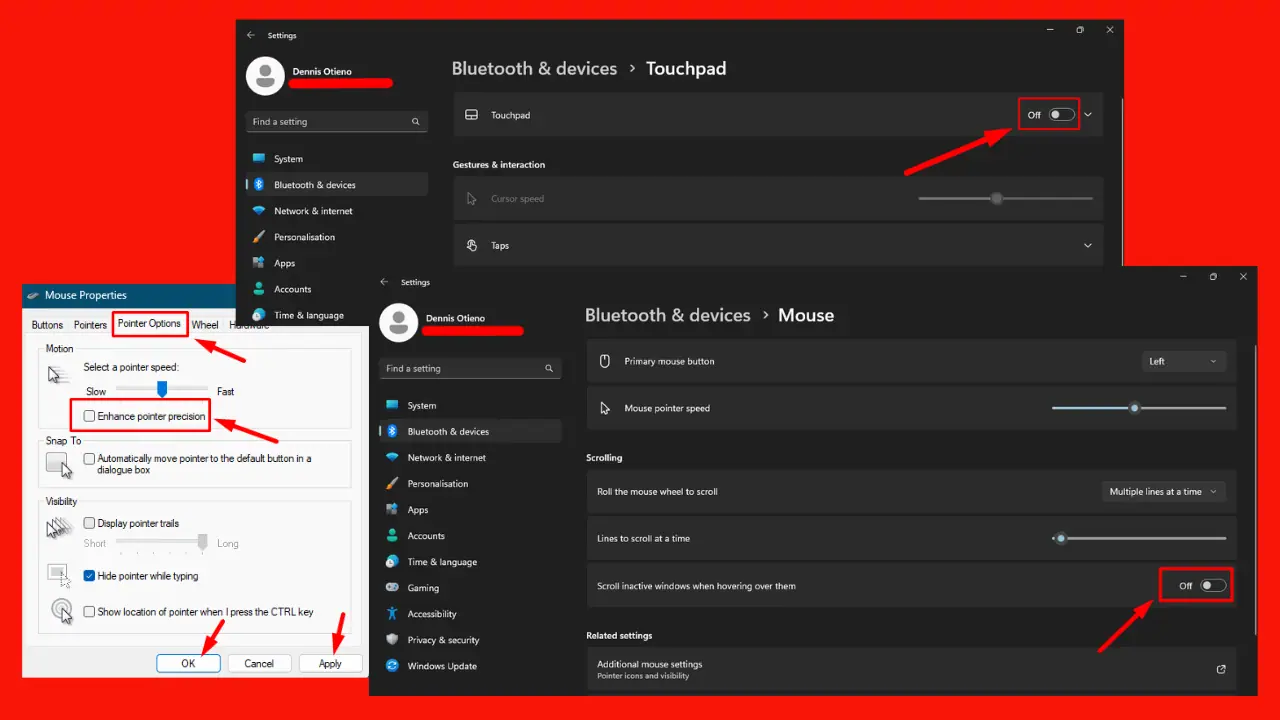

該修復程序通過 Windows 7、Windows Server 2008 R2 和 Windows Server 2008 的每月安全匯總提供。Windows 10 用戶可以在“設置”中檢查更新。

使用者論壇

0消息