駭客可以使用 RDP 服務不留痕跡地攻擊您的 PC - 以下是保護您自己的方法

2分鐘讀

更新了

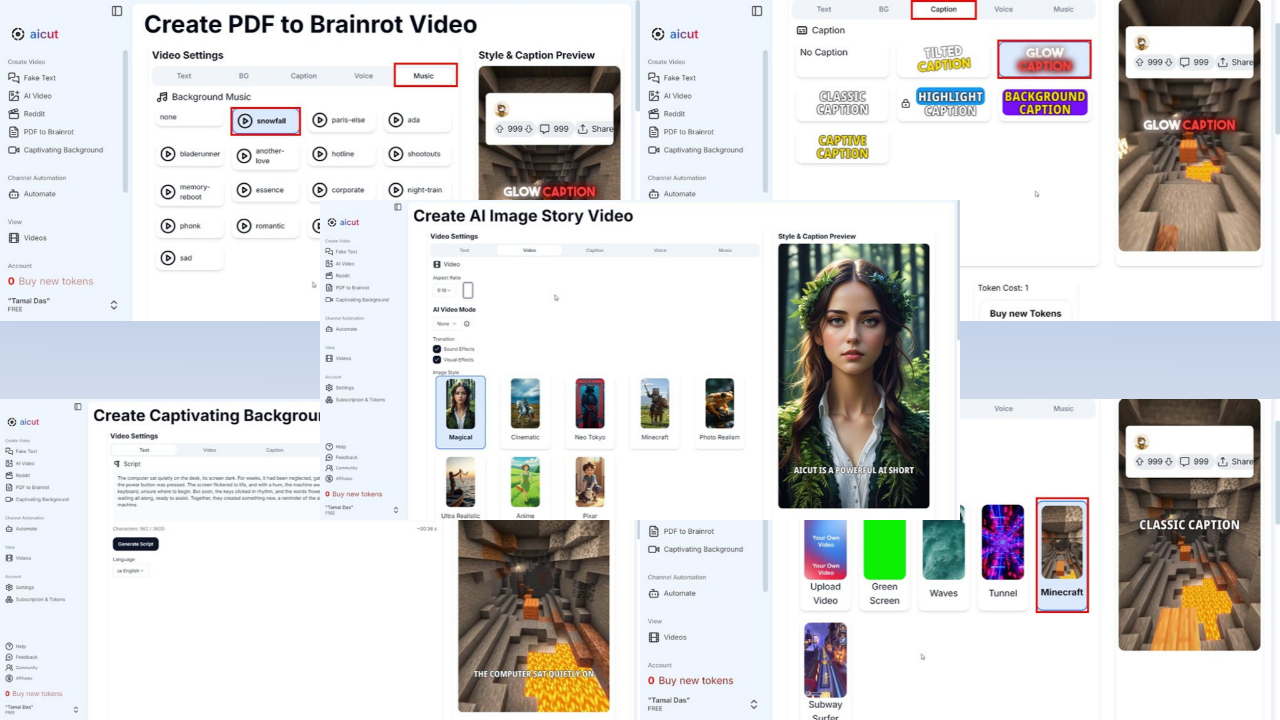

Windows 遠程桌面服務使用戶能夠在虛擬網絡位置“tsclient”(+ 驅動器號)下將本地驅動器共享到具有讀寫權限的終端服務器。

在遠程連接下,網絡犯罪分子可以傳播加密貨幣礦工、信息竊取者和勒索軟件; 而且由於它在 RAM 中,因此他們可以這樣做而不會留下任何足跡。

自 2018 年 XNUMX 月以來,黑客一直在利用“worker.exe”組件,將其與惡意軟件雞尾酒一起發送以收集以下系統詳細信息。

- 系統信息:架構、CPU 型號、內核數量、RAM 大小、Windows 版本

- 域名、登錄用戶的權限、機器上的用戶列表

- 本地 IP 地址、上傳和下載速度、由 from ip-score.com 服務返回的公共 IP 信息

- 默認瀏覽器,主機上特定端口的狀態,檢查正在運行的服務器並監聽它們的端口,DNS緩存中的特定條目(主要是如果它試圖連接到某個域)

- 檢查某些進程是否正在運行,註冊表中是否存在特定的鍵和值

此外,該組件能夠截取屏幕截圖並枚舉本地映射的所有連接的網絡共享。

據報導,“worker.exe”至少執行了三個獨立的剪貼板竊取程序,包括 MicroClip、DelphiStealer 和 IntelRapid; 以及兩個勒索軟件系列——Rapid、Rapid 2.0 和 Nemty,以及許多基於 XMRig 的門羅幣加密貨幣礦工。 自 2018 年以來,它也一直在使用 AZORult 信息竊取器。

剪貼板竊取者通過將用戶的加密貨幣錢包地址替換為黑客的地址來工作,這意味著他們將收到所有後續資金。 即使是最勤奮的用戶也可能被“複雜的評分機制”所欺騙,該機制會篩選 1,300 多個地址以找到與受害者相同的假地址。

據估計,剪貼板盜竊者已經賺取了大約 150,000 美元——儘管這個數字在現實中無疑要高得多。

“從我們的遙測數據來看,這些活動似乎並不針對特定行業,而是試圖接觸盡可能多的受害者”——Bitdefender

幸運的是,可以採取預防措施,保護您免受此類攻擊。 這可以通過從組策略列表啟用驅動器重定向來完成。 該選項可通過計算機配置小程序中的以下路徑獲得:

計算機配置 > 管理模板 > Windows 組件 > 遠程桌面服務 > 遠程桌面會話主機 > 設備和資源重定向

閱讀更多關於攻擊的詳細信息,請訪問 bleepingcomputer 並點選這裡。

通過: 技術達人

使用者論壇

0消息