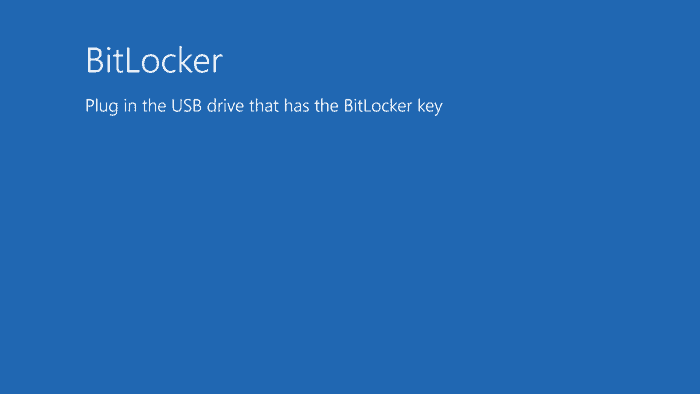

YouTuber 在不到一分钟内破解了 BitLocker

2分钟读

发表于

重点说明

- 研究人员在一分钟内拦截了 BitLocker 密钥,但仅限于具有特定访问权限的旧设备。

- 漏洞利用的目标是启动期间未加密的通信,而不是加密本身。

安全研究人员发现了一个 潜在的脆弱性 Microsoft 的 BitLocker 驱动器加密是一种用于保护 Windows 设备上敏感数据的流行工具。

YouTuber 堆栈粉碎在最近的视频中演示了该漏洞,涉及在启动期间拦截可信平台模块 (TPM) 和 CPU 之间的通信,从而可能允许攻击者窃取加密密钥并解密存储的数据。

该漏洞取决于一些具有外部 TPM 模块的旧设备在启动期间依赖未加密的通信通道(LPC 总线)与 CPU 交换关键数据。

Stack scraping 能够通过将现成的 Raspberry Pi Pico 连接到主板上未使用的 LPC 连接器、捕获数据流并提取用于解密的卷主密钥来利用此漏洞。据报道,这个过程不到一分钟就完成了。

值得注意的是,这种攻击有其局限性。它 主要影响具有外部 TPM 模块的旧设备,而数据驻留在 CPU 内的具有 fTPM(固件 TPM)的较新系统不易受到攻击。此外, 需要物理访问设备和特定的技术知识 成功执行攻击。

上个月,另一个漏洞 BitLocker的 被发现,允许攻击者通过 Windows 恢复环境 (WinRE) 绕过加密。微软通过安全补丁KB5034441解决了这个问题,强调了更新系统的重要性。

用户论坛

1消息