安全研究员演示 Thunderspy,一种无法检测到的硬件攻击,它会禁用所有 Thunderbolt 安全性

3分钟读

发表于

我们最近听说 微软不是 Thunderbolt 的粉丝 因为他们认为它提供了对 PC RAM 的不安全直接访问,这可能导致各种恶作剧。

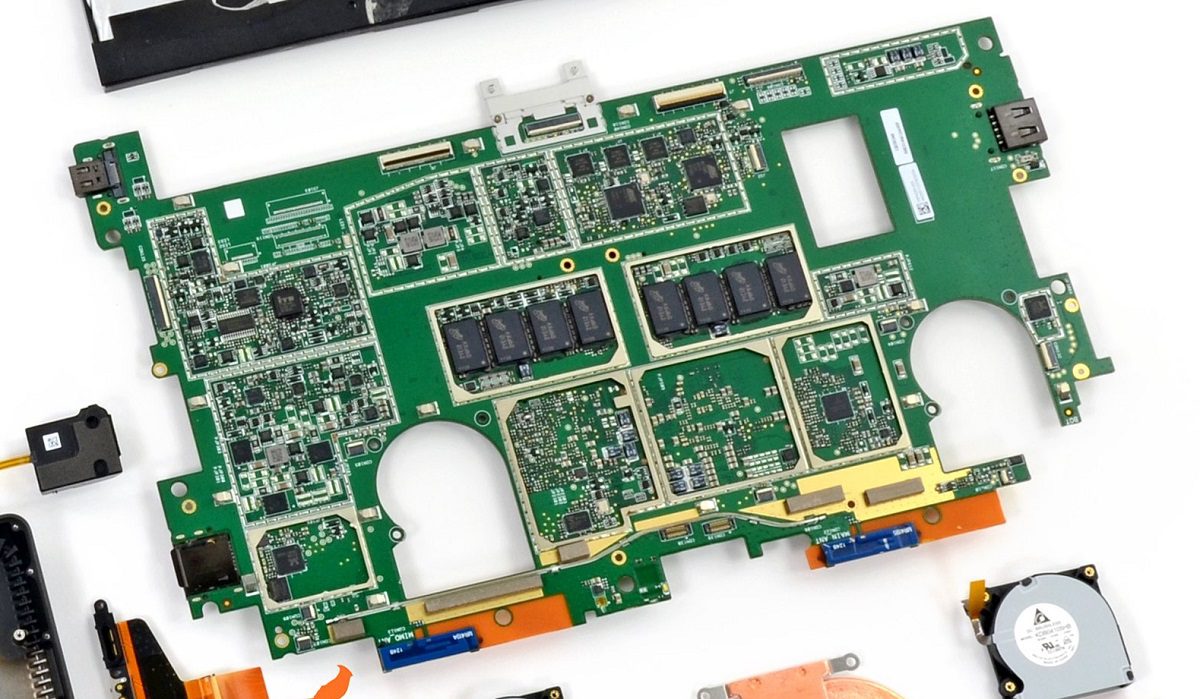

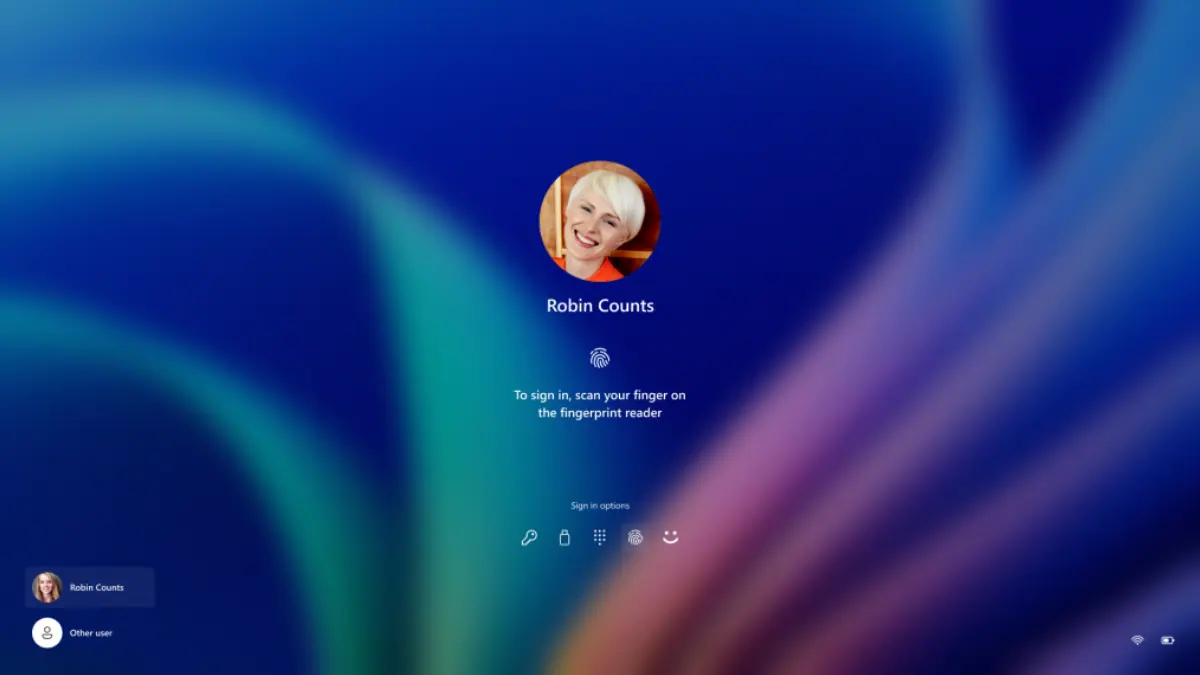

现在,安全研究员 Björn Ruytenberg 展示了一种无法检测到的快速硬件攻击,它可以轻松绕过英特尔的 Thunderbolt 安全功能,并允许攻击者从锁定和加密的 PC 复制内存或轻松绕过锁定屏幕。

他展示了一个名为 Thunderspy 的工具,该工具利用了以下漏洞:

- 固件验证方案不足

- 弱设备认证方案

- 使用未经身份验证的设备元数据

- 使用向后兼容性降级攻击

- 使用未经身份验证的控制器配置

- SPI flash接口缺陷

- Boot Camp 上没有 Thunderbolt 安全性

该工具允许对您的 PC 进行物理访问的攻击者对您的 Thunderbolt 控制器进行永久重新编程,然后允许任何人在没有任何安全措施的情况下直接访问内存,这是微软的噩梦场景。

Ruytenberg 在下面的视频中演示了攻击:

他的工具允许创建任意 Thunderbolt 设备身份、克隆用户授权的 Thunderbolt 设备,并最终获得 PCIe 连接以执行 DMA 攻击。 此外,它还允许在未经身份验证的情况下覆盖安全级别配置,包括完全禁用 Thunderbolt 安全性的能力,以及在系统被限制为仅通过 USB 和/或 DisplayPort 时恢复 Thunderbolt 连接的能力,最后永久禁用 Thunderbolt 安全性并阻止所有未来的固件更新。

Ruytenberg 指出,在 2011 年至 2020 年间发货的所有配备 Thunderbolt 的系统都容易受到攻击。 一些提供内核 DMA 保护的系统(自 2019 年开始发布)存在部分漏洞。

Thunderspy 漏洞无法在软件中修复,并将影响未来的标准,如 USB 4 和 Thunderbolt 4,最终需要重新设计芯片。

在较新的 PC 上(2019 年以后) Intel 的内核 DMA 保护 提供了一些保护,但有趣的是,当 Apple MacOS 笔记本电脑启动到 Bootcamp 时,所有 Thunderbolt 安全都被禁用。

Ruytenberg 提供了一个开源工具 Spycheck,它可以验证您的系统是否容易受到 Thunderspy 的攻击。 如果发现它易受攻击,Spycheck 将指导用户提供有关如何帮助保护其系统的建议。

如果您的系统受到影响,Ruytenberg 建议:

- 仅连接您自己的 Thunderbolt 外围设备。 永远不要把它们借给任何人。

- 避免在开机时让您的系统无人看管,即使在屏幕锁定时也是如此。

- 避免让您的 Thunderbolt 外围设备无人看管。

- 在存储系统和任何 Thunderbolt 设备(包括 Thunderbolt 供电的显示器)时确保适当的物理安全性。

- 考虑使用休眠(Suspend-to-Disk)或完全关闭系统。 具体来说,避免使用睡眠模式(Suspend-to-RAM)。

在 Ruytenberg 的网站上查看完整的文章 这里。.

一个不言而喻的事实是,如果攻击者可以物理访问您的 PC,则本质上是游戏结束,尽管微软在设计 Surface 产品时似乎确实认真对待了这种情况。 这个消息是否改变了我们的读者对在 PC 上拥有像 Thunderbolt 这样的多功能端口的重要性的看法? 请在下面告诉我们。

用户论坛

0消息