黑客可以使用 RDP 服务不留痕迹地攻击您的 PC - 以下是保护您自己的方法

2分钟读

更新

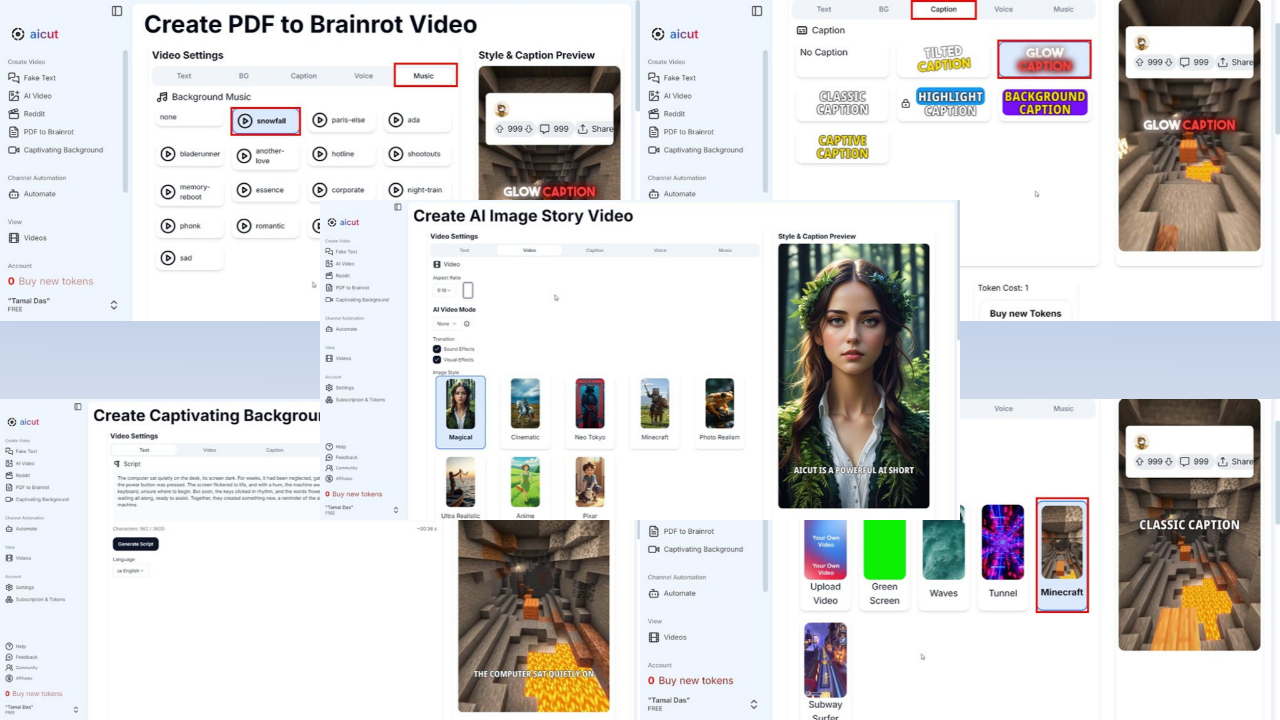

Windows 远程桌面服务使用户能够在虚拟网络位置“tsclient”(+ 驱动器号)下将本地驱动器共享到具有读写权限的终端服务器。

在远程连接下,网络犯罪分子可以传播加密货币矿工、信息窃取者和勒索软件; 而且由于它在 RAM 中,因此他们可以这样做而不会留下任何足迹。

自 2018 年 XNUMX 月以来,黑客一直在利用“worker.exe”组件,将其与恶意软件鸡尾酒一起发送以收集以下系统详细信息。

- 系统信息:架构、CPU 型号、内核数量、RAM 大小、Windows 版本

- 域名、登录用户的权限、机器上的用户列表

- 本地 IP 地址、上传和下载速度、由 from ip-score.com 服务返回的公共 IP 信息

- 默认浏览器,主机上特定端口的状态,检查正在运行的服务器并监听它们的端口,DNS缓存中的特定条目(主要是如果它试图连接到某个域)

- 检查某些进程是否正在运行,注册表中是否存在特定的键和值

此外,该组件能够截取屏幕截图并枚举本地映射的所有连接的网络共享。

据报道,“worker.exe”至少执行了三个独立的剪贴板窃取程序,包括 MicroClip、DelphiStealer 和 IntelRapid; 以及两个勒索软件系列——Rapid、Rapid 2.0 和 Nemty,以及许多基于 XMRig 的门罗币加密货币矿工。 自 2018 年以来,它也一直在使用 AZORult 信息窃取器。

剪贴板窃取者通过将用户的加密货币钱包地址替换为黑客的地址来工作,这意味着他们将收到所有后续资金。 即使是最勤奋的用户也可能被“复杂的评分机制”所欺骗,该机制会筛选 1,300 多个地址以找到与受害者相同的假地址。

据估计,剪贴板盗窃者已经赚取了大约 150,000 美元——尽管这个数字在现实中无疑要高得多。

“从我们的遥测数据来看,这些活动似乎并不针对特定行业,而是试图接触尽可能多的受害者”——Bitdefender

幸运的是,可以采取预防措施,保护您免受此类攻击。 这可以通过从组策略列表启用驱动器重定向来完成。 该选项可通过计算机配置小程序中的以下路径获得:

计算机配置 > 管理模板 > Windows 组件 > 远程桌面服务 > 远程桌面会话主机 > 设备和资源重定向

阅读更多关于攻击的详细信息,请访问 bleepingcomputer 点击此处。

通过: 技术员

用户论坛

0消息