Nhà nghiên cứu bảo mật chứng minh Thunderspy, một cuộc tấn công phần cứng không thể phát hiện, vô hiệu hóa tất cả bảo mật Thunderbolt

3 phút đọc

Được đăng trên

Đọc trang tiết lộ của chúng tôi để tìm hiểu cách bạn có thể giúp MSPoweruser duy trì nhóm biên tập Tìm hiểu thêm

Gần đây chúng tôi đã nghe nói rằng Microsoft không phải là một fan hâm mộ của Thunderbolt vì họ cho rằng nó cung cấp quyền truy cập trực tiếp không an toàn vào RAM của PC, điều này có thể dẫn đến đủ loại trò tai quái.

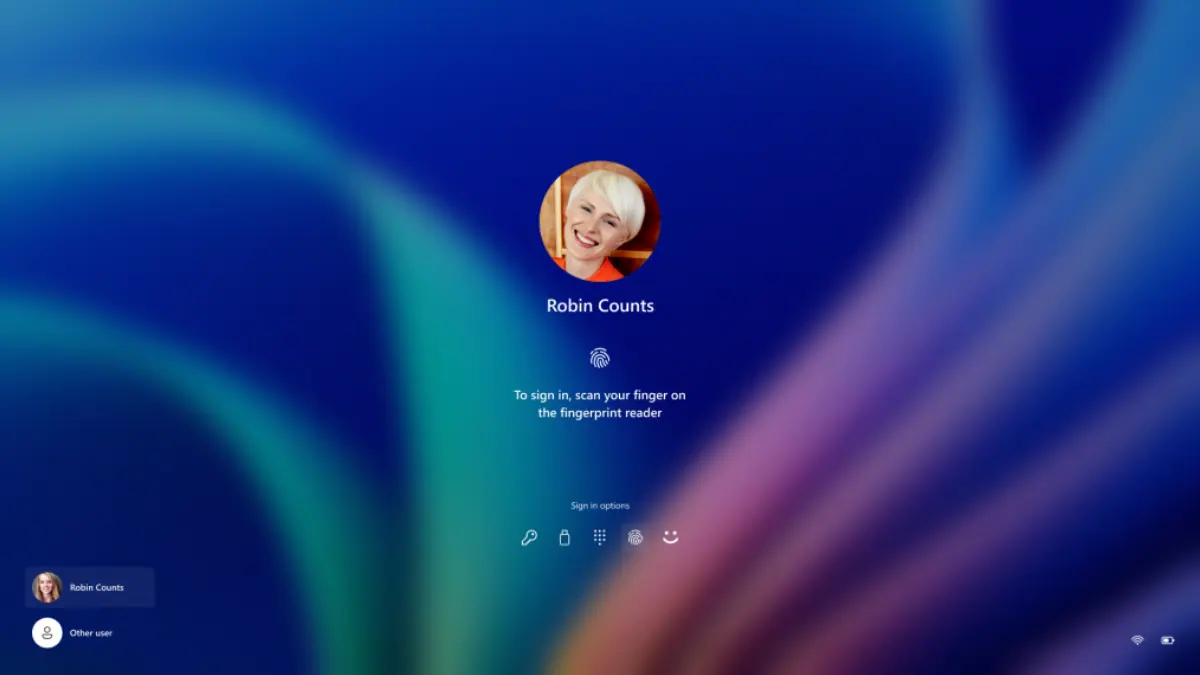

Giờ đây, nhà nghiên cứu bảo mật Björn Ruytenberg đã chứng minh một cuộc tấn công phần cứng nhanh chóng và không thể phát hiện có thể dễ dàng vượt qua các tính năng bảo mật Thunderbolt của Intel và cho phép kẻ tấn công sao chép bộ nhớ từ một PC bị khóa và mã hóa hoặc dễ dàng vượt qua màn hình khóa.

Anh ấy đã giới thiệu một công cụ có tên là Thunderspy tận dụng các lỗ hổng sau:

- Các chương trình xác minh chương trình cơ sở không đầy đủ

- Sơ đồ xác thực thiết bị yếu

- Sử dụng siêu dữ liệu thiết bị chưa được xác thực

- Hạ cấp cuộc tấn công bằng cách sử dụng khả năng tương thích ngược

- Sử dụng cấu hình bộ điều khiển chưa được xác thực

- Thiếu sót về giao diện flash SPI

- Không có bảo mật Thunderbolt trên Boot Camp

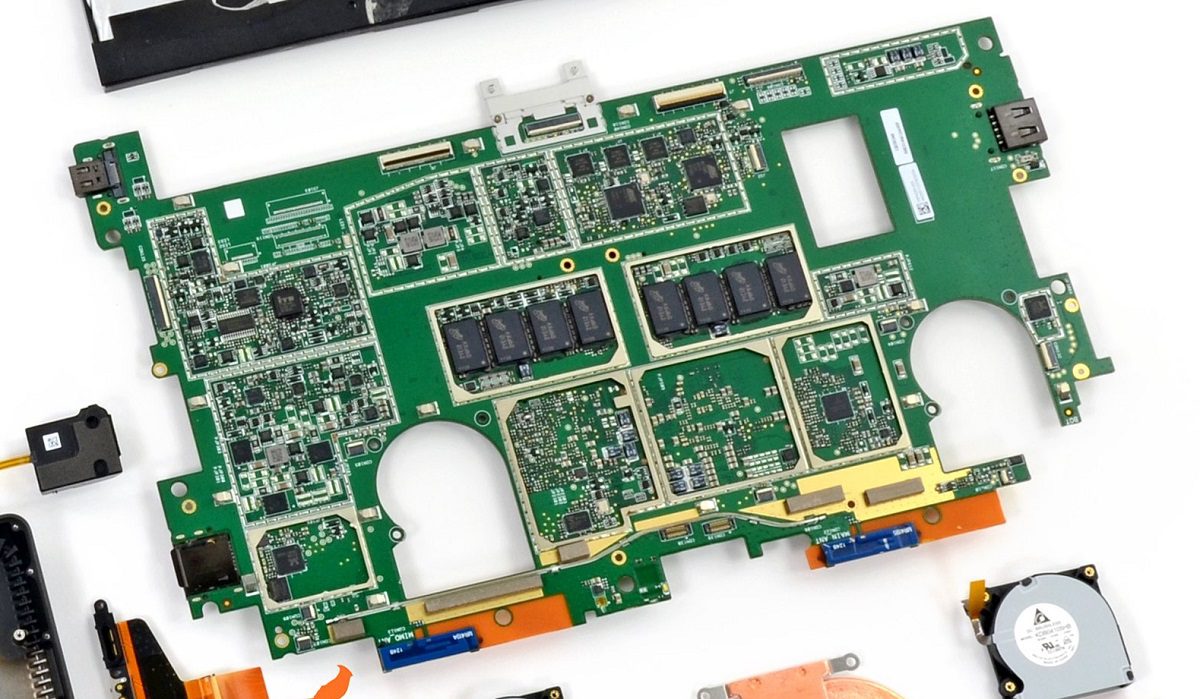

Công cụ này cho phép những kẻ tấn công có quyền truy cập vật lý vào PC của bạn lập trình lại vĩnh viễn bộ điều khiển Thunderbolt của bạn và từ đó cho phép bất kỳ ai truy cập trực tiếp vào bộ nhớ mà không cần bất kỳ biện pháp bảo mật nào, kịch bản ác mộng của Microsoft.

Ruytenberg trình diễn cuộc tấn công trong video dưới đây:

Công cụ của anh ấy cho phép khả năng tạo danh tính thiết bị Thunderbolt tùy ý, sao chép thiết bị Thunderbolt do người dùng ủy quyền và cuối cùng có được kết nối PCIe để thực hiện các cuộc tấn công DMA. Ngoài ra, nó cho phép ghi đè các cấu hình Mức bảo mật chưa được xác thực, bao gồm khả năng vô hiệu hóa hoàn toàn bảo mật Thunderbolt và khôi phục kết nối Thunderbolt nếu hệ thống bị hạn chế chỉ truyền qua USB và / hoặc DisplayPort, và cuối cùng, vô hiệu hóa vĩnh viễn bảo mật Thunderbolt và chặn tất cả cập nhật chương trình cơ sở trong tương lai.

Ruytenberg lưu ý rằng tất cả các hệ thống được trang bị Thunderbolt xuất xưởng trong giai đoạn 2011-2020 đều dễ bị tấn công. Một số hệ thống cung cấp Kernel DMA Protection, xuất xưởng từ năm 2019, có một phần lỗ hổng.

Các lỗ hổng Thunderspy không thể được sửa trong phần mềm và sẽ ảnh hưởng đến các tiêu chuẩn trong tương lai như USB 4 và Thunderbolt 4, và cuối cùng sẽ yêu cầu thiết kế lại silicon.

Trên PC mới hơn (2019 trở đi) Bảo vệ DMA Kernel của Intel cung cấp một số bảo vệ, nhưng thú vị là khi máy tính xách tay Apple MacOS khởi động vào Bootcamp, tất cả bảo mật Thunderbolt đều bị vô hiệu hóa.

Ruytenberg đang cung cấp một công cụ mã nguồn mở, Spycheck, xác minh xem hệ thống của bạn có dễ bị tấn công bởi Thunderspy hay không. Nếu được phát hiện là có lỗ hổng, Spycheck sẽ hướng dẫn người dùng các khuyến nghị về cách giúp bảo vệ hệ thống của họ.

Nếu bạn có một hệ thống bị ảnh hưởng, Ruytenberg gợi ý:

- Chỉ kết nối các thiết bị ngoại vi Thunderbolt của riêng bạn. Không bao giờ cho ai mượn.

- Tránh để hệ thống của bạn không được giám sát khi đang bật nguồn, ngay cả khi ở chế độ khóa màn hình.

- Tránh để thiết bị ngoại vi Thunderbolt của bạn không được giám sát.

- Đảm bảo bảo mật vật lý thích hợp khi lưu trữ hệ thống của bạn và bất kỳ thiết bị Thunderbolt nào, bao gồm cả màn hình hỗ trợ Thunderbolt.

- Cân nhắc sử dụng chế độ ngủ đông (Suspend-to-Disk) hoặc tắt nguồn hoàn toàn hệ thống. Cụ thể, tránh sử dụng chế độ nghỉ (Suspend-to-RAM).

Kiểm tra toàn bộ bài viết trên trang web của Ruytenberg tại đây.

Luôn luôn có một sự thật rằng nếu kẻ tấn công có quyền truy cập vật lý vào PC của bạn thì về cơ bản nó chỉ là trò chơi kết thúc, mặc dù có vẻ như Microsoft thực sự coi trọng tình huống này khi thiết kế các sản phẩm Surface của họ. Tin tức này có làm thay đổi quan điểm của độc giả về tầm quan trọng của việc có một cổng rất linh hoạt như Thunderbolt trên PC của bạn không? Hãy cho chúng tôi biết bên dưới.

Diễn đàn người dùng

Tin nhắn 0