Microsoft cho biết PrintNightmare đã được khai thác, đưa ra giải pháp

3 phút đọc

Được đăng trên

Đọc trang tiết lộ của chúng tôi để tìm hiểu cách bạn có thể giúp MSPoweruser duy trì nhóm biên tập Tìm hiểu thêm

Chúng tôi đã báo cáo hai ngày trước về một khai thác Zero-day mới và chưa được vá vừa được phát hành, cấp cho những kẻ tấn công đầy đủ khả năng Thực thi Mã Từ xa trên các thiết bị Windows Print Spooler đã được vá đầy đủ.

Vụ hack, được gọi là PrintNightmare, cho phép mã của kẻ tấn công chạy với đầy đủ các đặc quyền của hệ thống và được phát hành cùng với mã Proof of Concept, vì vậy đã chín muồi để bị tin tặc khai thác.

Yếu tố giảm thiểu chính là tin tặc cần một số thông tin xác thực (thậm chí đặc quyền thấp) cho mạng, nhưng đối với mạng doanh nghiệp, chúng có thể dễ dàng mua với giá khoảng 3 đô la.

Hiện tại, Microsoft cuối cùng đã phản hồi lại tin tức bằng cách đăng lời khuyên về Lỗ hổng bảo mật thực thi mã từ xa CVE-2021-34527 Windows Print Spooler.

Microsoft cho biết:

Microsoft đã biết và đang điều tra lỗ hổng thực thi mã từ xa ảnh hưởng đến Windows Print Spooler và đã gán CVE-2021-34527 cho lỗ hổng này. Đây là một tình huống đang phát triển và chúng tôi sẽ cập nhật CVE khi có thêm thông tin.

Một lỗ hổng thực thi mã từ xa tồn tại khi dịch vụ Windows Print Spooler thực hiện không đúng các hoạt động tệp đặc quyền. Kẻ tấn công đã khai thác thành công lỗ hổng này có thể chạy mã tùy ý với các đặc quyền của HỆ THỐNG. Kẻ tấn công sau đó có thể cài đặt các chương trình; xem, thay đổi hoặc xóa dữ liệu; hoặc tạo tài khoản mới với đầy đủ quyền của người dùng.

Một cuộc tấn công phải liên quan đến một người dùng được xác thực gọi RpcAddPrinterDriverEx ().

Hãy đảm bảo rằng bạn đã áp dụng các bản cập nhật bảo mật được phát hành vào ngày 8 tháng 2021 năm XNUMX và xem phần Câu hỏi thường gặp và Giải pháp trong CVE này để biết thông tin về cách giúp bảo vệ hệ thống của bạn khỏi lỗ hổng bảo mật này.

Trong Đánh giá khả năng khai thác của họ, họ lưu ý rằng họ đã phát hiện các hành vi khai thác.

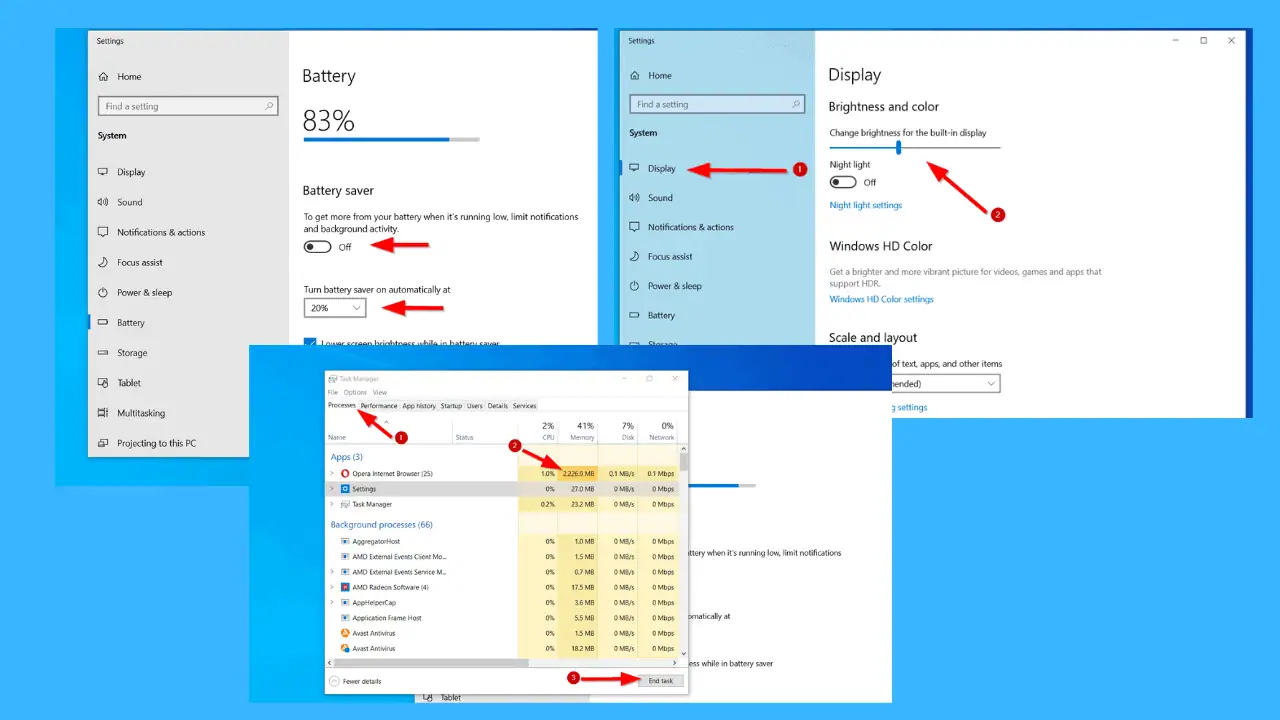

Microsoft cung cấp giải pháp sau, tuy nhiên, giải pháp này sẽ vô hiệu hóa Print Spooler của bạn:

Xác định xem dịch vụ Print Spooler có đang chạy hay không (chạy với tư cách Quản trị viên miền)

Chạy những điều sau với tư cách là Quản trị viên miền:

Get-Service -Name SpoolerNếu Bộ đệm In đang chạy hoặc nếu dịch vụ không được đặt thành tắt, hãy chọn một trong các tùy chọn sau để tắt dịch vụ Bộ đệm In hoặc Tắt tính năng in từ xa đến thông qua Chính sách Nhóm:

Tùy chọn 1 - Tắt dịch vụ Print Spooler

Nếu việc tắt dịch vụ Print Spooler phù hợp với doanh nghiệp của bạn, hãy sử dụng các lệnh PowerShell sau:

Stop-Service -Name Spooler -Force

Set-Service -Name Spooler -StartupType DisabledTác động của cách giải quyết Việc tắt dịch vụ Print Spooler sẽ vô hiệu hóa khả năng in cả cục bộ và từ xa.

Tùy chọn 2 - Tắt tính năng in từ xa đến thông qua Chính sách Nhóm

Bạn cũng có thể định cấu hình cài đặt thông qua Group Policy như sau:

Cấu hình máy tính / Mẫu quản trị / Máy in

Tắt chính sách “Cho phép Print Spooler chấp nhận các kết nối máy khách:” để chặn các cuộc tấn công từ xa.

Tác động của cách giải quyết Chính sách này sẽ chặn vectơ tấn công từ xa bằng cách ngăn các hoạt động in từ xa đến. Hệ thống sẽ không còn hoạt động như một máy chủ in, nhưng vẫn có thể in cục bộ tới một thiết bị được gắn trực tiếp.

Đọc tất cả các chi tiết tại Microsoft tại đây.

Diễn đàn người dùng

Tin nhắn 0