Tin tặc đang sử dụng các lỗ hổng Microsoft Office cũ để phân phối FELIXROOT và đánh cắp tệp

2 phút đọc

Cập nhật vào

Đọc trang tiết lộ của chúng tôi để tìm hiểu cách bạn có thể giúp MSPoweruser duy trì nhóm biên tập Tìm hiểu thêm

Một phần mềm độc hại mới đã xuất hiện và nó đang sử dụng các lỗ hổng Microsft Office còn tồn tại để truy cập và lấy cắp dữ liệu. Được đặt tên là Felixroot, phần mềm độc hại này được chuyển đến các cá nhân ở Ukraine bằng cách sử dụng một email lừa đảo được vũ trang hóa tuyên bố chứa thông tin hội thảo về bảo vệ môi trường.

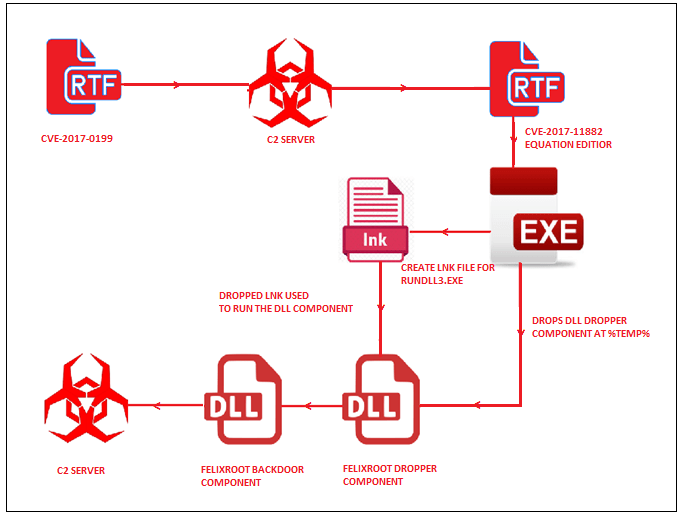

Cửa hậu được phát hiện vào năm 2017 nhưng im lặng trong vài tháng. Việc khai thác mới được xác định bởi các nhà nghiên cứu tại FireEye, những người đã thực hiện kết nối trở lại với phần mềm độc hại cũ được sử dụng ở Ukraine vào năm ngoái. Phần mềm độc hại khai thác hai trong số các lỗ hổng của Microsoft Office, cụ thể là, CVE-2017-0199 và CVE-2017-11882. Phần mềm độc hại được phát tán bằng một tệp có tên “Seminar.rtf”.

Khi vào, tệp sẽ thả tệp nhị phân nhúng vào% temp% được sử dụng để thực thi ống nhỏ giọt FELIXROOT. Sau đó, ống nhỏ giọt sẽ tạo hai tệp, một tệp LNK trỏ đến% system32% \ rundll32.exe và thành phần trình tải FELIXROOT. Sau đó, tệp LNK sẽ thực thi thành phần bộ tải của FELIXROOT và thành phần cửa hậu được mã hóa hoàn toàn bằng cách sử dụng mã hóa tùy chỉnh sử dụng XOR với khóa 4 byte. Sau khi được cài đặt vào bộ nhớ, nó sẽ ngủ trong 10 phút trước khi tìm kiếm lệnh được khởi chạy và kết nối với máy chủ C&C, nơi dữ liệu bị đánh cắp được bí mật gửi đến. Dựa theo Ánh mắt rực lửa, phần mềm độc hại sử dụng Windows API để lấy tên máy tính, tên người dùng, số sê-ri ổ đĩa, phiên bản Windows, kiến trúc bộ xử lý và hai giá trị bổ sung.

Sau khi dữ liệu bị đánh cắp, FELIXROOT sẽ dừng việc thực thi và xóa sạch dấu vết kỹ thuật số khỏi máy tính của nạn nhân. Phần mềm độc hại được thiết kế để đảm bảo không ai có thể theo dõi nó trở lại nhóm đằng sau nó. FireEye nói rằng họ vẫn đang nghiên cứu phần mềm độc hại và vì đây là một cuộc điều tra đang diễn ra, nên FireEye vẫn chưa tiết lộ bất kỳ chi tiết cụ thể nào.

Tuy nhiên, tin tốt là Microsoft đã tung ra các bản vá vào năm ngoái nên cách tốt nhất để bảo vệ dữ liệu là luôn cập nhật mọi thứ. Thật không may, các tổ chức thường không áp dụng các bản vá đúng thời hạn, điều này cho phép phần mềm độc hại hoạt động và thậm chí lây lan. Microsoft đã cảnh báo mọi người nhiều lần về sự nguy hiểm của việc không cập nhật mọi thứ. Điều đó nói rằng, rất ít người thực sự tải xuống và cài đặt các bản cập nhật bảo mật đúng hạn và các công ty thường chậm áp dụng các bản vá dẫn đến các cuộc tấn công bằng hack hoặc phần mềm độc hại.

Via: Tin tặc GB