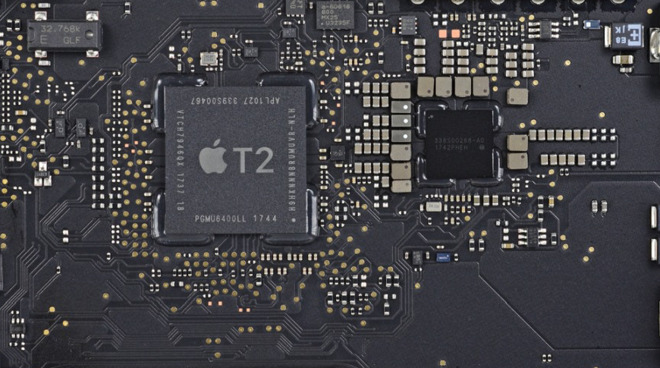

Хакери кажуть, що вони зламали чіп Apple T2 Secure Enclave

2 хв. читати

Оновлено на

Прочитайте нашу сторінку розкриття інформації, щоб дізнатися, як ви можете допомогти MSPoweruser підтримувати редакційну команду Читати далі

Apple вже давно зробила більшу частину свого захищеного процесора Enclave на своїх iPhone, а нещодавно і на Macbook, але сьогодні хакери оголосили про "невідступний" експлойт для процесора, який теоретично може дати їм повний контроль над пристроями, захищеними чіпами, включаючи дешифрування конфіденційних даних.

Експлойт поєднує в собі дві попередні вразливості (heckm8 і Blackbird), що використовувались для джейлбрейків iPhone, при цьому хакер дозволяє їм запускати код всередині мікросхеми безпеки T2 під час завантаження.

За даними хакера ironPeak, Apple залишила інтерфейс налагодження відкритим в мікросхемі безпеки T2 для клієнтів, дозволяючи кожному входити в режим оновлення мікропрограми пристрою (DFU) без автентифікації.

В даний час джейлбрейк мікросхеми безпеки T2 передбачає підключення до Mac / MacBook через USB-C та запуск версії 0.11.0 джейлбрейкського програмного забезпечення Checkra1n під час завантаження Mac.

Однак, "використовуючи цей метод, можна створити кабель USB-C, який може автоматично використовувати ваш пристрій macOS під час завантаження", - сказав IronPeak.

Через те, що хакерство ґрунтується на апаратному забезпеченні, воно "неможливо виправити", і користувачі iPhone і Mac є вразливими, якщо вони залишають свій пристрій поза увагою, наприклад, проходячи через митницю. Він представляє, що все одно вимагає перезавантаження вашого пристрою.

«Якщо ви підозрюєте, що ваша система підробляється, використовуйте Apple Configurator, щоб переінсталювати bridgeOS на чіпі T2, описаному тут. Якщо ви є потенційною метою державних акторів, перевірте цілісність вашого корисного навантаження SMC, використовуючи .eg rickmark / smcutil, і не залишайте пристрій без нагляду », - сказав IronPeak.

Читати далі на сайті Ironpeak тут.

через ZDNet