Dell'in BIOS yazılımı, 30 milyon dizüstü bilgisayarı etkileyen uzaktan istismara açık

2 dk. okuman

Yayınlandı

MSPoweruser'ın editör ekibini ayakta tutmasına nasıl yardımcı olabileceğinizi öğrenmek için açıklama sayfamızı okuyun. Daha fazla

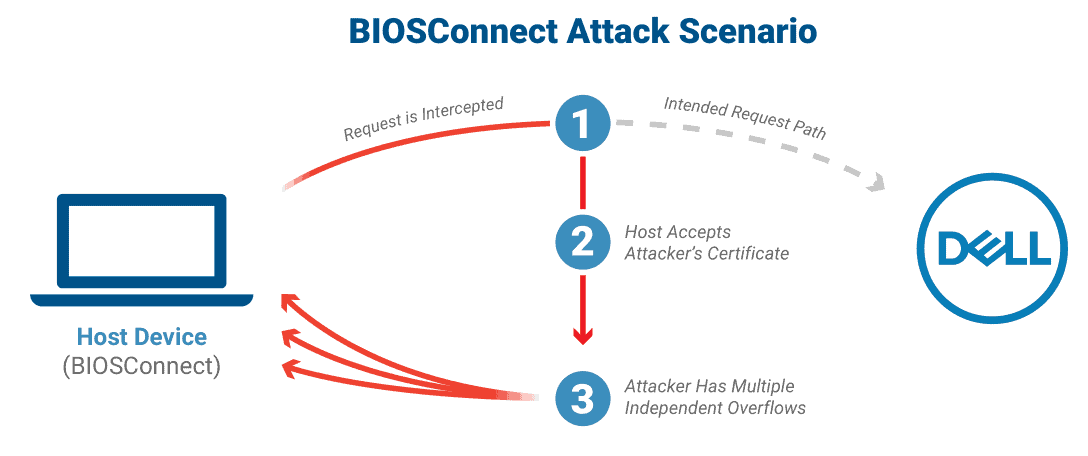

Güvenlik araştırması Eclypsium, Dell'in uzaktan BIOS güncelleme yazılımının, saldırganların 129 adede kadar farklı Dell dizüstü bilgisayar modelinin BIOS'unda uzaktan kod yürütmesine olanak tanıyan orta saldırıya açık olduğunu keşfetti.

Eclypsium araştırmacıları, “Böyle bir saldırı, düşmanların cihazın önyükleme sürecini kontrol etmesine ve işletim sistemini ve daha yüksek katman güvenlik kontrollerini alt etmesine olanak tanır” diye açıklıyor.

Eclypsium, tüketici ve iş dizüstü bilgisayarları, masaüstü bilgisayarlar ve tabletler dahil olmak üzere 30 milyona kadar cihazın etkilendiğini söylüyor.

Sorun, Dell'in SupportAssistant'ının bir parçası olan BIOSConnect özelliğidir. Bu özellik çoğu Dell Windows cihazına önceden yüklenmiştir.

Hizmet, BIOS'tan Dell'e güvenli olmayan bir TLS bağlantısı kullanır ve saldırganların seçtikleri herhangi bir yazılımı cihazlara teslim etmesine olanak tanıyan üç taşma güvenlik açığına sahiptir.

Eclypsium, taşma güvenlik kusurlarından ikisi "işletim sistemi kurtarma sürecini etkilerken, diğeri ürün yazılımı güncelleme sürecini etkiler" diyor. "Üç güvenlik açığı da bağımsızdır ve her biri BIOS'ta rastgele kod yürütülmesine neden olabilir."

Araştırmacılar, tüm cihazların BIOS'larının güncellenmesi gerektiğini söylüyor ve bunu yapmak için Dell'in BIOSConnect özelliğinin kullanılmamasını tavsiye ediyor.

Okumak Eclypsium'un raporu burada ve etkilenen cihaz modellerinin tam listesi Dell'in danışmanlığı.

üzerinden BleepingComputer