Windows Hello-autentisering förbigås med falsk kamera

2 min. läsa

Publicerad den

Läs vår informationssida för att ta reda på hur du kan hjälpa MSPoweruser upprätthålla redaktionen Läs mer

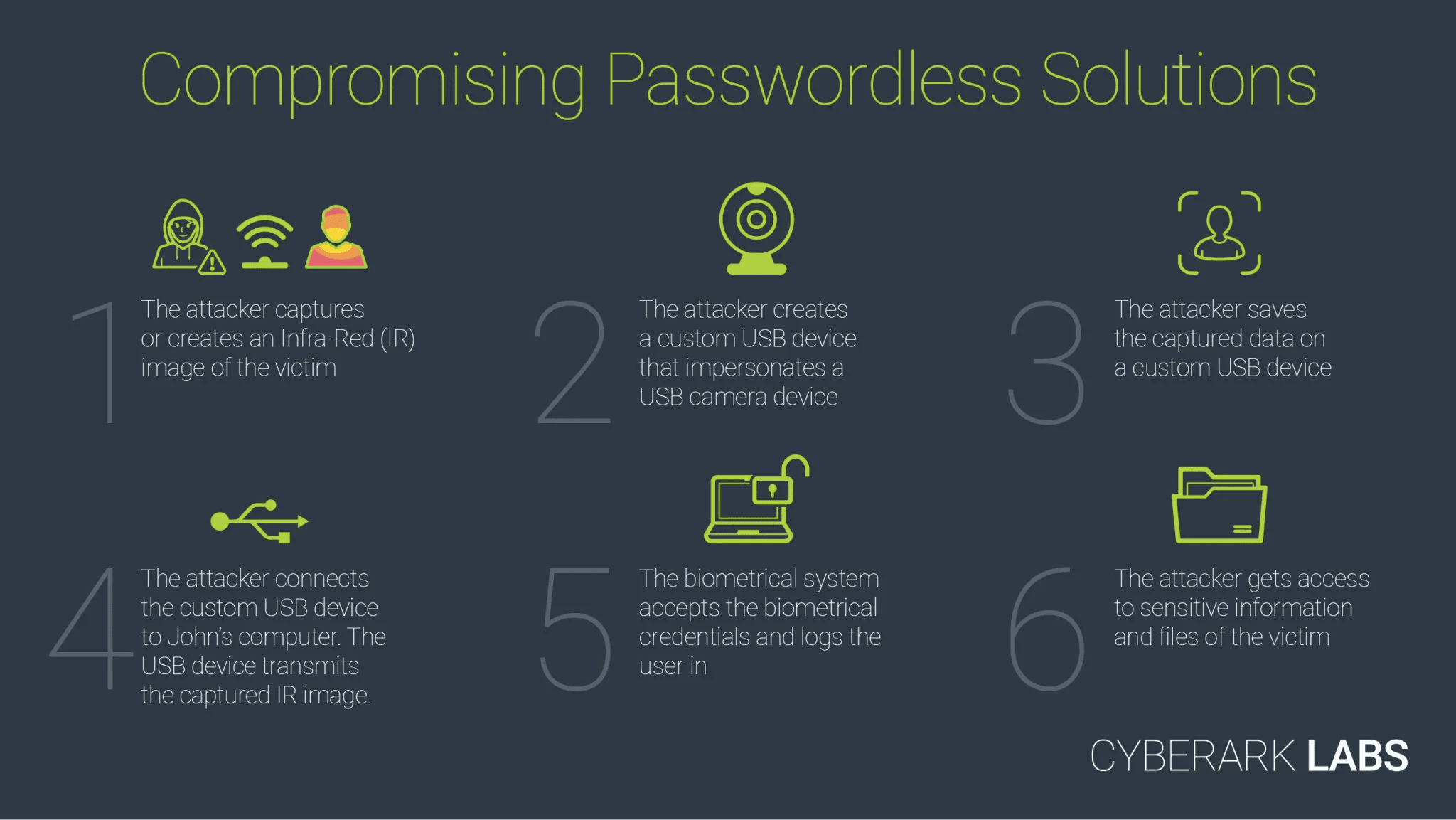

Hackare har visat att de kan kringgå Windows Hello-säkerhet genom att använda en falsk USB-kamera som överförde fångade infraröda bilder av ett mål som det verkar som att Windows Hello gärna accepterar.

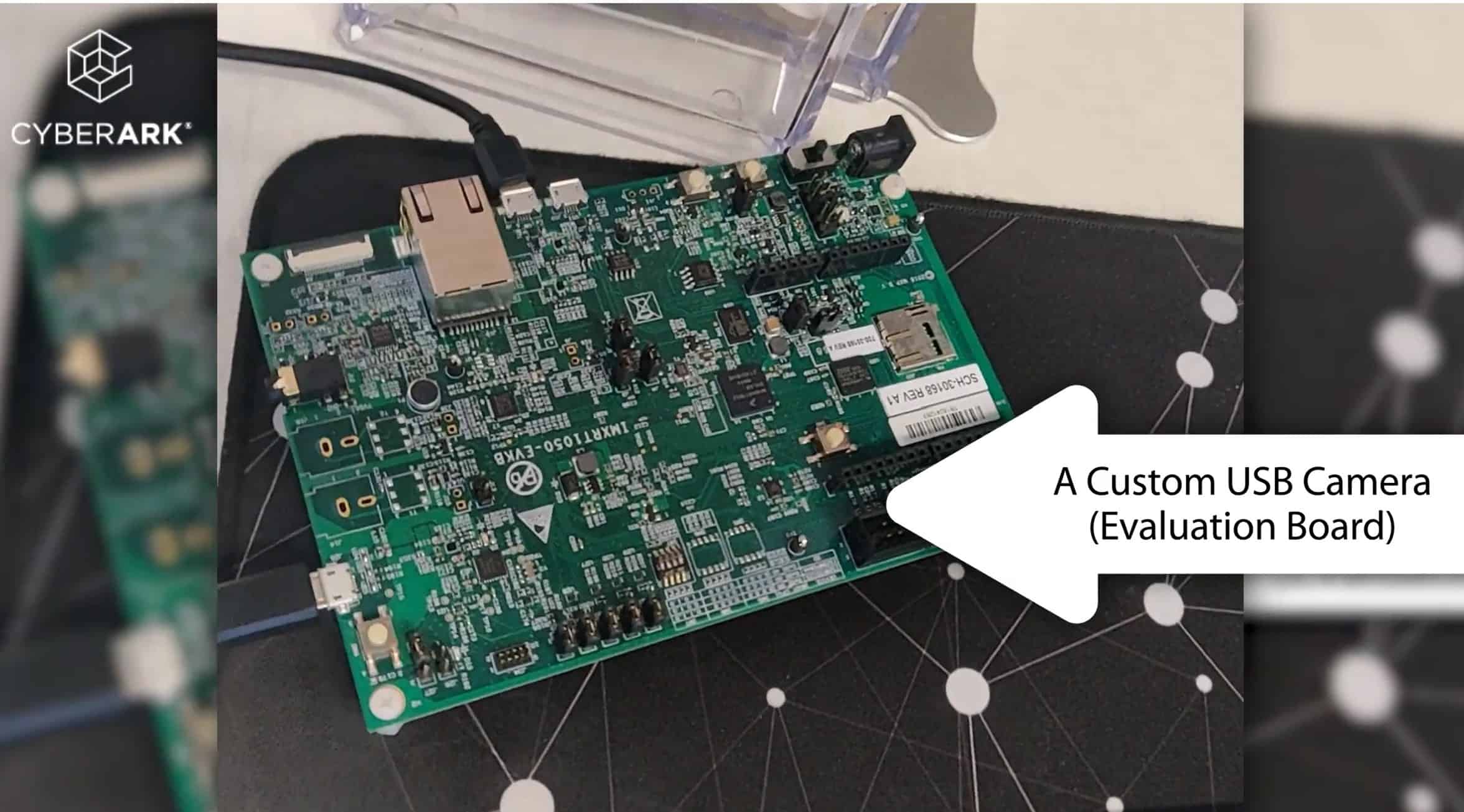

Problemet verkar vara Windows Hellos villighet att acceptera vilken IR-kompatibel kamera som helst som en Windows Hello-kamera, vilket gör att hackare kan erbjuda en manipulerad snarare än riktig dataånga till datorn.

Dessutom visar det sig att hackare bara behöver skicka två ramar till datorn – en riktig IR-infångning av målet och en tom svart ram. Det verkar som om den andra ramen behövs för att lura Windows Hellos livlighetstester.

CyberArk Labs säger att IR-bilden kan fångas av speciella IR-kameror med lång räckvidd eller av kameror placerade i smyg i målets miljö, till exempel en hiss.

Microsoft har upptäckt sårbarheten i en rådgivande CVE-2021-34466 och har erbjudit Windows Hello förbättrad inloggningssäkerhet som begränsning. Detta tillåter endast Windows Hello-kameror som är en del av den kryptografiska förtroendekedjan från OEM att användas som en datakälla, något som CyberArk noterar inte stöds av alla enheter.

Läs alla detaljer på CyberArk här.

Användarforum

0 meddelanden