В Microsoft Teams обнаружен эксплойт Wormable

1 минута. читать

Опубликовано

Прочтите нашу страницу раскрытия информации, чтобы узнать, как вы можете помочь MSPoweruser поддержать редакционную команду. Читать далее

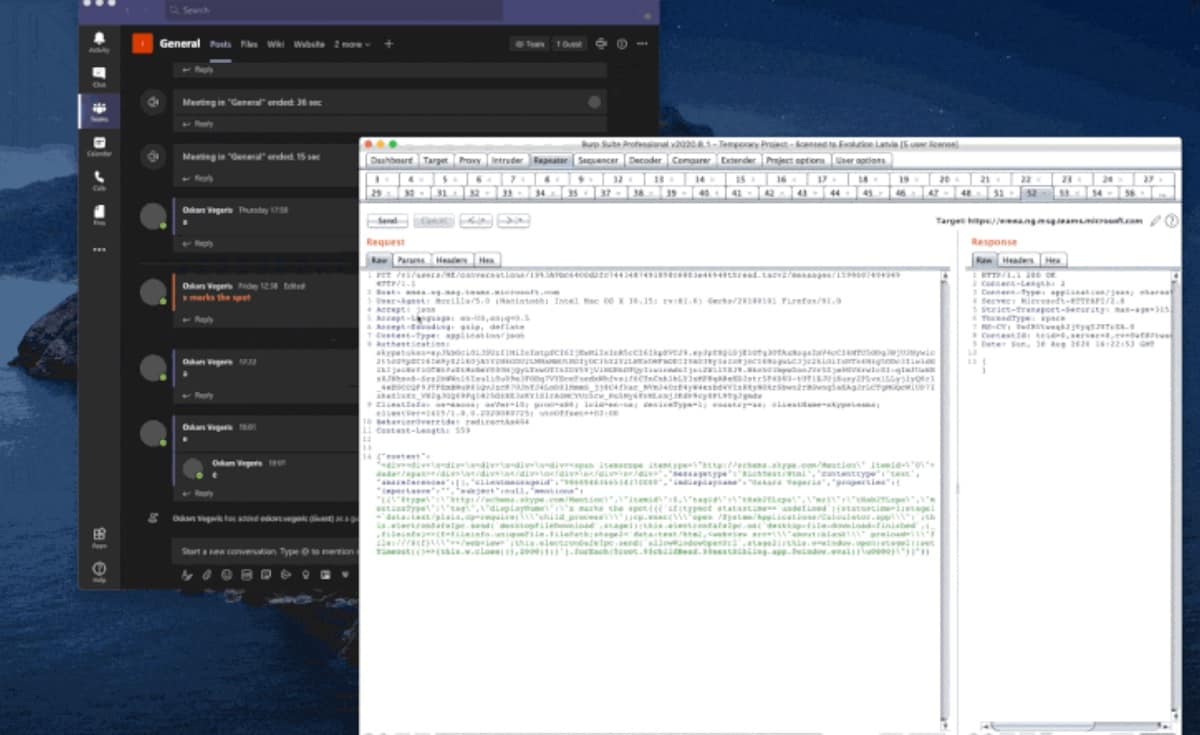

Исследователь безопасности Оскарс Вегерис рассказал эксплойт-червь для Microsoft Teams, который использует чат-клиент, только просматривая сообщение, без какого-либо взаимодействия с пользователем.

Результатом является «полная потеря конфиденциальности и целостности для конечных пользователей — доступа к приватным чатам, файлам, внутренней сети, закрытым ключам и личным данным за пределами MS Teams», — сказал Вегерис.

Используя другую уязвимость межсайтового скриптинга (XSS), присутствующую в функциях Teams «@mentions», и полезную нагрузку RCE на основе JavaScript, код также может быть распространен среди других пользователей приложения Teams, создавая самораспространяющийся эксплойт.

Эксплойт также является кроссплатформенным и затрагивает Windows, Mac, Linux и даже веб-приложение.

К счастью для пользователей Teams, Вегерис обнаружил уязвимость в августе, и вскоре после этого, в конце октября 2020 года, Microsoft выпустила исправление.

Ранее Вегерис также сообщал о критической уязвимости в десктопной версии Slack, которая могла позволить злоумышленнику захватить систему, просто отправив вредоносный файл другому пользователю Slack.

с помощью Хакерньюс