Аутентификация Windows Hello обойдена с поддельной камерой

2 минута. читать

Опубликовано

Прочтите нашу страницу раскрытия информации, чтобы узнать, как вы можете помочь MSPoweruser поддержать редакционную команду. Читать далее

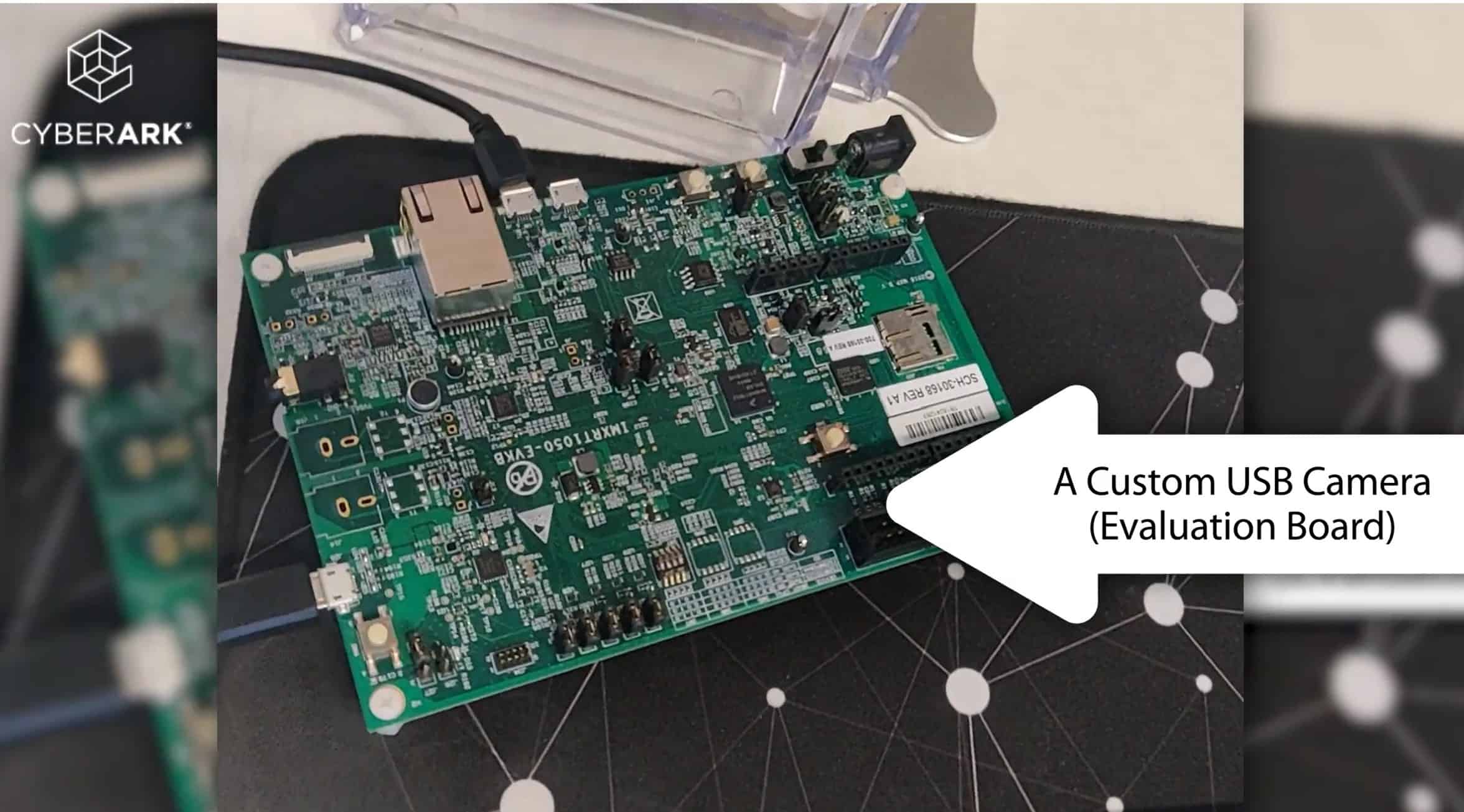

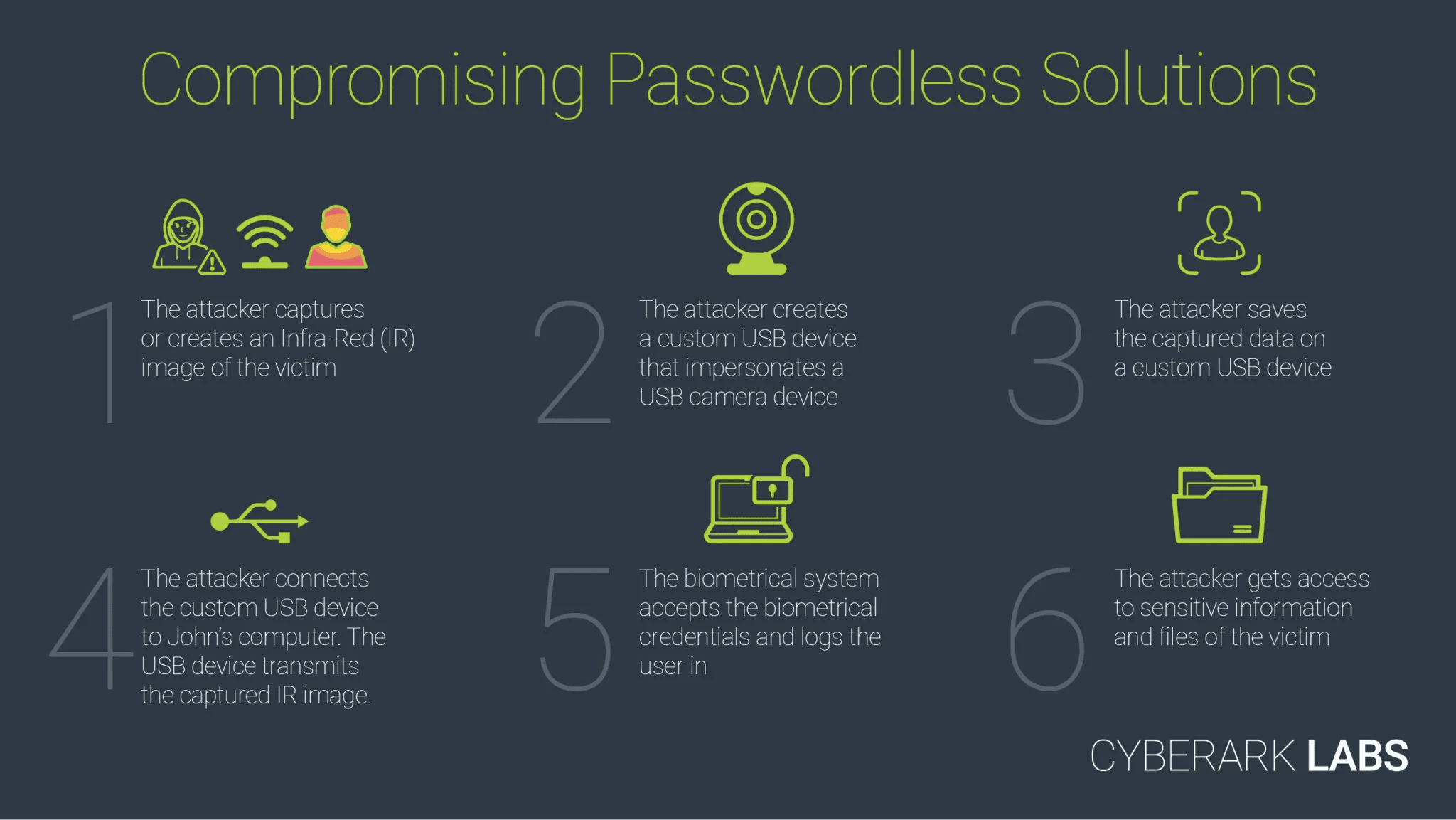

Хакеры продемонстрировали, что они могут обойти систему безопасности Windows Hello, используя фальшивую USB-камеру, которая передавала захваченные инфракрасные изображения цели, которые, как оказалось, Windows Hello с радостью приняла.

Проблема, по-видимому, заключается в готовности Windows Hello принять любую камеру с ИК-подсветкой в качестве камеры Windows Hello, что позволяет хакерам предлагать манипулятивные, а не реальные потоки данных на ПК.

Кроме того, оказывается, хакерам достаточно отправить на ПК только два кадра — один настоящий ИК-захват цели и один пустой черный кадр. Похоже, что второй кадр необходим, чтобы обмануть тесты живучести Windows Hello.

CyberArk Labs заявляет, что ИК-изображение может быть получено специальными ИК-камерами дальнего действия или камерами, скрытно размещенными в окружении цели, например, в лифте.

Microsoft признала уязвимость в рекомендательный CVE-2021-34466 и предложил Windows Hello Enhanced Sign-in Security в качестве смягчения последствий. Это позволяет использовать в качестве источника данных только камеры Windows Hello, которые являются частью криптографической цепочки доверия от OEM-производителя, что, как отмечает CyberArk, поддерживается не всеми устройствами.

Все подробности читайте на КиберАрк здесь.