Программное обеспечение Dell BIOS открыто для удаленного взлома, затронувшего 30 миллионов ноутбуков

2 минута. читать

Опубликовано

Прочтите нашу страницу раскрытия информации, чтобы узнать, как вы можете помочь MSPoweruser поддержать редакционную команду. Читать далее

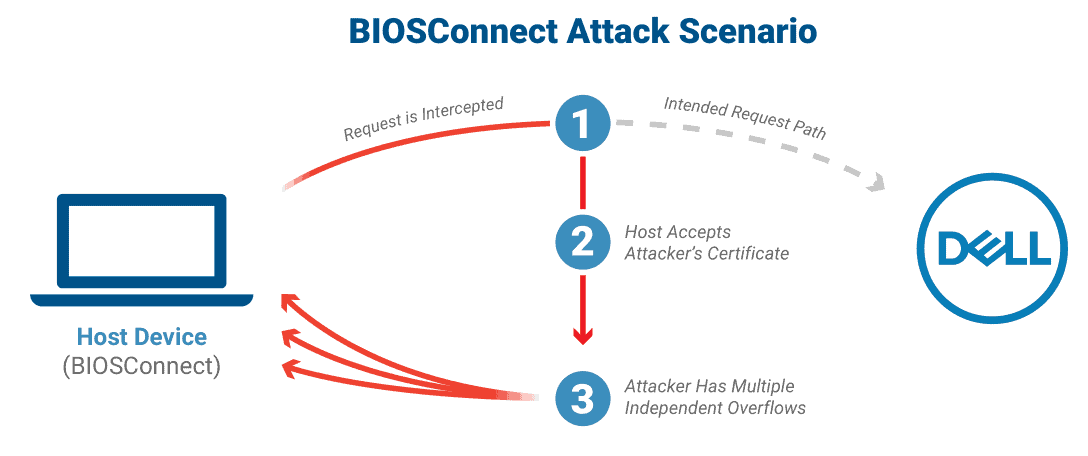

Исследование безопасности Eclypsium обнаружило, что программное обеспечение Dell для удаленного обновления BIOS открыто для атак «человек в середине», что позволяет злоумышленникам удаленно выполнять код в BIOS до 129 различных моделей ноутбуков Dell.

«Такая атака позволит злоумышленникам контролировать процесс загрузки устройства и подрывать операционную систему и средства контроля безопасности более высокого уровня», - объясняют исследователи Eclypsium.

Eclypsium сообщает, что пострадали до 30 миллионов устройств, в том числе потребительские и бизнес-ноутбуки, настольные компьютеры и планшеты.

Речь идет о функции BIOSConnect, которая является частью Dell SupportAssistant. Эта функция предустановлена на большинстве устройств Dell с Windows.

Служба использует небезопасное соединение TLS от BIOS к Dell и имеет три уязвимости переполнения, которые позволяют злоумышленникам доставлять любое программное обеспечение по своему выбору на устройства.

Две уязвимости в системе безопасности, связанные с переполнением, «влияют на процесс восстановления ОС, а другая — на процесс обновления прошивки», — говорится в сообщении Eclypsium. «Все три уязвимости независимы, и каждая из них может привести к выполнению произвольного кода в BIOS».

Исследователи говорят, что на всех устройствах необходимо обновить BIOS, и рекомендуют не использовать для этого функцию Dell BIOSConnect.

Читать Отчет Eclypsium здесь и полный список затронутых моделей устройств в Консультации Dell.

с помощью BleepingComputer