Hackerii folosesc vechi vulnerabilități Microsoft Office pentru a distribui FELIXROOT și a fura fișiere

2 min. citit

Actualizat pe

Citiți pagina noastră de dezvăluire pentru a afla cum puteți ajuta MSPoweruser să susțină echipa editorială Află mai multe

A apărut un nou malware și folosește vulnerabilitățile olf Microsft Office pentru a accesa și a fura date. Denumit Felixroot, malware-ul este livrat persoanelor din Ucraina folosind un e-mail de phishing cu arme care pretinde că conține informații despre seminarul privind protecția mediului.

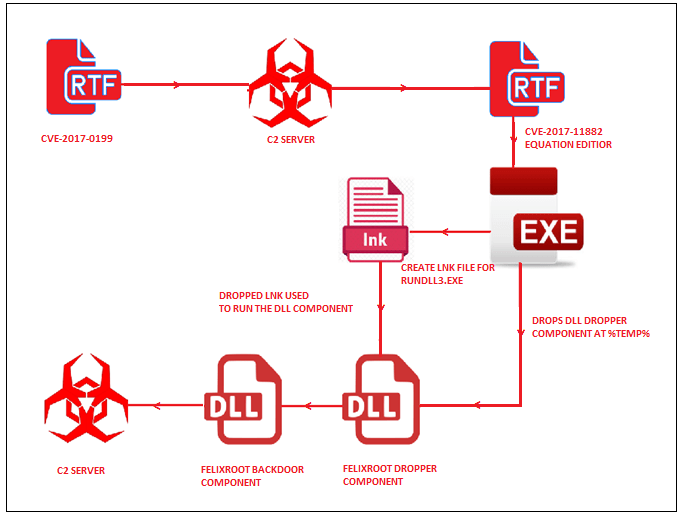

Ușa din spate a fost descoperită în 2017, dar a rămas tăcută timp de câteva luni. Noul exploit a fost identificat de cercetătorii de la FireEye, care au făcut conexiunea cu vechiul malware folosit în Ucraina anul trecut. Programul malware exploatează două dintre vulnerabilitățile Microsoft Office și anume, CVE-2017-0199 și CVE-2017-11882. Malware-ul este distribuit folosind un fișier numit „Seminar.rtf”.

Odată intrat, fișierul plasează un fișier binar încorporat în %temp%, care este folosit pentru a executa dropperul FELIXROOT. Dropper-ul va crea apoi două fișiere, un fișier LNK care indică %system32%\rundll32.exe și componenta de încărcare FELIXROOT. Fișierul LNK va executa apoi componenta de încărcare a FELIXROOT și componenta backdoor care este complet criptată folosind criptare personalizată care utilizează XOR cu o cheie de 4 octeți. Odată instalat în memorie, acesta va dormi timp de 10 minute înainte de a căuta comanda care urmează să fie lansată și să se conecteze la serverul C&C, către care datele furate sunt trimise în secret. Conform FireEye, malware-ul folosește API-ul Windows pentru a obține numele computerului, numele de utilizator, numărul de serie al volumului, versiunea Windows, arhitectura procesorului și două valori suplimentare.

Odată ce datele sunt furate, FELIXROOT oprește execuția și șterge amprenta digitală de pe computerul victimei. Malware-ul este conceput pentru a se asigura că nimeni nu îl poate urmări până la grupul din spatele lui. FireEye a spus că încă lucrează la malware și, deoarece este o investigație în curs de desfășurare, FireEye nu a dezvăluit încă detalii specifice.

Cu toate acestea, vestea bună este că Microsoft a lansat patch-uri anul trecut, așa că cel mai bun mod de a proteja datele este să păstrați totul la zi. Din păcate, organizațiile nu aplică de obicei patch-uri la timp, ceea ce permite malware-ului să funcționeze și chiar să se răspândească. Microsoft a avertizat pe toată lumea de mai multe ori despre pericolele de a nu păstra totul actualizat. Acestea fiind spuse, foarte puțini descarcă și instalează actualizări de securitate la timp, iar companiile întârzie de obicei să aplice patch-uri, ceea ce duce la hack-uri sau atacuri malware.