Cuidado com este novo ransomware Tycoon direcionado a PCs com Windows

2 minutos. ler

Publicado em

Leia nossa página de divulgação para descobrir como você pode ajudar o MSPoweruser a sustentar a equipe editorial Saiba mais

O Centro de Reclamações de Crimes na Internet do FBI (IC3) publicou no ano passado o “Relatório de Crimes na Internet”. O relatório revelou que o cibercrime custou US$ 3.5 bilhões (£ 2.7 bilhões) em 2019. Os invasores usam ransomware para extrair dinheiro de empresas e usuários individuais. A unidade de pesquisa de segurança da BlackBerry descobriu recentemente um novo ransomware que afetou um instituto educacional europeu. Ao contrário da maioria dos ransomware descobertos até hoje, este novo módulo de ransomware é compilado em um formato de arquivo de imagem Java (JIMAGE). JIMAGE é um formato de arquivo que armazena imagens JRE personalizadas que são projetadas para serem usadas pela Java Virtual Machine (JVM) em tempo de execução.

Veja como aconteceu o ataque:

- Para obter persistência na máquina da vítima, os invasores usaram uma técnica chamada injeção de Opções de Execução de Arquivo de Imagem (IFEO). As configurações do IFEO são armazenadas no registro do Windows. Essas configurações oferecem aos desenvolvedores a opção de depurar seu software por meio da anexação de um aplicativo de depuração durante a execução de um aplicativo de destino.

- Um backdoor foi então executado juntamente com o recurso Microsoft Windows On-Screen Keyboard (OSK) do sistema operacional.

- Os invasores desabilitaram a solução antimalware da organização com o uso do utilitário ProcessHacker e alteraram as senhas dos servidores Active Directory. Isso deixa a vítima incapaz de acessar seus sistemas.

- A maioria dos arquivos do invasor teve marcações de tempo, incluindo as bibliotecas Java e o script de execução, e tinham registros de data e hora do arquivo de 11 de abril de 2020, 15:16:22

- Por fim, os invasores executaram o módulo Java ransomware, criptografando todos os servidores de arquivos, incluindo sistemas de backup que estavam conectados à rede.

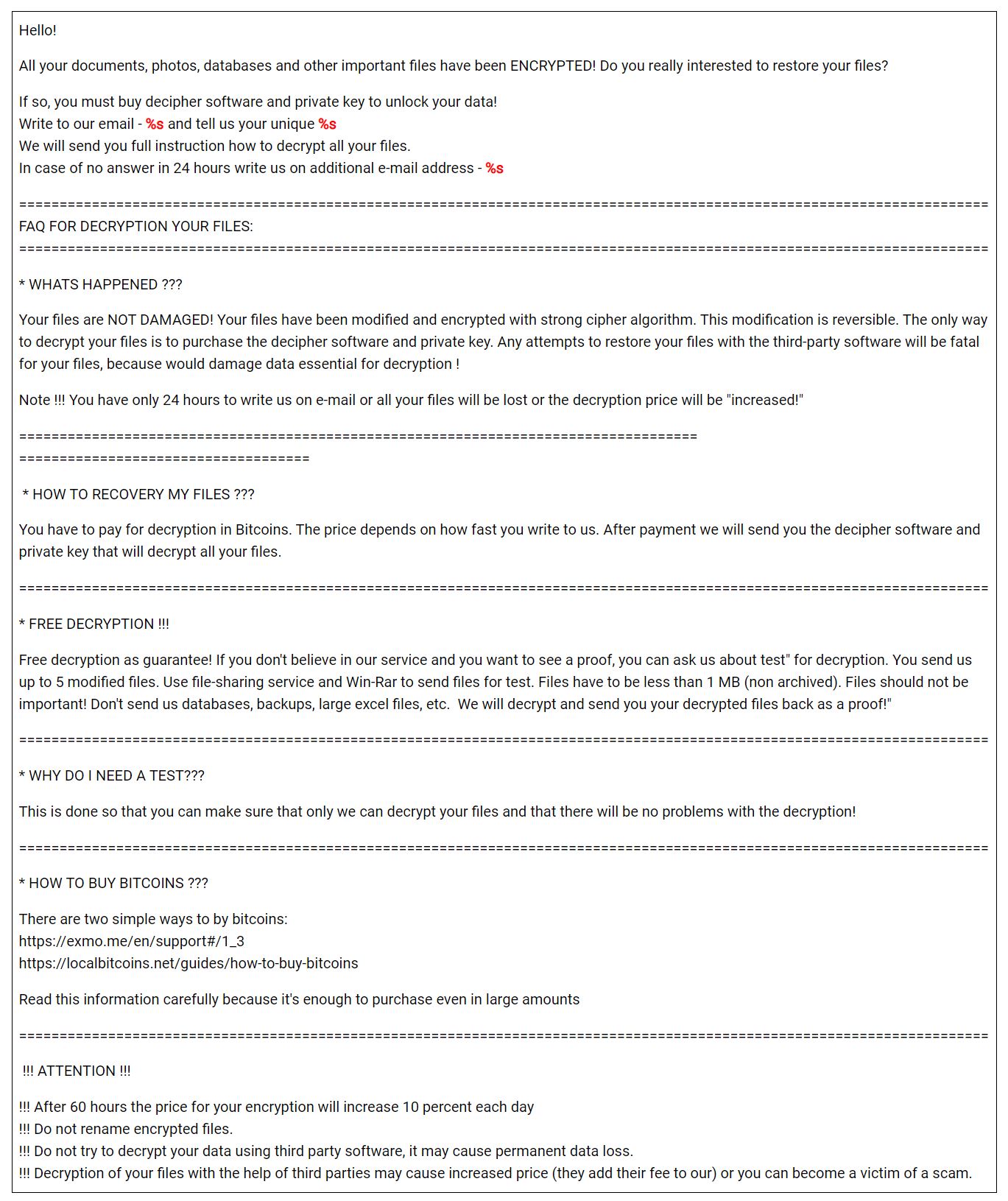

Após a extração do arquivo zip associado ao ransomware, existem três módulos em nome de “tycoon”. Então, a equipe do Blackberry nomeou este ransomware como magnata. Confira a nota de resgate do magnata abaixo.

Você pode encontrar mais detalhes sobre este ransomware no link abaixo.

Fonte: amora preta