Microsoft alerta para uma campanha massiva e ressurgente de phishing Emotet para roubar informações bancárias

2 minutos. ler

Publicado em

Leia nossa página de divulgação para descobrir como você pode ajudar o MSPoweruser a sustentar a equipe editorial Saiba mais

Empresas e indivíduos devem estar em alerta máximo após Microsoft avisou de uma campanha massiva de malware visando detalhes bancários do usuário final.

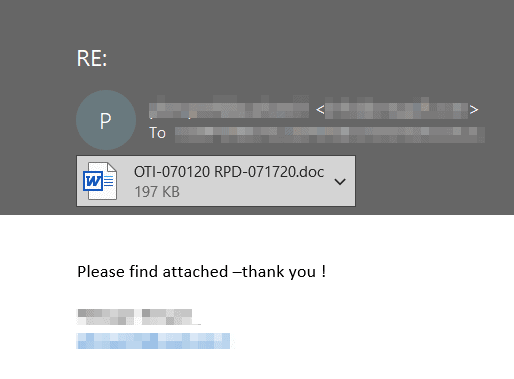

A Microsoft relata que dezenas de milhares de e-mails com centenas de anexos exclusivos estão sendo enviados aos usuários como parte de uma nova campanha usando o malware Emoter.

O Trojan bancário Emotet foi identificado pela primeira vez por pesquisadores de segurança em 2014. O Emotet foi originalmente projetado como um malware bancário que tentava invadir seu computador e roubar informações confidenciais e privadas. Versões posteriores do software tiveram a adição de serviços de envio de spam e malware, incluindo outros cavalos de Troia bancários.

A Microsoft relata que a campanha de phishing ficou em silêncio por meses, mas recentemente voltou em vigor. A nova campanha usa táticas de Emotet de longa data: e-mails com links ou documentos com macros maliciosas altamente ofuscadas que executam um script do PowerShell para baixar a carga de 5 links de download. Os URLs de download normalmente apontam para sites comprometidos, característicos das operações do Emotet.

O Emotet usa a funcionalidade que ajuda o software a evitar a detecção por alguns produtos antimalware. O Emotet usa recursos semelhantes a worms para ajudar a se espalhar para outros computadores conectados. Isso ajuda na distribuição de malware. Essa funcionalidade levou o Departamento de Segurança Interna a concluir que o Emotet é um dos malwares mais caros e destrutivos, afetando setores governamentais e privados, indivíduos e organizações, e custando mais de US$ 1 milhão por incidente para limpar.

A Microsoft, é claro, observa que a defesa coordenada do Microsoft Threat Protection capturou essa campanha e que o Office 365 ATP fornece detecções duráveis de anexos e URLs maliciosos em emails e que o Microsoft Defender ATP bloqueia componentes maliciosos em pontos de extremidade.

Leia mais sobre o Emotet e sua mitigação aqui na Microsoft.