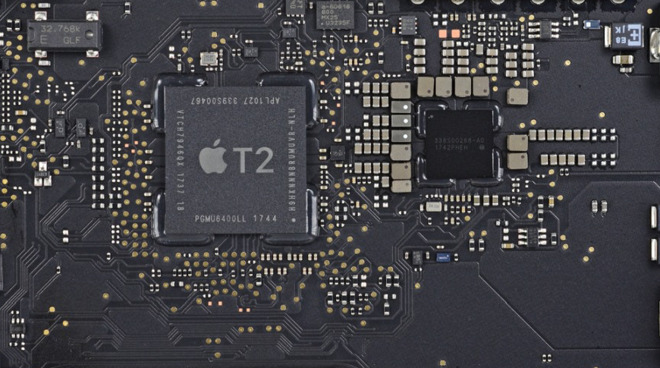

Hackers dizem que quebraram o chip T2 Secure Enclave da Apple

2 minutos. ler

Atualizado em

Leia nossa página de divulgação para descobrir como você pode ajudar o MSPoweruser a sustentar a equipe editorial Saiba mais

A Apple há muito faz muito do seu Secure Enclave Processor em seus iPhones e, mais recentemente, Macbooks, mas hoje os hackers anunciaram um exploit “unpatchable” para o processador que teoricamente poderia lhes dar controle total sobre os dispositivos protegidos pelos chips, incluindo a descriptografia de dados confidenciais.

O exploit combina duas vulnerabilidades anteriores (heckm8 e Blackbird) usadas para fazer o jailbreak de iPhones, com o hack permitindo que eles executem código dentro do chip de segurança T2 no momento da inicialização.

De acordo com o hacker ironPeak, a Apple deixou uma interface de depuração aberta no chip de segurança T2 enviado aos clientes, permitindo que qualquer pessoa entre no modo Device Firmware Update (DFU) sem autenticação.

Atualmente, o jailbreak de um chip de segurança T2 envolve a conexão a um Mac / MacBook via USB-C e a execução da versão 0.11.0 do software de jailbreaking Checkra1n durante o processo de inicialização do Mac.

No entanto, “usando este método, é possível criar um cabo USB-C que pode explorar automaticamente seu dispositivo macOS na inicialização”, disse ironPeak.

Devido ao hack ser baseado em hardware, ele é “não compatível” e os usuários de iPhone e Mac ficam vulneráveis se deixarem seus dispositivos fora de vista, como ao passar pela alfândega. Ele ainda exige que seu dispositivo seja reiniciado.

“Se você suspeitar que seu sistema está adulterado, use o Apple Configurator para reinstalar o bridgeOS em seu chip T2 descrito aqui. Se você é um alvo potencial de atores estatais, verifique a integridade da carga útil do SMC usando .eg rickmark / smcutil e não deixe seu dispositivo sem supervisão ”, disse ironPeak.

Saiba mais no site do Ironpeak aqui.

via ZDNet