Hackers podem controlar seu PC sem deixar rastros usando serviços RDP – veja como se proteger

2 minutos. ler

Atualizado em

Leia nossa página de divulgação para descobrir como você pode ajudar o MSPoweruser a sustentar a equipe editorial Saiba mais

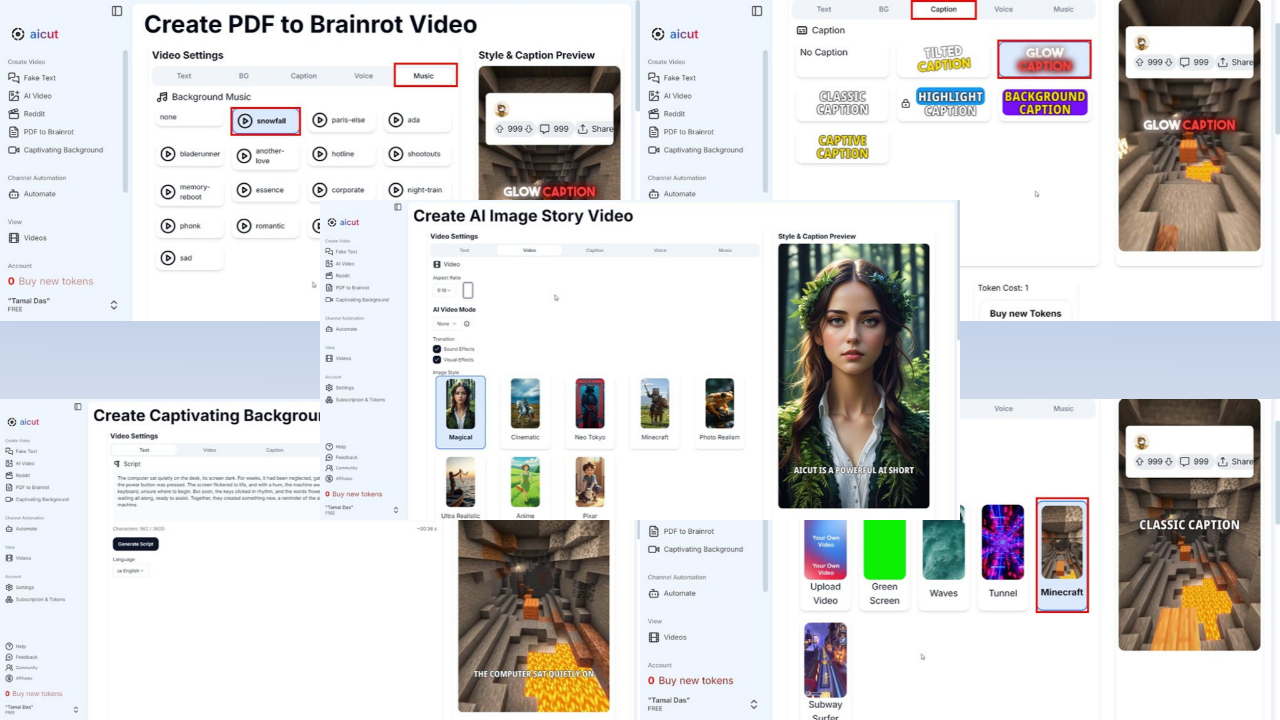

Os Serviços de Área de Trabalho Remota do Windows permitem que os usuários compartilhem unidades locais com um Terminal Server com permissões de leitura e gravação, no local de rede virtual “tsclient” (+ a letra da unidade).

Sob conexão remota, os cibercriminosos podem transmitir mineradores de criptomoedas, ladrões de informações e ransomware; e como está na RAM, eles podem fazê-lo sem deixar pegadas para trás.

Desde fevereiro de 2018, os hackers aproveitam o componente 'worker.exe', enviando-o junto com coquetéis de malware para coletar os seguintes detalhes do sistema.

- Informações do sistema: arquitetura, modelo da CPU, número de núcleos, tamanho da RAM, versão do Windows

- nome de domínio, privilégios do usuário logado, lista de usuários na máquina

- endereço IP local, velocidade de upload e download, informações de IP público conforme retornado pelo serviço de ip-score.com

- navegador padrão, status de portas específicas no host, verificação de servidores em execução e escuta em sua porta, entradas específicas no cache DNS (principalmente se ele tentou se conectar a um determinado domínio)

- verificar se determinados processos estão em execução, existência de chaves e valores específicos no registro

Além disso, o componente tem a capacidade de fazer capturas de tela e enumerar todos os compartilhamentos de rede conectados mapeados localmente.

“worker.exe” tem executado pelo menos três ladrões de área de transferência separados, incluindo MicroClip, DelphiStealer e IntelRapid; bem como duas famílias de ransomware - Rapid, Rapid 2.0 e Nemty, e muitos mineradores de criptomoeda Monero baseados em XMRig. Desde 2018, também usa o info-stealer AZORult.

Os ladrões da área de transferência funcionam substituindo o endereço da carteira de criptomoedas de um usuário pelo do hacker, o que significa que eles receberão todos os fundos subsequentes. Mesmo os usuários mais diligentes podem ser enganados com o “complexo mecanismo de pontuação”, que vasculha mais de 1,300 endereços para encontrar endereços falsos, cujo início e fim são idênticos aos da vítima.

Estima-se que os ladrões de prancheta tenham rendido cerca de US $ 150,000 - embora esse número seja, sem dúvida, muito maior na realidade.

“A partir de nossa telemetria, essas campanhas não parecem ter como alvo indústrias específicas, em vez disso, tentam alcançar o maior número possível de vítimas” – Bitdefender

Felizmente, medidas de precaução podem ser tomadas, o que o protegerá contra esse tipo de ataque. Isso pode ser feito habilitando o redirecionamento de unidade de uma lista de políticas de grupo. A opção está disponível seguindo este caminho no applet de configuração do computador:

Configuração do Computador > Modelos Administrativos > Componentes do Windows > Serviços de Área de Trabalho Remota > Host de Sessão de Área de Trabalho Remota > Redirecionamento de Dispositivos e Recursos

Leia mais sobre os ataques em detalhes em biping computador Aqui.

através da: técnico

Fórum de usuários

Mensagens 0