Hackers estão usando vulnerabilidades antigas do Microsoft Office para distribuir FELIXROOT e roubar arquivos

2 minutos. ler

Atualizado em

Leia nossa página de divulgação para descobrir como você pode ajudar o MSPoweruser a sustentar a equipe editorial Saiba mais

Um novo malware surgiu e está usando as vulnerabilidades do olf Microsft Office para acessar e roubar dados. Apelidado de Felixroot, o malware é entregue a indivíduos na Ucrânia usando um e-mail de phishing armado que alega conter informações de seminário sobre proteção ambiental.

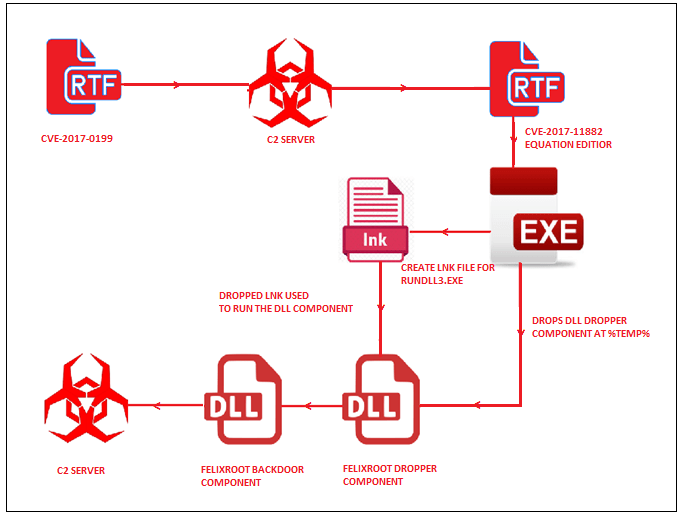

A backdoor foi descoberta em 2017, mas ficou em silêncio por alguns meses. A nova exploração foi identificada por pesquisadores da FireEye que fizeram a conexão com o antigo malware usado na Ucrânia no ano passado. O malware explora duas das vulnerabilidades do Microsoft Office, a saber, CVE-2017-0199 e CVE-2017-11882. O malware é distribuído usando um arquivo chamado “Seminar.rtf”.

Uma vez dentro, o arquivo coloca um arquivo binário embutido em %temp% que é usado para executar o dropper FELIXROOT. O dropper então criará dois arquivos, um arquivo LNK que aponta para %system32%\rundll32.exe e o componente carregador FELIXROOT. O arquivo LNK executará o componente carregador do FELIXROOT e o componente backdoor, que é completamente criptografado usando criptografia personalizada que usa XOR com uma chave de 4 bytes. Uma vez instalado na memória, ele dormirá por 10 minutos antes de procurar o comando a ser iniciado e se conectar ao servidor C&C, para o qual os dados roubados são enviados secretamente. De acordo com FireEye, o malware usa a API do Windows para obter o nome do computador, nome de usuário, número de série do volume, versão do Windows, arquitetura do processador e dois valores adicionais.

Uma vez que os dados são roubados, o FELIXROOT interrompe a execução e limpa a pegada digital do computador da vítima. O malware foi projetado para garantir que ninguém possa rastreá-lo até o grupo por trás dele. A FireEye disse que ainda está trabalhando no malware e, como é uma investigação em andamento, a FireEye ainda não revelou detalhes.

No entanto, a boa notícia é que a Microsoft lançou patches no ano passado, então a melhor maneira de proteger os dados é manter tudo atualizado. Infelizmente, as organizações geralmente não aplicam patches a tempo, o que permite que o malware funcione e até se espalhe. A Microsoft alertou a todos várias vezes sobre os perigos de não manter tudo atualizado. Dito isto, muito poucos realmente baixam e instalam atualizações de segurança a tempo e as empresas geralmente se atrasam para aplicar patches que resultam em hacks ou ataques de malware.

via: Hackers GB