Google explica o aumento de exploits in-the-wild

3 minutos. ler

Publicado em

Leia nossa página de divulgação para descobrir como você pode ajudar o MSPoweruser a sustentar a equipe editorial Saiba mais

Parece haver um aumento da frase 'explorar para CVE-1234-567 existe em estado selvagem' nos blogs recentes do Chrome. É compreensivelmente alarmante para a maioria dos usuários do Chrome. No entanto, embora o aumento das explorações possa ser realmente preocupante, o Chrome Security explicou que a tendência também pode ser indicativa do aumento da visibilidade da exploração. Então, qual é?

A tendência é provavelmente causada por ambas as razões, de acordo com Adrian Taylor, do Chrome Security, em um blog esclarecer alguns equívocos sobre isso.

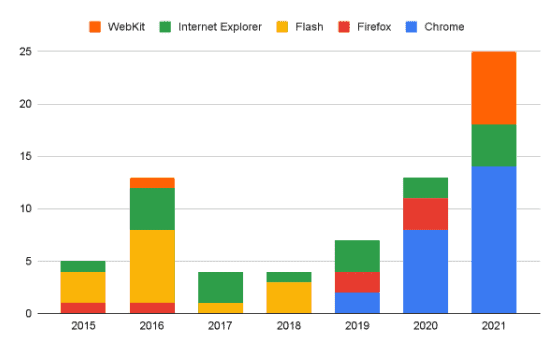

O Project Zero rastreou todos os bugs de dia zero identificados em navegadores, incluindo WebKit, Internet Explorer, Flash, Firefoxe Chrome.

O aumento dessas explorações no Chrome é bastante perceptível de 2019 a 2021. Ao contrário, não houve registros de bugs de dia zero no Chrome de 2015 a 2018. O Chrome Security esclarece que isso pode não significar que houve totalmente 'não' exploração em navegadores baseados em Chromium durante esses anos. Ele reconhece não ter uma visão completa da exploração ativa e os dados disponíveis podem ter viés de amostragem.

Então, por que há tantos exploits agora? A segurança do Chrome atribui isso a quatro motivos possíveis: transparência do fornecedor, foco avançado do invasor, conclusão do projeto de isolamento do site e relação de complexidade com bugs de software.

Primeiro, muitos dos fabricantes de navegadores agora publicam detalhes sobre tais explorações por meio de suas comunicações de lançamento. Esta não era a prática no passado em que os fabricantes de navegadores não anunciavam que um bug estava sendo atacado, mesmo que estivessem cientes disso.

Segundo, há uma evolução no foco do atacante. No início de 2020, o Edge mudou para o mecanismo de renderização Chromium. Naturalmente, os invasores buscam o alvo mais popular porque, assim, podem atacar mais usuários.

Terceiro, o aumento de bugs pode ser devido à recente conclusão do projeto de vários anos Site Isolation, tornando um bug quase insuficiente para causar muito dano. Como tal, os ataques no passado que exigiam apenas um único bug agora precisavam de mais. Antes de 2015, várias páginas da web estavam apenas em um único processo de renderização, tornando possível roubar dados de usuários de outras webs com apenas um único bug. Com o projeto Site Isolation, os rastreadores precisam encadear dois bugs ou mais para comprometer o processo de renderização e entrar no processo do navegador Chrome ou no sistema operacional.

Finalmente, isso pode ser devido ao simples fato de que o software tem bugs, e uma fração deles pode ser explorada. Os navegadores refletem a complexidade do sistema operacional, e alta complexidade equivale a mais bugs.

Essas coisas significam que o número de bugs explorados não é uma medida exata do risco de segurança. A equipe do Chrome, no entanto, garante que está trabalhando duro para detectar e corrigir bugs antes do lançamento. Em termos de ataques de n dias (exploração de bugs que já haviam sido corrigidos), houve uma redução acentuada em seu “patch gap” de 35 dias no Chrome (76 para 18 dias em média). Eles também estão ansiosos para reduzir ainda mais isso.

No entanto, o Chrome reconheceu que, independentemente da velocidade com que eles tentam corrigir a exploração selvagem, esses ataques são ruins. Como tal, eles estão se esforçando muito para tornar o ataque caro e complicado para o inimigo. Projetos específicos que o Chrome está assumindo incluem o fortalecimento contínuo do Site Isolation, especialmente para Android, caixa de areia de pilha V8, Projetos MiraclePtr e Scan, linguagens seguras para memória na escrita de novas peças do Chrome e mitigações pós-exploração.

O Chrome está trabalhando duro para garantir a segurança por meio desses grandes projetos de engenharia de segurança. Os usuários podem fazer algo simples para ajudar, no entanto. Se o Chrome lembrar você de atualizar, faça isso.