Melhores ferramentas de hacking para Windows – 10 opções mais poderosas

9 minutos. ler

Atualizado em

Leia nossa página de divulgação para descobrir como você pode ajudar o MSPoweruser a sustentar a equipe editorial Saiba mais

Você está procurando as melhores ferramentas de hacking para Windows para auditar os sistemas de segurança de seus clientes e servidores? Sua busca termina aqui!

Neste artigo, reuni algumas das melhores ferramentas de hacking ético que você deve experimentar como especialista em segurança cibernética, proprietário de site e administrador de servidor Windows. Também forneci um guia prático prático para demonstrar o que você pode alcançar. Preparar?

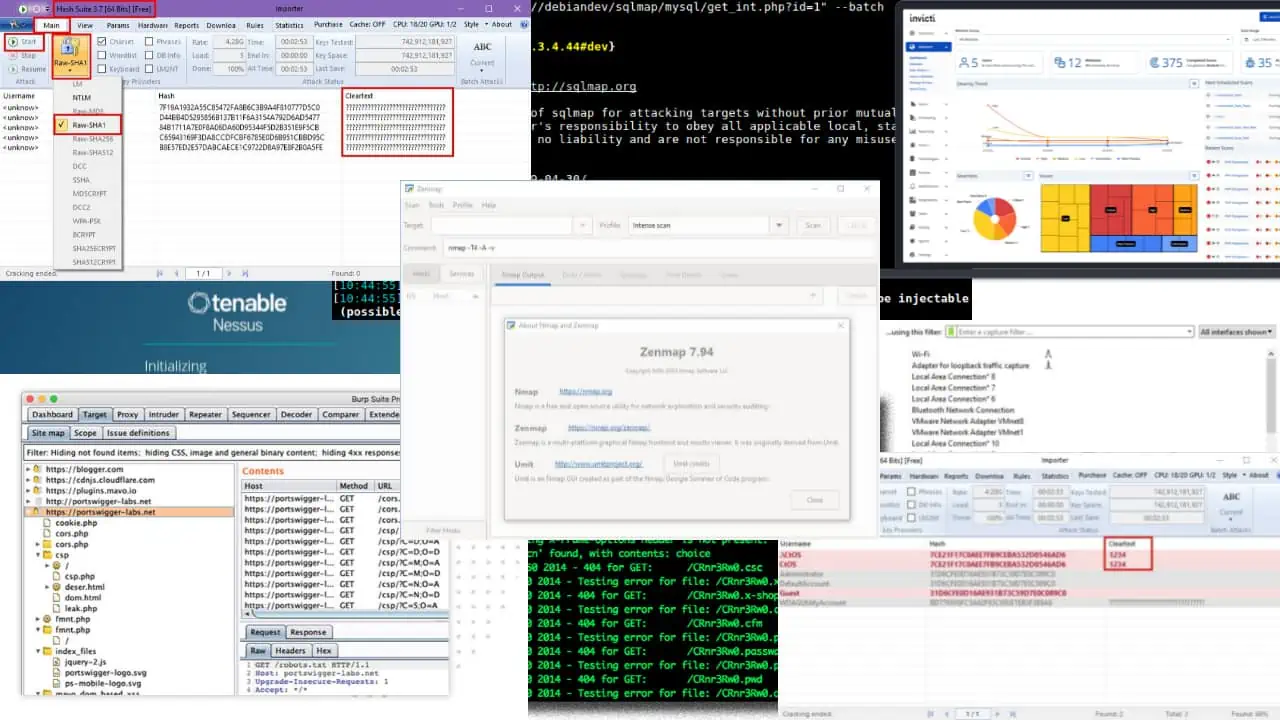

Melhores ferramentas de hacking para Windows

Encontre abaixo uma tabela resumida do melhor software de hacking ético para sistemas de TI baseados em sistemas operacionais e servidores Windows:

| Nome do Software | Uso | GUI | CLI | Nível de especialização | Preços |

| Nmap | Avaliação de segurança de rede | Sim | Sim | Nível intermediário | Gratuito |

| João, o Estripador | Auditoria de segurança de senha | Não | Sim | Alta | Gratuito |

| Suíte Burp | Verificação de vulnerabilidades na Web | Sim | Não | Nível intermediário | Pagos |

| Metasploit Framework | Teste de penetração | Sim | Sim | Alta | Gratuito |

| Invictos | Teste de segurança de aplicativos | Sim | Não | Nível intermediário | Pagos |

| Wireshark | Analisador de protocolo de rede | Sim | Sim | Alta | Gratuito |

| Nessus | Avaliando a vulnerabilidade online | Sim | Sim | Nível intermediário | Pagos |

| Aircrack-ng | Auditoria de rede Wi-Fi | Não | Sim | Nível intermediário | Gratuito |

| SQLMap | Localizando falhas de injeção de SQL | Não | Sim | Nível intermediário | Gratuito |

| Ninguém | Verificação da Web | Não | Sim | Nível intermediário | Gratuito |

Aqui está uma análise completa das ferramentas de hacking mencionadas na tabela:

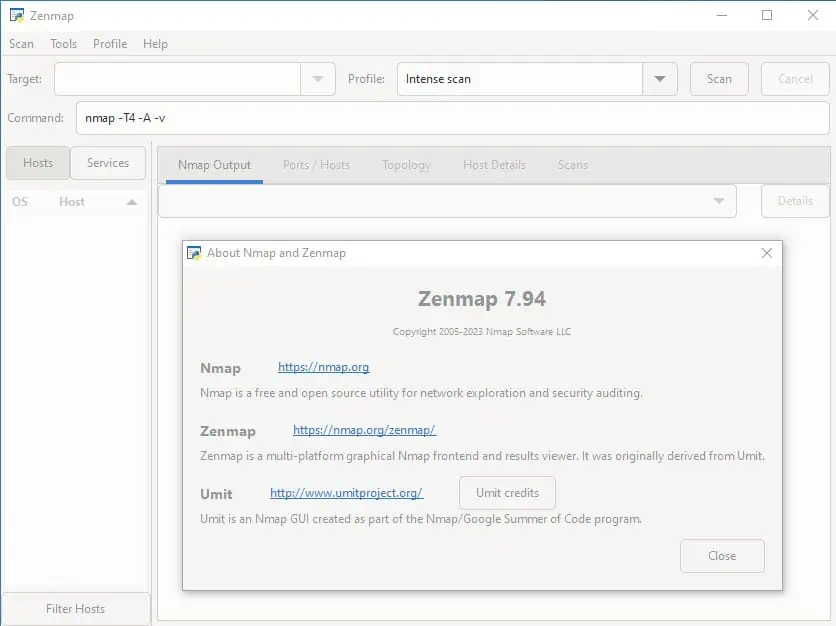

1. Nmap

Nmap é um de código aberto software de hacking usado em verificando redes para avaliação de segurança. Esta ferramenta eficiente é capaz de mapear a topologia da rede e identificar potenciais vulnerabilidades. Seu poderoso mecanismo de script suporta varredura versátil de portas.

System administradores use-o para gerenciar agendamentos de atualização de serviço e monitorar o tempo de atividade do serviço ou do host. Alguns de seus outros recursos destacados incluem:

- Descoberta robusta de host

- Detecção precisa de versão

- Impressão digital do sistema operacional.

Este software está disponível em ambos linha de comando tradicional e versões GUI.

Prós:

- Esta ferramenta vem com documentação abrangente em vários idiomas.

- Ele pode verificar rapidamente grandes redes de centenas de sistemas.

- Oferece scripts personalizados para executar tarefas avançadas.

Contras:

- Ele tem o melhor desempenho contra hosts únicos.

- Os recursos avançados podem ser impressionantes para novos usuários.

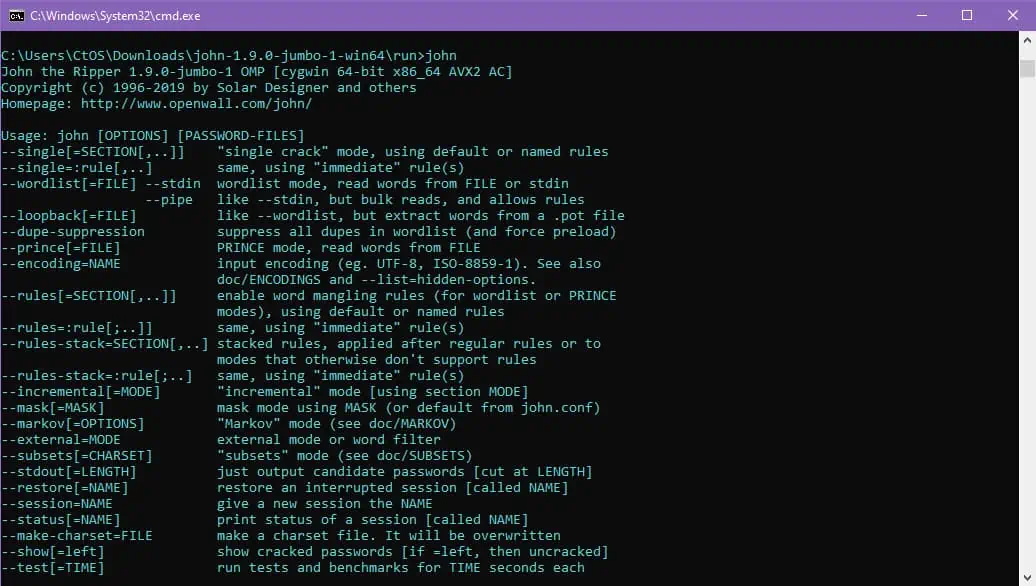

2. João, o Estripador

Como um hacker ético, você pode usar John, o Estripador, para auditar a segurança da senha e recuperar senhas do Windows, Linux, Mace outros sistemas operacionais.

Esta de código aberto O aplicativo é amplamente utilizado em testes de penetração e avaliações de segurança. Ele suporta centenas de tipos de hash e cifra. Ele também emprega ataques de dicionário e de força bruta para resultados rápidos. Se você também está procurando o melhor keylogger para rastrear senhas, esta ferramenta se encaixa perfeitamente.

Você também pode baixar o Suite Hash aplicativo para PCs com Windows. É semelhante a John the Ripper e foi criado por um de seus desenvolvedores.

Prós:

- Esta é uma ferramenta rápida de auditoria de senha.

- Ele suporta vários algoritmos de hash de senha, incluindo Senhas do Windows.

- Pode ser integrado com outras ferramentas de segurança.

Contras:

- Seu escopo é limitado à quebra de senhas.

- A instalação e configuração iniciais podem parecer desafiadoras para iniciantes.

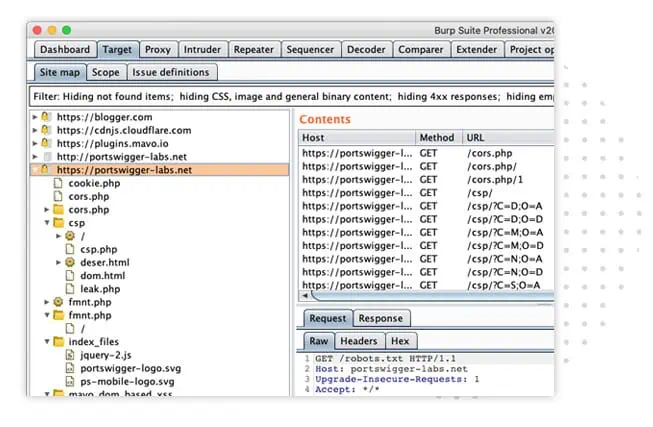

3. Suíte Burp

Burp Suite permite que você identificar automaticamente várias vulnerabilidades em seu site. Se você é um testador de penetração de segurança de sites, desejará usar esta ferramenta para automatizar ataques personalizados e pesquisas de bugs.

O software também ajuda a descobrir vulnerabilidades mais difíceis de encontrar em alta velocidade. Ele usa técnicas de impressão digital de localização para verificar aplicativos da web modernos com menos solicitações.

Prós:

- O software oferece proteção incomparável contra vulnerabilidades de dia zero.

- Ele permite configuração personalizada para verificar um tipo específico de vulnerabilidade.

- Ele suporta a detecção de bugs como injeção SQL assíncrona e SSRF cego.

Contras:

- Durante a verificação intensiva, a ferramenta pode exigir recursos significativos do sistema.

- Não é a solução mais amigável para iniciantes.

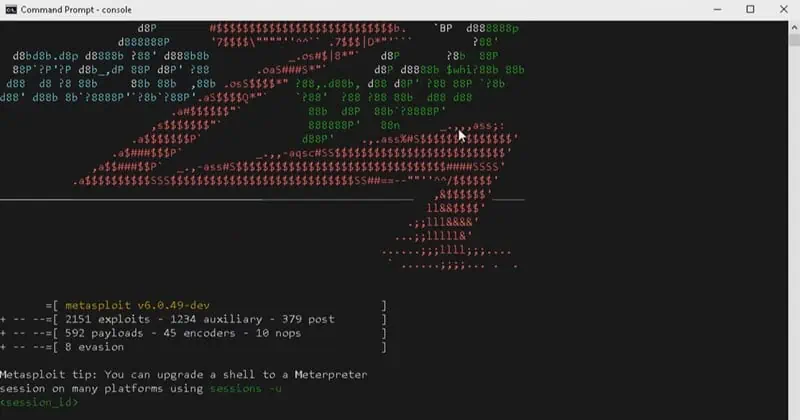

4. Metasploit

Metasploit é um estrutura de teste de penetração que se concentra na verificação de vulnerabilidades e avaliação de segurança. Funciona como uma plataforma para desenvolvimento e execução de exploits.

Tem também um banco de dados de exploração integrado contendo uma grande coleção de explorações, cargas úteis e shellcodes.

Prós:

- A ferramenta pode ser usada para desenvolver códigos de exploração contra alvos remotos.

- Possui uma comunidade de usuários ativa que fornece atualizações e suporte constantemente.

- Este software também é útil para desenvolver assinaturas IDS.

Contras:

- Não possui atualizações de exploração em tempo real.

- O software possui apenas uma interface de linha de comando.

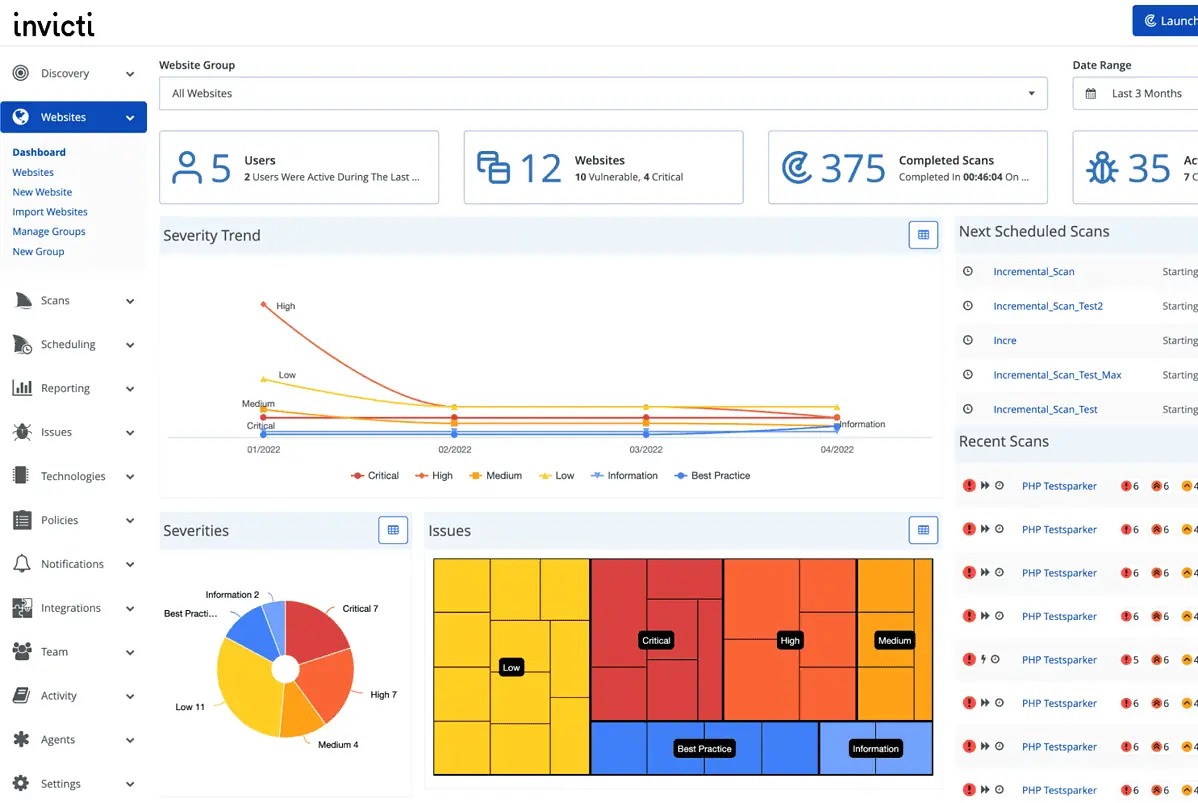

5. Invictos

Se você está procurando um confiável teste de segurança do aplicativo software, vá para Invicti. Anteriormente conhecido como Netsparker, pode ser usado para detectar vulnerabilidades automaticamente.

Este software é ideal para hackers éticos, pois não apenas identifica as vulnerabilidades, mas também as atribui para correção. Oferece resultados precisos sem comprometer a velocidade.

Prós:

- A ferramenta pode detectar com precisão vulnerabilidades de aplicativos da web.

- Ele vem com um painel detalhado.

- Ele usa abordagens exclusivas de verificação dinâmica e interativa para verificar aplicativos.

Contras:

- Pode ser necessária uma quantidade significativa de recursos do sistema para funcionar.

- Esta ferramenta é relativamente cara.

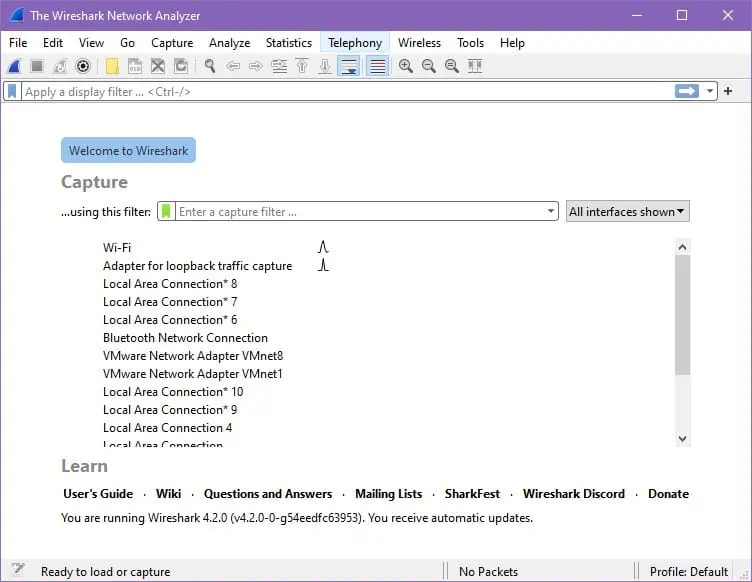

6. Wireshark

O Wireshark é um software analisador de protocolo de rede que oferece uma visão microscópica da sua rede. Ele pode inspecionar profundamente centenas de protocolos e a lista fica cada vez maior. Além de possuir filtros de exibição robustos, oferece regras de coloração para as listas de pacotes e realiza análises ricas de VoIP.

Prós:

- Esta ferramenta suporta descriptografia para muitos protocolos de Internet como IPsec, Kerberos, SSL/TLS, etc.

- Ele permite que você navegue pelos dados de rede coletados por meio do utilitário TShark GUI ou modo TTY.

- Ele suporta exportação de dados de saída em formatos XML, CSV, PostScript e texto simples.

Contras:

- Os iniciantes precisam passar por uma curva de aprendizado acentuada.

- O software não oferece análise em tempo real.

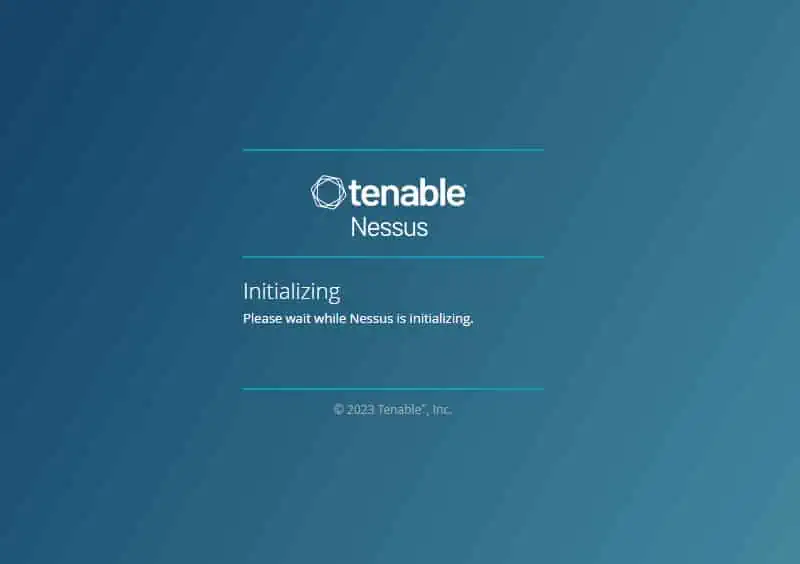

7. Nessus

Os ataques cibernéticos modernos precisam de uma tecnologia de ponta solução de avaliação de vulnerabilidade, como Nessus. Essa ferramenta permite que você tenha visibilidade completa da superfície de ataque conectada à Internet. Assim, você pode fortalecer seus aplicativos da web e proteja sua infraestrutura em nuvem.

Prós:

- Esta ferramenta pode detectar senhas fracas, configurações incorretas, serviços não corrigidos e outras vulnerabilidades.

- Ele permite priorizar as ameaças que precisam de atenção primeiro.

- Suporta modo de digitalização agendada.

Contras:

- O software pode parecer caro para algumas organizações.

- Ele não fornece nenhum relatório gráfico.

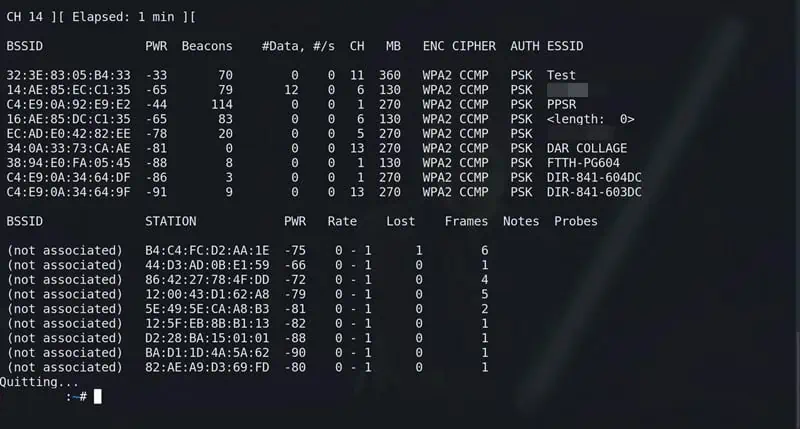

8. Aircrack-ng

Aircrack-ng é uma suíte dedicada para auditar redes sem fio. Ele monitora a segurança do Wi-Fi, testa a compatibilidade do driver e permite scripts pesados. Esta solução é capaz o suficiente para quebrar redes criptografadas WEP e WPA/WPA2-PSK.

Prós:

- Esta ferramenta pode realizar uma avaliação abrangente de segurança sem fio.

- Ele permite que você transfira dados para arquivos de texto.

- Possui uma comunidade ativa que atualiza regularmente o aplicativo.

Contras:

- Está limitado à segurança da rede Wi-Fi.

- Os usuários precisam ter experiência técnica para utilizar plenamente seus recursos.

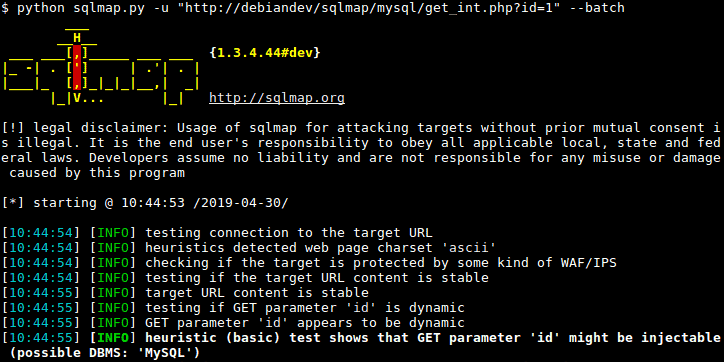

9. SQLMap

SQLMap é um de código aberto software que explora automaticamente falhas de injeção de SQL. Você pode conectar-se diretamente a bancos de dados específicos e avaliá-los contra ataques de injeção. Seu poderoso mecanismo de detecção pode funcionar como um testador de penetração.

Prós:

- Esta ferramenta oferece suporte a seis técnicas de injeção de SQL, incluindo baseadas em erros e em consultas UNION.

- É compatível com MySQL, Oracle, PostgreSQL e muitos mais.

- Ele permite pesquisa personalizável para bancos de dados, tabelas e colunas específicas.

Contras:

- A ferramenta pode ser muito complexa para iniciantes.

- Ele não vem com nenhuma GUI.

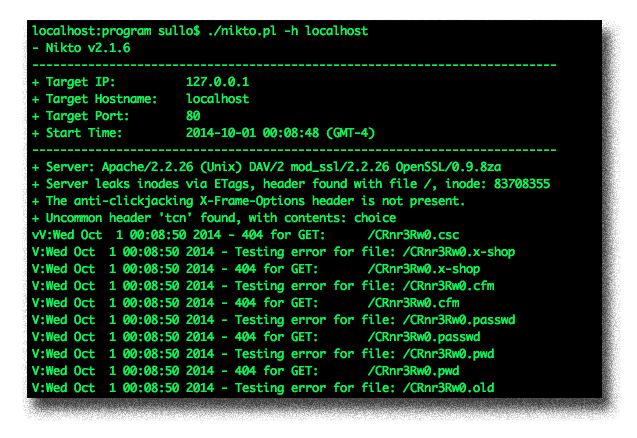

10. Ninguém

Nikto é um ferramenta de scanner de servidor e web de código aberto. Ele testa servidores contra arquivos potencialmente perigosos, versões desatualizadas de servidores e problemas específicos de versões. Também pode detectar problemas de configuração do servidor e componentes desatualizados. Você pode ajustar seu intervalo de varredura para excluir ou incluir uma categoria inteira de teste de vulnerabilidade de segurança.

Quaisquer soluções IDS e IPS registrarão as atividades do Nikto. No entanto, você pode definitivamente verificar o protocolo anti-IDS do LibWhisker para Nikto se quiser testar o software IDS/IPS que está usando.

Prós:

- O software suporta SSL e proxy HTTP completo.

- Ele gera relatórios em XML, HTML, texto simples, NBE e CSV.

- Ele tem a capacidade de verificar várias portas de um servidor ou de vários servidores.

Contras:

- Este software não é adequado para digitalizar sistemas ou redes de grandes empresas.

- Os usuários podem achar os resultados da verificação impressionantes.

Como escolhi as melhores ferramentas de hacking para Windows?

O processo de revisão na seleção dessas ferramentas envolve testes meticulosos em vários cenários de segurança cibernética. Examinei cada ferramenta listada acima em ambientes simulados para avaliar seu desempenho na detecção de vulnerabilidades.

Meu processo de teste também cobre aspectos como facilidade de uso, recursos de integração e adaptabilidade a diversas versões do sistema operacional Windows e edições de servidor. Eu também considerei o legalidade e padrões éticos antes de sugerir as 10 melhores ferramentas acima.

Como usar ferramentas de hacking?

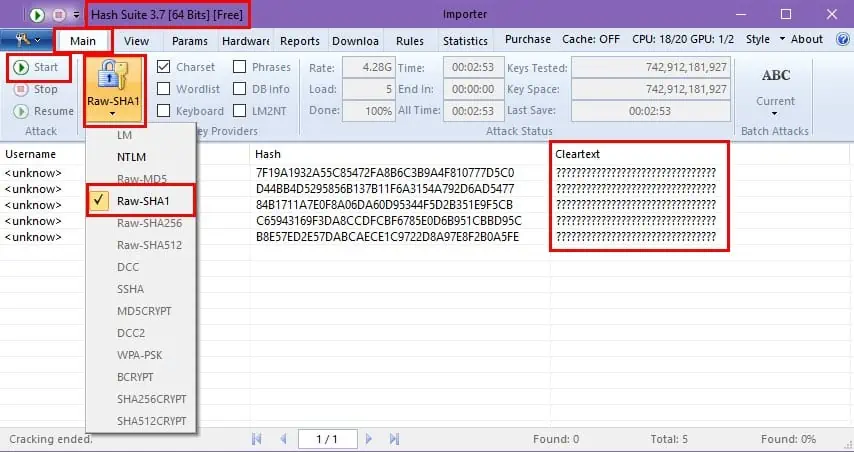

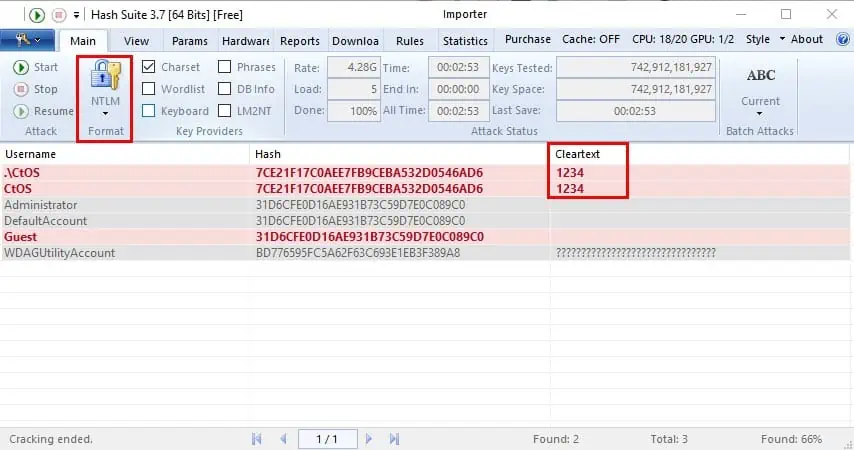

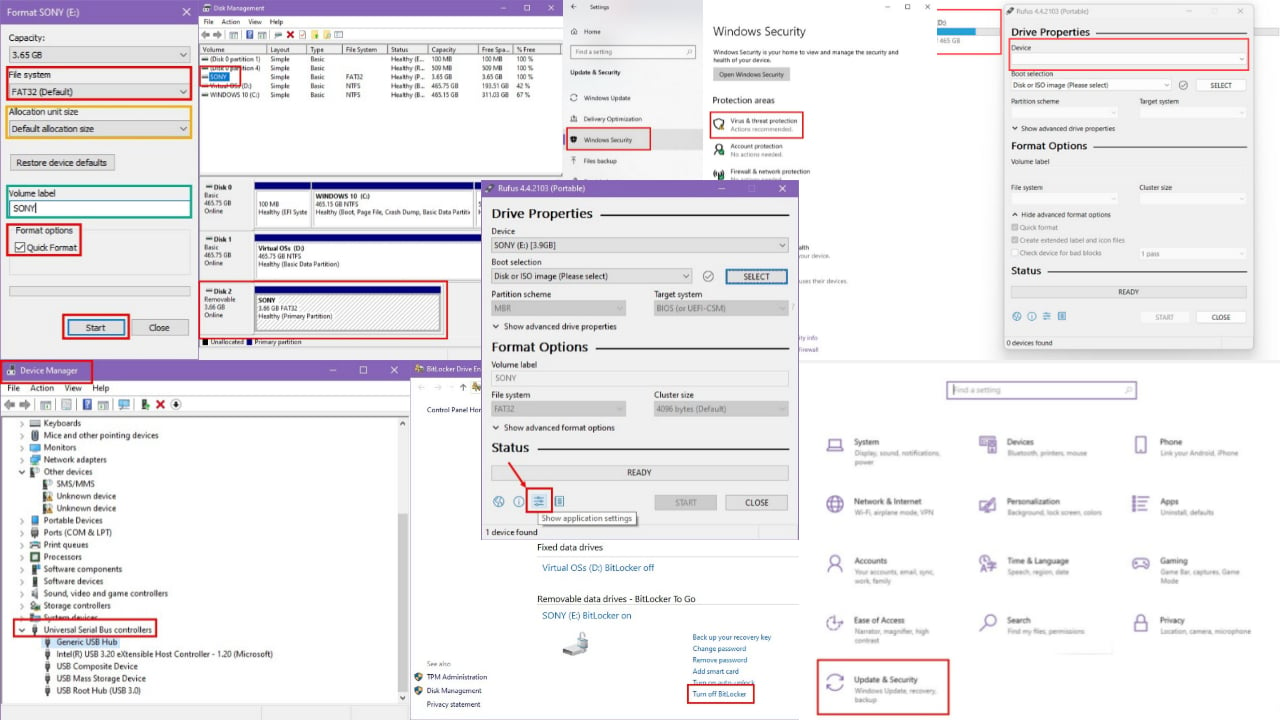

Vou mostrar como você pode testar a força das senhas escolhidas usando o Suite Hash quebra de senha. Hash Suite é Versão personalizada de John, o Estripador, para Windows.

Aqui estão os nomes de usuário e seus códigos hash de senha que tentarei decifrar:

| ID do usuário | Códigos Hash | Senha |

| acme1 | 7f19a1932a55c85472fa8b6c3b9a4f810777d5c0 | ***** |

| acmeadmin1 | d44bb4d5295856b137b11f6a3154a792d6ad5477 | ***** |

| johndoe1 | 84b1711a7e0f8a06da60d95344f5d2b351e9f5cb | ***** |

| Janedoe1 | c65943169f3da8ccdfcbf6785e0d6b951cbbd95c | ***** |

| tamale | b8e57ed2e57dabcaece1c9722d8a97e8f2b0a5fe | ***** |

Idealmente, John the Ripper ou Hash Suite decodificarão os códigos hash em texto simples. A saída de texto simples é a senha real.

Veja como você pode quebrar senhas para testes de vulnerabilidade com Hash Suite:

- Faça o download do Suite Hash Aplicativo de área de trabalho do Windows.

- Descompacte o Hash_Suite_Free arquivo.

- Vou ao Hash_Suite_Free pasta.

- execute o Hash_Suite_64 or Hash_Suite_32 EXE arquivo.

- Agora você deve ver o Aplicativo de desktop Hash Suite com o a Principal guia como a seleção padrão.

- Clique na Formato botão no Menu da faixa Hash Suite e escolha SHA1. Este é o formato dos códigos hash que escolhi.

- Você pode escolher outro formato dependendo da sua lista de códigos hash.

- Agora, clique no Início botão.

- No Status de ataque grupo, Terminar em os valores mostram o ETA.

- Uma vez feito isso, Hash Suite revela os caracteres da senha sob o Texto claro coluna.

Como as senhas que estou usando são fortes, o Hash Suite não conseguiu decifrar as senhas e os códigos hash subjacentes.

No entanto, o Hash Suite foi capaz de quebrar senhas simples de contas de usuários de PCs com Windows.

Até agora, você já deve ter explorado as melhores ferramentas de hacking para Windows que pode usar em vários projetos de auditoria de sistemas de segurança cibernética. A lista acima inclui ferramentas de hacking ético de diferentes aspectos de sistemas digitais, como redes, gerenciamento de senhas, redes Wi-Fi e assim por diante.

Sinta-se à vontade para experimentá-los e compartilhar seus comentários na caixa de comentários abaixo.