Excel jest nową przynętą dla phisherów. Oto jak to zrobić.

2 minuta. czytać

Zaktualizowano na

Przeczytaj naszą stronę z informacjami, aby dowiedzieć się, jak możesz pomóc MSPoweruser w utrzymaniu zespołu redakcyjnego Czytaj więcej

Evil Corp znalazł nowy sposób phishingu swoich ofiar — przy użyciu dokumentów Microsoft Excel.

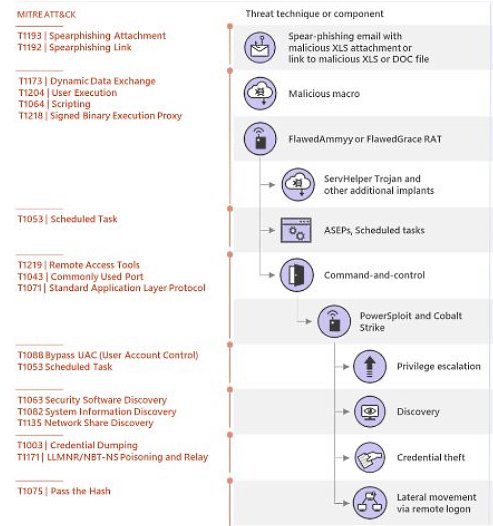

Grupa cyberprzestępcza, znana również jako TA505 i SectorJo4, to cyberprzestępcy motywowani finansami. Są znani z atakowania firm detalicznych i instytucji finansowych za pomocą dużych złośliwych kampanii spamowych za pomocą botnetu Necurs; ale teraz przyjęli nową technikę.

W swoim najnowszym oszustwie wysyłają załączniki zawierające przekierowania HTML ze złośliwymi dokumentami Excela. Za pośrednictwem łączy rozpowszechniają trojany zdalnego dostępu (RAT), tak dobrze jak programy do pobierania złośliwego oprogramowania który dostarczył trojanów bankowych Dridex i Trick. Obejmuje to również szczepy ransomware Locky, BitPaymer, Philadelphia, GlobeImposter, Jaff.

„Nowa kampania korzysta z przekierowań HTML dołączanych do e-maili. Po otwarciu HTML prowadzi do pobrania Dudear, złośliwego pliku Excela z makrami, który upuszcza ładunek.”

„W przeciwieństwie do tego, wcześniejsze kampanie e-mailowe Dudear zawierały złośliwe oprogramowanie jako załącznik lub wykorzystywały złośliwe adresy URL”. - Badacze Microsoft Security Intelligence.

Dudear (znany również jako TA505/SectorJ04/Evil Corp), wykorzystywany w niektórych z największych współczesnych kampanii dotyczących złośliwego oprogramowania, powraca w tym miesiącu po krótkiej przerwie. Chociaż widzieliśmy pewne zmiany w taktyce, wskrzeszony Dudear nadal próbuje wdrożyć kradnącego informacje trojana GraceWire.

— Microsoft Threat Intelligence (@MsftSecIntel) 30 stycznia 2020 r.

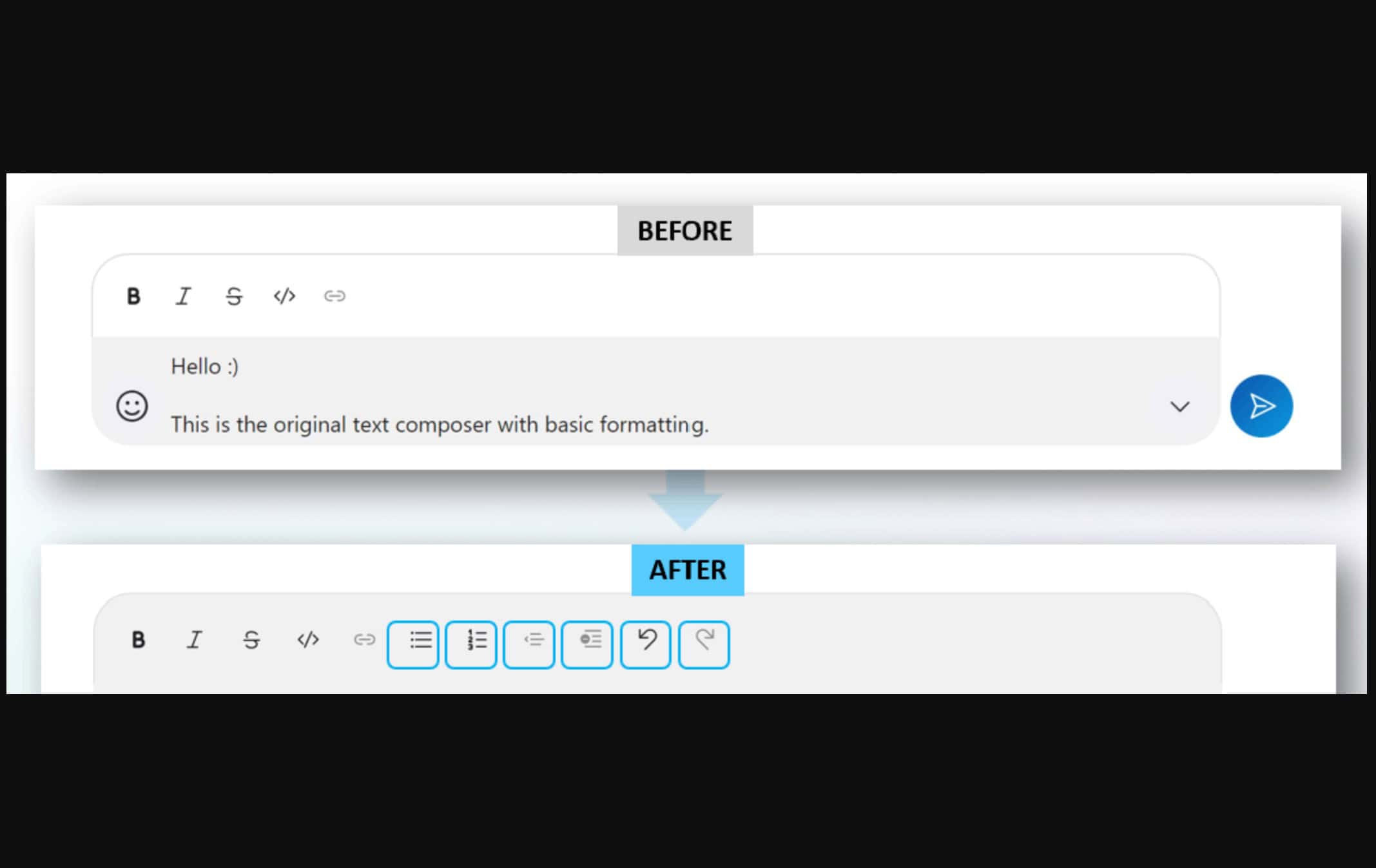

Po otwarciu załącznika HTML ofiara automatycznie pobierze plik Excel. Gdy go otworzą, oto, z czym się spotykają:

Gdy cel kliknie „Włącz edycję”, zgodnie z instrukcjami w dokumencie, uwolni złośliwe oprogramowanie w swoim systemie.

Po tym momencie ich urządzenie zostanie również zainfekowane usługą IP traceback, która „śledzi adresy IP maszyn, które pobierają złośliwy plik Excel”.

Raport Analiza zagrożeń (Microsoft)

Ponadto złośliwe oprogramowanie zawiera GraceWire — trojana kradnącego informacje, który zbiera poufne informacje i przekazuje je z powrotem do sprawców za pośrednictwem serwera dowodzenia i kontroli.

Zobacz pełną listę wskaźników naruszenia bezpieczeństwa (IOC), w tym skróty SHA-256 próbek złośliwego oprogramowania wykorzystywanych w kampanii, tutaj i tutaj.

Źródło: komputer z dźwiękiem