Excel brukes som fersk agn for phishere - her er hvordan.

2 min. lese

Oppdatert på

Les vår avsløringsside for å finne ut hvordan du kan hjelpe MSPoweruser opprettholde redaksjonen Les mer

Evil Corp har funnet en ny måte å phishe sine ofre - ved å bruke Microsoft Excel-dokumenter.

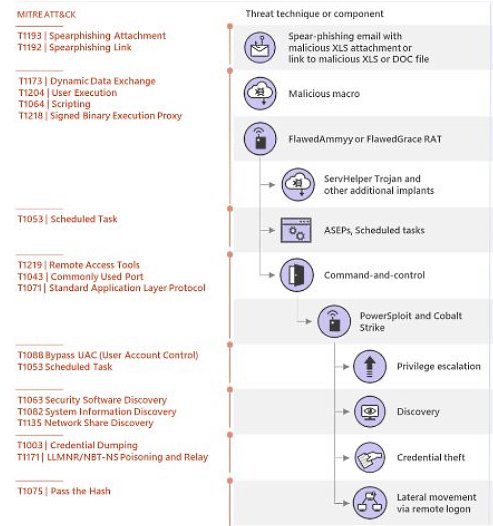

Nettkriminalitetsgruppen, også kjent som TA505 og SectorJo4, er økonomisk motiverte nettkriminelle. De er kjent for å målrette mot detaljhandelsselskaper og finansinstitusjoner med ondsinnede spamkampanjer i store størrelser, ved å bruke Necurs botnet; men nå har de tatt i bruk en ny teknikk.

I sin siste svindel, sender de vedlegg med HTML-omdirigerere med ondsinnede Excel-dokumenter. Gjennom lenkene distribuerer de fjerntilgangstrojanere (rotter), samt skadelig programvare som laster ned som leverte Dridex- og Trick-banktrojanerne. Dette inkluderer også Locky, BitPaymer, Philadelphia, GlobeImposter, Jaff ransomware-stammer.

«Den nye kampanjen bruker HTML-omdirigerere knyttet til e-poster. Når den åpnes, fører HTML til nedlastingen Dudear, en ondsinnet makroladet Excel-fil som slipper nyttelasten.»

"I motsetning til dette har tidligere Dudear-e-postkampanjer hatt skadelig programvare som et vedlegg eller brukt ondsinnede nettadresser." -Microsoft Security Intelligence sine forskere.

Dudear (aka TA505 / SectorJ04 / Evil Corp), brukt i noen av de største skadelige kampanjer i dag, er tilbake i drift denne måneden etter en kort pause. Mens vi så noen endringer i taktikken, forsøker den gjenopplivet Dudear fortsatt å distribuere den infostjelende Trojan GraceWire.

— Microsoft Threat Intelligence (@MsftSecIntel) Januar 30, 2020

Ved åpning av HTML-vedlegget vil offeret automatisk laste ned Excel-filen. Når de åpner den, er dette hva de blir møtt med:

Når målet klikker på "Aktiver redigering" som de blir bedt om i dokumentet, vil de slippe løs skadelig programvare på systemet sitt.

Etter dette punktet vil enheten deres også bli infisert med en IP-sporingstjeneste, som "sporer(e) IP-adressene til maskiner som laster ned den ondsinnede Excel-filen."

Trusselanalyserapport (Microsoft)

I tillegg til dette inkluderer skadevaren GraceWire - en trojaner som stjeler informasjon, som samler inn sensitiv informasjon og videresender den tilbake til gjerningsmennene via en kommando-og-kontrollserver.

Se hele listen over Indicators of Compromise (IOCs), inkludert SHA-256-hasher av skadevareeksemplene som ble brukt i kampanjen, her. og her..

kilde: datamaskinen