Pas op voor deze nieuwe Tycoon-ransomware gericht op Windows-pc's

2 minuut. lezen

Uitgegeven op

Lees onze openbaarmakingspagina om erachter te komen hoe u MSPoweruser kunt helpen het redactieteam te ondersteunen Lees meer

FBI Internet Crime Complaint Center (IC3) publiceerde vorig jaar het “Internet Crime Report”. Uit het rapport blijkt dat cybercriminaliteit in 3.5 maar liefst 2.7 miljard dollar (£ 2019 miljard) heeft gekost. Aanvallers gebruiken ransomware om geld te ontfutselen aan bedrijven en individuele gebruikers. BlackBerry's beveiligingsonderzoekseenheid ontdekte onlangs een nieuwe ransomware die een Europees onderwijsinstituut trof. In tegenstelling tot de meeste ransomware die tot nu toe is ontdekt, is deze nieuwe ransomware-module gecompileerd in een Java-afbeeldingsbestandsformaat (JIMAGE). JIMAGE is een bestandsindeling waarin aangepaste JRE-afbeeldingen worden opgeslagen die zijn ontworpen om tijdens runtime door de Java Virtual Machine (JVM) te worden gebruikt.

Hier is hoe de aanval gebeurde:

- Om persistentie op de computer van het slachtoffer te krijgen, hadden de aanvallers een techniek gebruikt die Image File Execution Options (IFEO) -injectie wordt genoemd. IFEO-instellingen worden opgeslagen in het Windows-register. Deze instellingen geven ontwikkelaars een optie om hun software te debuggen door een foutopsporingsprogramma toe te voegen tijdens de uitvoering van een doeltoepassing.

- Een achterdeur werd vervolgens uitgevoerd naast de Microsoft Windows On-Screen Keyboard (OSK) -functie van het besturingssysteem.

- De aanvallers schakelden de antimalware-oplossing van de organisatie uit met behulp van het hulpprogramma ProcessHacker en veranderden de wachtwoorden voor Active Directory-servers. Hierdoor heeft het slachtoffer geen toegang tot hun systemen.

- De meeste aanvallerbestanden hadden een tijdstempel, inclusief de Java-bibliotheken en het uitvoeringsscript, en hadden de bestandsdatum-tijdstempels van 11 april 2020, 15:16:22

- Ten slotte voerden de aanvallers de Java-ransomwaremodule uit, waarbij alle bestandsservers werden versleuteld, inclusief back-upsystemen die op het netwerk waren aangesloten.

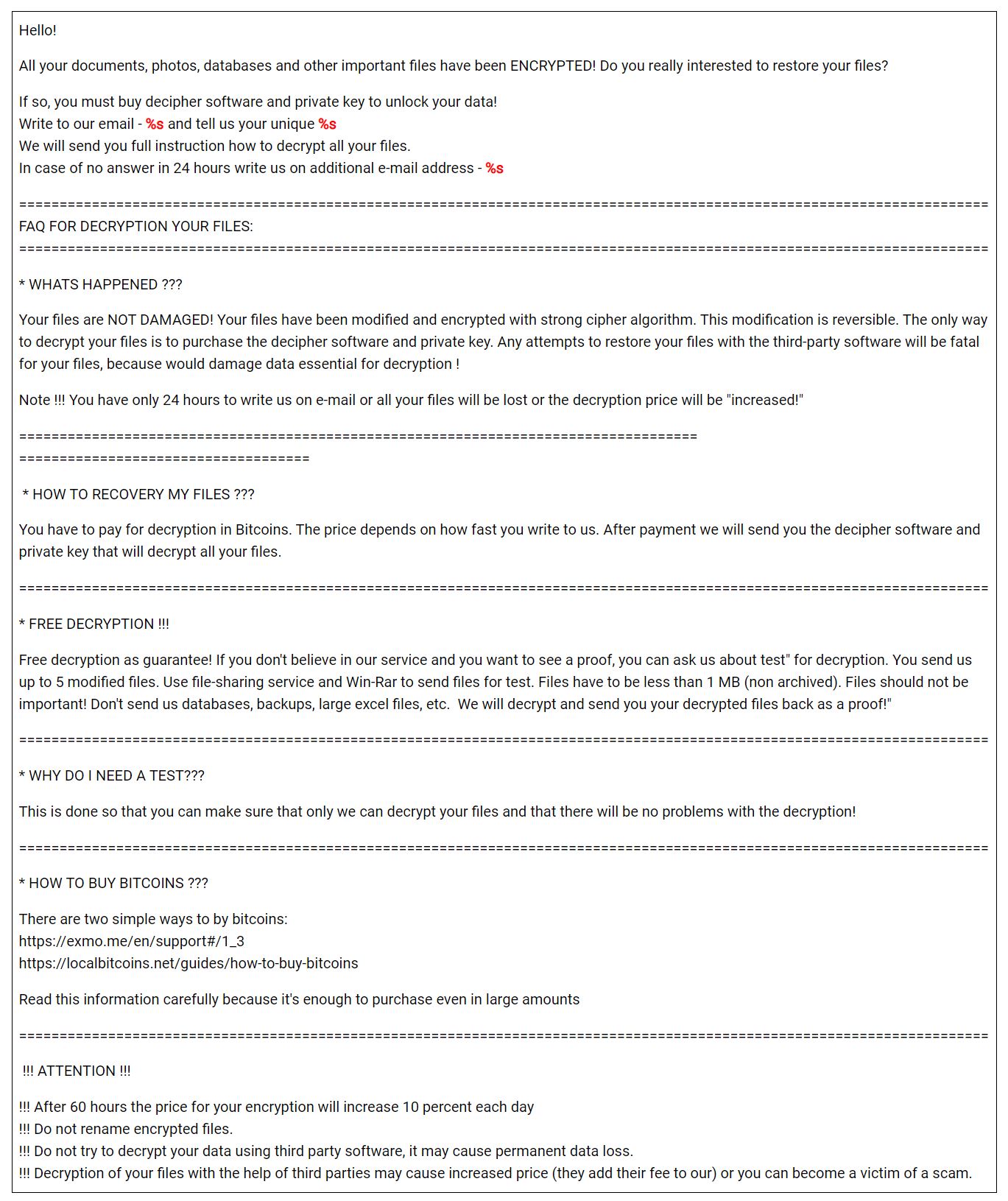

Na extractie van het zip-bestand dat bij de ransomware hoort, zijn er drie modules in de naam van “tycoon”. Het Blackberry-team heeft deze ransomware dus tycoon genoemd. Bekijk het losgeld nota van tycoon hieronder.

U kunt meer details over deze ransomware vinden via de onderstaande link.

Bron: braambes

Gebruikersforum

0 berichten