Nog een groot beveiligingsprobleem gevonden in de Zoom meetings-service

2 minuut. lezen

Bijgewerkt op

Lees onze openbaarmakingspagina om erachter te komen hoe u MSPoweruser kunt helpen het redactieteam te ondersteunen Lees meer

Door de coronaviruspandemie is het gebruik van Zoom toegenomen, maar het bedrijf worstelt met het handhaven van de privacy van gebruikers. Het bedrijf heeft echter veel te maken gehad met terugslag voor het niet serieus nemen van de privacy van klanten, wat het bedrijf dwong tot: releases van functies bevriezen gedurende 90 dagen om de eindeloze lijst met kwetsbaarheden te herstellen. Begin april meldden we hoe de inloggegevens van de gebruikers door hackers op het dark web werden verkocht. Eind april heeft het bedrijf een nieuwe update uitgebracht om de beveiligingsproblemen aan te pakken.

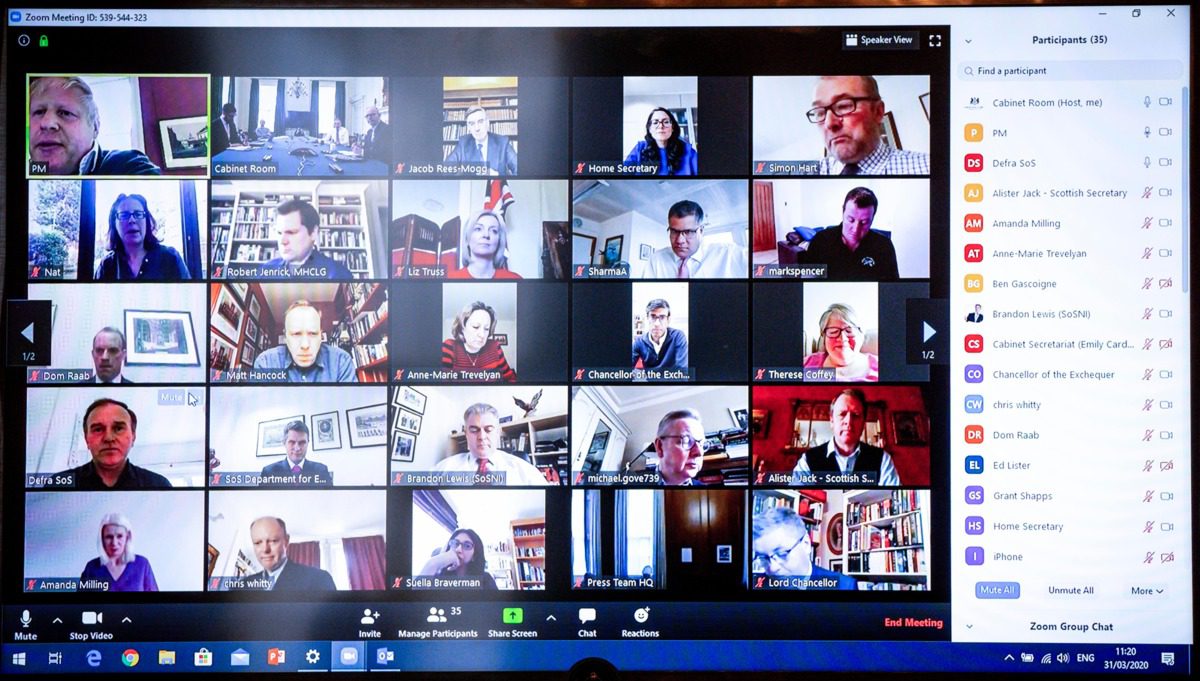

Vandaag publiceerde Tom Anthony, een beveiligingsonderzoeker, een cruciaal beveiligingslek in Zoom. Met deze exploit kan iedereen deelnemen aan een met een wachtwoord beveiligde Zoom-vergadering. Zoom-vergaderingen zijn standaard beveiligd met een 6-cijferig numeriek wachtwoord. Er is dus een mogelijkheid van 1 miljoen verschillende wachtwoorden. Tom ontdekte dat de Zoom-webclient iedereen in staat stelde te controleren of een wachtwoord correct is voor een vergadering, zonder enige beperking van het aantal pogingen. Een aanvaller kan dus een kleine Python-code schrijven om alle 1 miljoen wachtwoorden te proberen en binnen een paar minuten het juiste wachtwoord te vinden.

Nadat Tom dit probleem aan Zoom had gemeld, ging de Zoom-webclient offline. Zoom loste het probleem op door zowel een gebruiker te verplichten in te loggen om deel te nemen aan vergaderingen in de webclient, als door de standaardwachtwoorden voor vergaderingen bij te werken om niet-numeriek en langer te zijn. Hoewel het probleem nu is opgelost, roept het de volgende verontrustende vraag op.

Of aanvallers deze kwetsbaarheid al gebruikten om mee te luisteren naar oproepen van anderen (bijvoorbeeld de regeringsvergaderingen).

update: Zoom-woordvoerder gaf de volgende verklaring over het beveiligingsprobleem.

“Toen we op 1 april hoorden van dit probleem, hebben we de Zoom-webclient onmiddellijk verwijderd om de veiligheid van onze gebruikers te garanderen, terwijl we maatregelen implementeerden. Sindsdien hebben we de snelheidsbeperking verbeterd, de CSRF-tokenproblemen aangepakt en de webclient op 9 april opnieuw gelanceerd. Met deze oplossingen was het probleem volledig opgelost en was er geen actie van de gebruiker vereist. We zijn niet op de hoogte van gevallen waarin deze exploit in het wild wordt gebruikt. We danken Tom Anthony voor het onder onze aandacht brengen van dit probleem. Als je denkt een beveiligingsprobleem met Zoom-producten te hebben gevonden, stuur dan een gedetailleerd rapport naar: [e-mail beveiligd]. '

Bron: Tom Antonius

Gebruikersforum

0 berichten