Windows RDP 버그는 실제로 기능이며 Microsoft는

2 분. 읽다

에 업데이트 됨

공개 페이지를 읽고 MSPoweruser가 편집팀을 유지하는 데 어떻게 도움을 줄 수 있는지 알아보세요. 자세히 보기

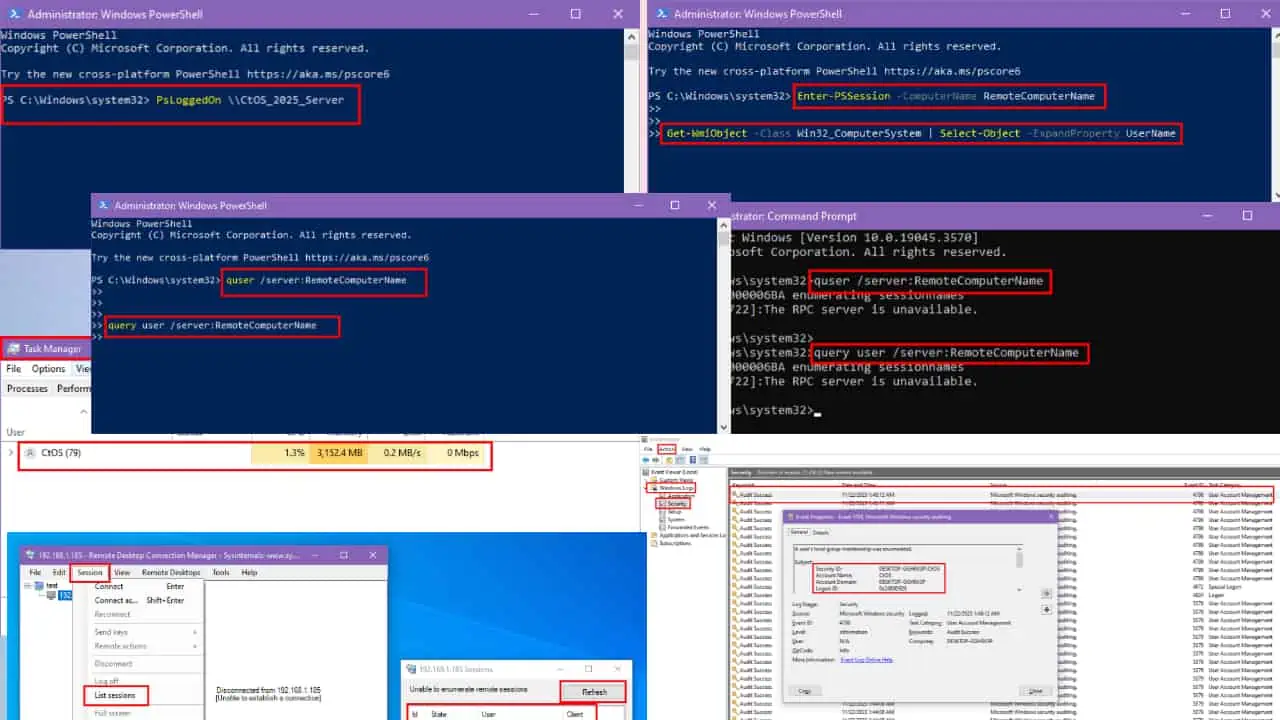

보안 연구원에 따르면 Windows 1903 업데이트에는 공격자가 원격 세션을 제어할 수 있도록 하는 NLA(네트워크 수준 인증)에 심각한 버그가 있습니다.

모르는 사람들을 위해 NLA는 공격자가 Windows PC에 원격으로 로그인하는 것을 방지합니다. NLA는 인증을 위해 필요한 세부 정보를 제공하도록 요청할 것입니다. 분명히 공격자는 이러한 세부 정보를 공유하지 않는 한 이러한 세부 정보를 알 필요가 없습니다.

이제 최신 Windows 10 1903 업데이트에서 NLA의 작동 원리는 이전 버전의 OS에서 작동하는 방식과 유사하지 않습니다. 에 따라 알몸 보안,

인증 메커니즘은 RDP 호스트에 클라이언트의 로그인 자격 증명을 캐시하므로 연결이 끊긴 경우 클라이언트가 빠르게 다시 로그인할 수 있습니다. 이 변경으로 공격자는 Windows 잠금 화면을 우회할 수 있으며 문제를 공개한 CERT/CC에 경고합니다. 자문.

그리고 권고에 따르면,

이 취약점으로 인해 재접속된 RDP 세션은 로그인 화면이 아닌 로그인한 데스크탑으로 복원된다. 즉, 자격 증명을 수동으로 입력할 필요 없이 원격 시스템의 잠금이 해제됩니다.

설상가상으로 이 버그로 인해 공격자는 MFA(다단계 인증) 시스템을 우회할 수 있습니다.

그러나 Microsoft는 RDP 버그를 기능으로 일축하면서 다음과 같이 말했습니다.

이 시나리오를 조사한 결과 이 동작이 Windows용 Microsoft 보안 서비스 기준을 충족하지 않는 것으로 확인되었습니다. 관찰하고 있는 것은 NLA(네트워크 수준 인증)를 준수하는 Windows Server 2019입니다. 네트워크 수준 인증은 연결의 가장 초기 단계에서 연결을 진행할 수 있도록 사용자 자격 증명이 필요합니다. 동일한 자격 증명이 사용자를 세션에 로그인(또는 재연결)하는 데 사용됩니다. 연결되어 있는 한 클라이언트는 연결에 사용된 자격 증명을 캐시하고 자동 재연결이 필요할 때 이를 재사용합니다(NLA를 우회할 수 있음).

마이크로소프트는 이것이 버그가 아니라 기능이라는 것을 인정했고 따라서 조만간 수정 사항을 제공하지 않을 것이므로 원격 상자의 잠금에 의존하기보다는 로컬 시스템의 잠금 화면을 사용해야 한다고 CERT 권고는 말합니다.