Windows PC를 표적으로 하는 이 새로운 Tycoon 랜섬웨어를 조심하십시오

2 분. 읽다

에 게시됨

공개 페이지를 읽고 MSPoweruser가 편집팀을 유지하는 데 어떻게 도움을 줄 수 있는지 알아보세요. 자세히 보기

FBI 인터넷범죄신고센터(IC3)는 지난해 '인터넷 범죄 보고서'를 발간했다. 보고서에 따르면 사이버 범죄는 3.5년에 2.7억 달러(2019억 파운드)의 막대한 비용이 들었습니다. 공격자는 랜섬웨어를 사용하여 기업과 개인 사용자로부터 돈을 빼냅니다. 블랙베리의 보안 연구 부서는 최근 유럽의 교육 기관에 영향을 미친 새로운 랜섬웨어를 발견했습니다. 현재까지 발견된 대부분의 랜섬웨어와 달리 이 새로운 랜섬웨어 모듈은 JIMAGE(Java 이미지 파일 형식)로 컴파일됩니다. JIMAGE는 런타임에 JVM(Java Virtual Machine)에서 사용하도록 설계된 사용자 정의 JRE 이미지를 저장하는 파일 형식입니다.

공격이 발생한 방법은 다음과 같습니다.

- 피해자의 컴퓨터에서 지속성을 확보하기 위해 공격자는 IFEO(이미지 파일 실행 옵션) 주입이라는 기술을 사용했습니다. IFEO 설정은 Windows 레지스트리에 저장됩니다. 이러한 설정은 개발자에게 대상 응용 프로그램을 실행하는 동안 디버깅 응용 프로그램을 첨부하여 소프트웨어를 디버깅할 수 있는 옵션을 제공합니다.

- 그런 다음 운영 체제의 Microsoft Windows OSK(화면 키보드) 기능과 함께 백도어가 실행되었습니다.

- 공격자는 ProcessHacker 유틸리티를 사용하여 조직의 맬웨어 방지 솔루션을 비활성화하고 Active Directory 서버의 암호를 변경했습니다. 이로 인해 피해자는 시스템에 액세스할 수 없습니다.

- Java 라이브러리 및 실행 스크립트를 포함하여 대부분의 공격자 파일에는 타임스탬프가 찍혀 있었고 파일 날짜 타임스탬프는 11년 2020월 15일, 16:22:XNUMX였습니다.

- 마지막으로 공격자는 자바 랜섬웨어 모듈을 실행하여 네트워크에 연결된 백업 시스템을 포함한 모든 파일 서버를 암호화했습니다.

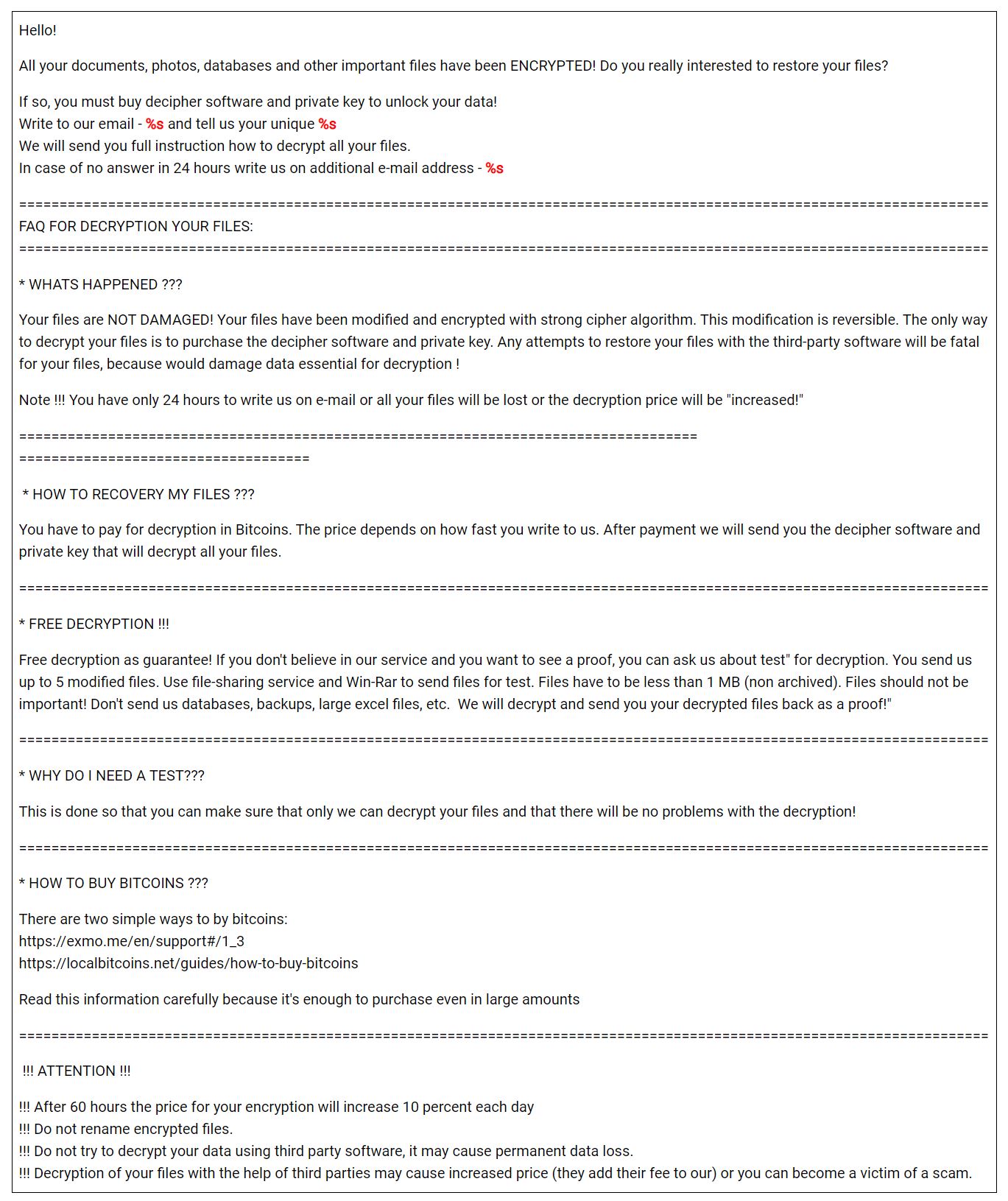

랜섬웨어와 관련된 zip 파일을 추출하면 "tycoon"이라는 이름의 XNUMX개의 모듈이 있습니다. 그래서 블랙베리 팀은 이 랜섬웨어를 거물이라고 명명했습니다. 아래에서 타이쿤의 몸값을 확인하십시오.

이 랜섬웨어에 대한 자세한 내용은 아래 링크에서 확인할 수 있습니다.

출처: 검은 딸기