ハッカーは古いMicrosoftOfficeの脆弱性を利用して、FELIXROOTを配布し、ファイルを盗みます

2分。 読んだ

更新日

MSPoweruser の編集チームの維持にどのように貢献できるかについては、開示ページをお読みください。 続きを読む

新しいマルウェアが出現し、olf MicrosftOfficeの脆弱性を使用してデータにアクセスして盗みます。 Felixrootと呼ばれるこのマルウェアは、環境保護に関するセミナー情報が含まれていると主張する武器化されたフィッシングメールを使用してウクライナの個人に配信されます。

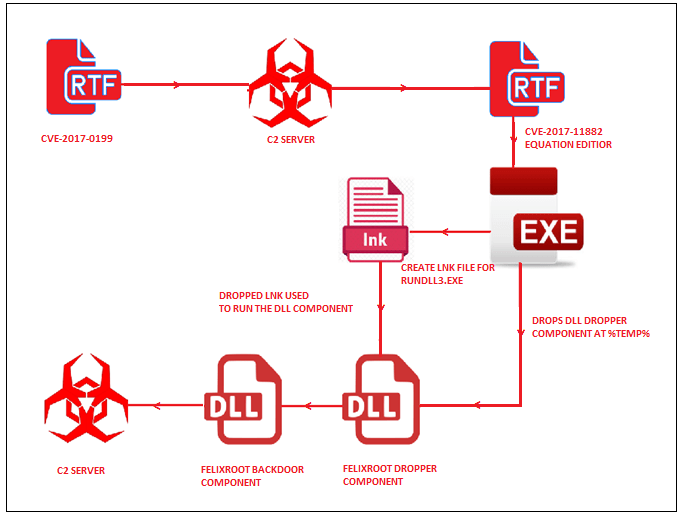

バックドアは2017年に発見されましたが、数か月間沈黙していました。 新しいエクスプロイトは、昨年ウクライナで使用されていた古いマルウェアに接続し直したFireEyeの研究者によって特定されました。 このマルウェアは、MicrosoftOfficeのXNUMXつの脆弱性を悪用します。 CVE-2017-0199 および CVE-2017-11882。 マルウェアは、「Seminar.rtf」という名前のファイルを使用して配布されます。

入ると、ファイルは埋め込まれたバイナリファイルを%temp%にドロップします。これは、FELIXROOTドロッパーの実行に使用されます。 次に、ドロッパーは32つのファイルを作成します。32つは%system4%\ rundll10.exeを指すLNKファイルで、もうXNUMXつはFELIXROOTローダーコンポーネントです。 次に、LNKファイルは、FELIXROOTのローダーコンポーネントと、XNUMXバイトキーでXORを使用するカスタム暗号化を使用して完全に暗号化されたバックドアコンポーネントを実行します。 メモリにインストールされると、起動するコマンドを探してC&Cサーバーに接続する前に、XNUMX分間スリープします。このサーバーは、盗まれたデータが密かに送信されます。 によると ファイア・アイ、マルウェアはWindows APIを使用して、コンピューター名、ユーザー名、ボリュームシリアル番号、Windowsバージョン、プロセッサーアーキテクチャー、およびXNUMXつの追加値を取得します。

データが盗まれると、FELIXROOTは実行を停止し、被害者のコンピューターからデジタルフットプリントを一掃します。 このマルウェアは、誰もその背後にあるグループにまでさかのぼることができないように設計されています。 FireEyeは、彼らがまだマルウェアに取り組んでおり、進行中の調査であるため、FireEyeはまだ詳細を明らかにしていないと述べました。

ただし、幸いなことに、Microsoftは昨年パッチを公開したため、データを保護する最善の方法は、すべてを最新の状態に保つことです。 残念ながら、組織は通常、マルウェアが機能し、さらには拡散することを可能にするパッチを時間どおりに適用しません。 マイクロソフトは、すべてを最新の状態に保たないことの危険性について、すべての人に何度か警告しています。 とはいえ、実際にセキュリティ更新プログラムを時間どおりにダウンロードしてインストールすることはほとんどなく、企業は通常、ハッキングやマルウェア攻撃を引き起こすパッチの適用に遅れをとっています。

経由: GBハッカー