La nuova distribuzione del ransomware FARGO prende di mira i server Microsoft SQL vulnerabili

3 minuto. leggere

Edizione del

Leggi la nostra pagina informativa per scoprire come puoi aiutare MSPoweruser a sostenere il team editoriale Per saperne di più

Un recente rapporto del team di analisi della sicurezza di Centro di risposta alle emergenze di sicurezza AhnLab (ASEC) rivela una nuova attività criminale informatica che distribuisce il ransomware FARGO che prende di mira i server Microsoft SQL vulnerabili.

"Insieme a GlobeImposter, FARGO è uno dei principali ransomware che prende di mira i server MS-SQL vulnerabili", ha affermato ASEC. "In passato era anche chiamato Mallox perché utilizzava l'estensione del file .mallox."

Fare riferimento ai server MS-SQL Microsoftil sistema di gestione di database relazionali per l'archiviazione e il recupero di dati per altre applicazioni software e servizi Internet. Con questo, infliggere problemi ad esso può significare grossi problemi per le aziende.

Secondo ASEC, l'infezione si verifica quando il processo MS-SQL scarica un file .NET tramite cmd.exe e powershell.exe. Questo file quindi scarica e carica malware aggiuntivo, determinando la generazione e l'esecuzione di un file BAT che termina processi e servizi specifici.

"Il comportamento del ransomware inizia con l'essere iniettato in AppLaunch.exe, un normale programma Windows", ha spiegato ASEC. "Tenta di eliminare una chiave di registro su un determinato percorso, esegue il comando di disattivazione del ripristino e chiude determinati processi".

I ricercatori affermano che il ransomware crittografa i file ma ne esclude alcuni, inclusi percorsi ed estensioni, per rendere il sistema parzialmente accessibile. “L'aspetto caratteristico è che non infetta i file con un'estensione di file associata a Globeimposter e questo elenco di esclusione non include solo lo stesso tipo di estensioni di .FARGO .FARGO2 e .FARGO3 ma include anche .FARGO4, che si pensa sia una versione futura del ransomware", ha aggiunto ASEC.

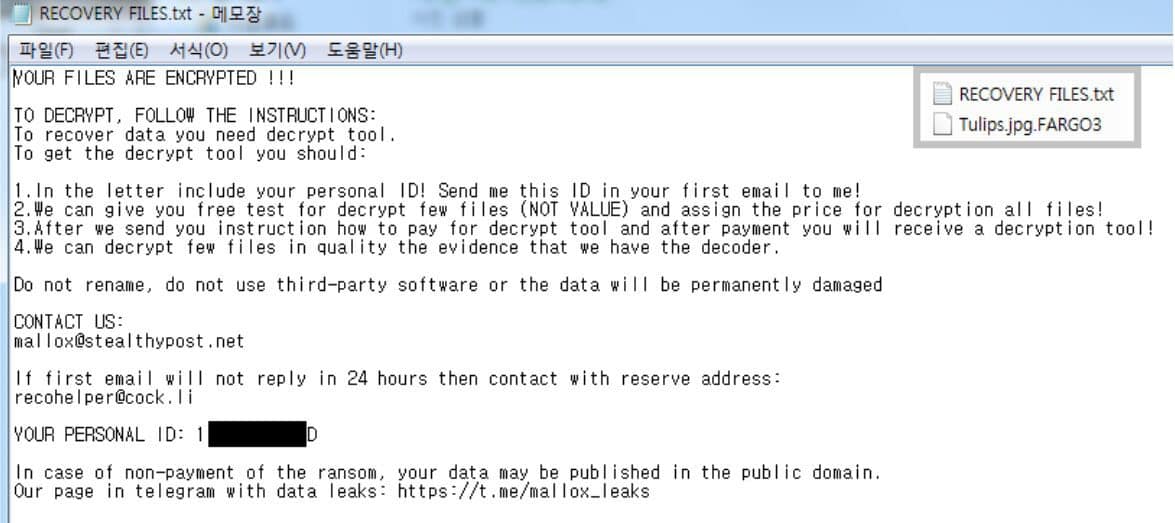

Dopo questo, il i criminali informatici rinominerà i file crittografati utilizzando l'estensione .Fargo3 (ad es. OriginalFileName.FileExtension.Fargo3), mentre la richiesta di riscatto generata dal malware apparirà utilizzando il nome del file "RECOVERY FILES.txt". Nel messaggio, le vittime vedranno la minaccia di eliminare definitivamente il file del proprio sistema se utilizzano software di terze parti per risolverlo da soli. Inoltre, i criminali informatici affermano che pubblicherebbero i dati di pubblico dominio se le vittime si rifiutano di pagare il riscatto.

A parte le vulnerabilità senza patch, ASEC ha spiegato che i server di database come i server MS-SQL e MySQL sono spesso il bersaglio di attacchi di forza bruta e attacchi di dizionario a causa delle credenziali dell'account deboli. Con questo, il team di analisi ha affermato che potrebbe essere prevenuto semplicemente affrontando i problemi e applicando ulteriore cautela nella protezione delle password. "Gli amministratori dei server MS-SQL dovrebbero utilizzare password difficili da indovinare per i loro account e modificarle periodicamente per proteggere il server di database da attacchi di forza bruta e attacchi di dizionario e aggiornare alla patch più recente per prevenire attacchi di vulnerabilità", ha suggerito ASEC.