Gli hacker possono proteggere il tuo PC senza lasciare traccia utilizzando i servizi RDP: ecco come proteggerti

2 minuto. leggere

Aggiornato su

Leggi la nostra pagina informativa per scoprire come puoi aiutare MSPoweruser a sostenere il team editoriale Per saperne di più

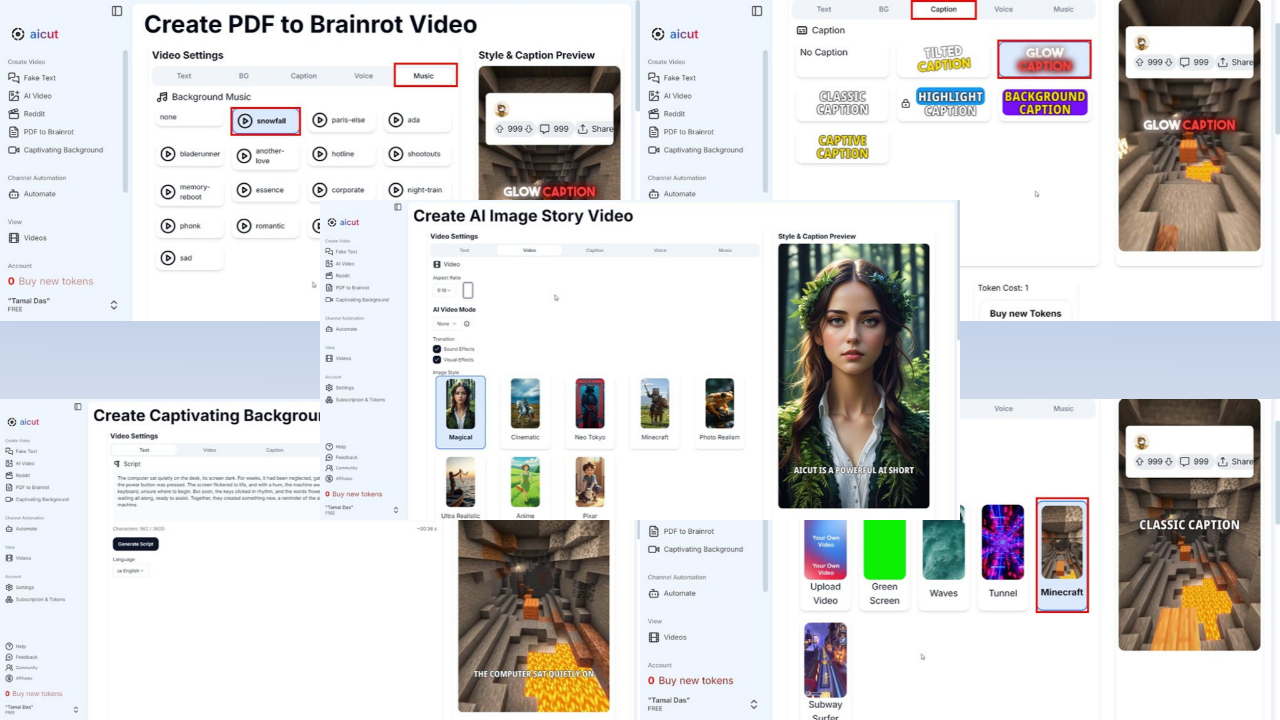

Servizi Desktop remoto di Windows consente agli utenti di condividere unità locali su un Terminal Server con autorizzazioni di lettura e scrittura, in un percorso di rete virtuale "tsclient" (+ la lettera dell'unità).

In connessione remota, i criminali informatici possono diffondere minatori di criptovalute, ladri di informazioni e ransomware; e poiché è nella RAM, possono farlo senza lasciare impronte.

Da febbraio 2018, gli hacker hanno sfruttato il componente "worker.exe", inviandolo insieme a cocktail di malware per raccogliere i seguenti dettagli di sistema.

- Informazioni di sistema: architettura, modello di CPU, numero di core, dimensione della RAM, versione di Windows

- nome di dominio, privilegi dell'utente registrato, elenco di utenti sulla macchina

- indirizzo IP locale, velocità di upload e download, informazioni IP pubbliche restituite dal servizio da ip-score.com

- browser predefinito, stato di porte specifiche sull'host, controllo dei server in esecuzione e in ascolto sulla loro porta, voci specifiche nella cache DNS (principalmente se ha tentato di connettersi a un determinato dominio)

- verifica se determinati processi sono in esecuzione, esistenza di chiavi e valori specifici nel registro

Inoltre, il componente ha la capacità di acquisire schermate ed enumerare tutte le condivisioni di rete connesse mappate localmente.

Secondo quanto riferito, "worker.exe" ha eseguito almeno tre ladri di appunti separati, tra cui MicroClip, DelphiStealer e IntelRapid; oltre a due famiglie di ransomware: Rapid, Rapid 2.0 e Nemty e molti minatori di criptovaluta Monero basati su XMRig. Dal 2018 utilizza anche il ladro di informazioni AZORult.

I ladri di appunti funzionano sostituendo l'indirizzo del portafoglio di criptovaluta di un utente con quello dell'hacker, il che significa che riceveranno tutti i fondi successivi. Anche gli utenti più diligenti possono essere ingannati dal "complesso meccanismo di punteggio", che setaccia oltre 1,300 indirizzi per trovare indirizzi falsi, il cui inizio e fine sono identici a quelli della vittima.

Si stima che i ladri di appunti abbiano fruttato circa $ 150,000, anche se questa cifra è senza dubbio molto più alta in realtà.

"Dalla nostra telemetria, queste campagne non sembrano mirare a settori specifici, ma cercano invece di raggiungere il maggior numero possibile di vittime" – Bitdefender

Fortunatamente, è possibile adottare misure precauzionali, che ti proteggeranno da questo tipo di attacco. Questo può essere fatto abilitando il reindirizzamento dell'unità da un elenco di criteri di gruppo. L'opzione è disponibile seguendo questo percorso nell'applet di configurazione del computer:

Configurazione computer > Modelli amministrativi > Componenti di Windows > Servizi Desktop remoto > Host sessione Desktop remoto > Reindirizzamento risorse e dispositivi

Maggiori informazioni sugli attacchi in dettaglio su bleepingcomputer

via: tecnico

Forum degli utenti

0 messaggi